Los investigadores de seguridad de Aqua Security han advertido que el grupo TeamTNT puede estar preparando una nueva campaña anti-nube a gran escala llamada «bob silencioso».

Estas sospechas surgieron después de que los expertos descubrieron que los piratas informáticos atacaban servidores mal configurados..

Seguridad acuática inició una investigación tras descubrir un ataque a uno de sus señuelos. Después, 4 Se descubrieron imágenes de contenedores maliciosos.. Sin embargo, dado que algunas características del código no se han utilizado, Parece que la campaña aún no se ha lanzado por completo en este momento..

EquipoTNT es un grupo cibercriminal conocido por ataques destructivos a sistemas en la nube, especialmente Docker y Kubernetes entornos. El grupo se especializa en criptominería..

escribimos eso, por ejemplo, solo dentro de un mes, hace dos años, los grupos botnet infectó a más de 50,000 sistemas. Sin embargo, en aquellos buenos viejos tiempos, botnets de minería incluso atacado PostgreSQL bases de datos. Y también, si tu recuerdas, hubo tal malware pretencioso como reyminero, que atacó MSSQL.

Aunque TeamTNT cesó sus operaciones a finales de 2021, Aqua Security vinculó la nueva campaña a TeamTNT basada en el uso del malware Tsunami, el dapipwn función, y un servidor C2 que responde en alemán.

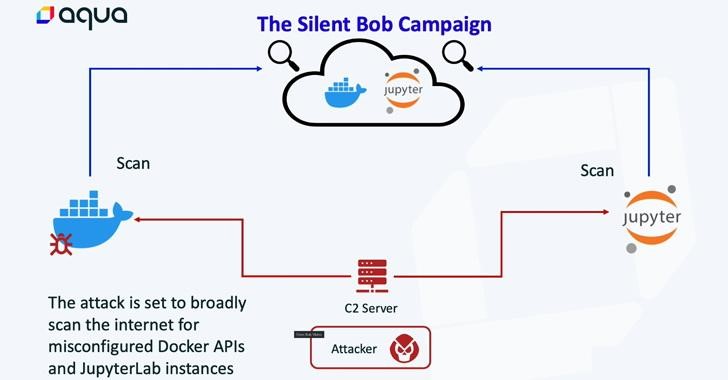

La actividad del grupo detectada comienza cuando un atacante identifica una API Docker o un servidor JupyterLab mal configurado e implementa un contenedor o interactúa con la interfaz de línea de comandos. (CLI) para buscar víctimas adicionales.

Este proceso está diseñado para propagar malware a más servidores.. La carga útil secundaria incluye un criptominero y una puerta trasera., con la puerta trasera utilizando el malware Tsunami como herramienta de ataque.

Aqua Security también publicó una lista de recomendaciones para ayudar a las organizaciones a mitigar la amenaza..