El grupo de piratería sudafricano Automated Libra está buscando nuevos enfoques para utilizar los recursos de las plataformas en la nube para la minería de criptomonedas.: Los piratas informáticos evitan CAPTCHA en GitHub.

Déjame recordarte que también escribimos eso. Los piratas informáticos obligan a los usuarios a resolver CAPTCHA, y también eso Es posible que el nuevo método de derivación de hCaptcha no afecte de Cloudflare seguridad.

Según Redes de Palo Alto, en tiempos recientes, Los atacantes están utilizando un nuevo sistema para resolver CAPTCHA., abusar de los recursos de la CPU de manera más agresiva para la minería, y también mezclando freejacking con técnicas de Jugar y Correr.

Por primera vez, Libra automatizada operaciones fueron descubiertos por Sysdig analistas el otoño pasado. Luego, los investigadores le dieron un nombre al grupo de malware encontrado. PúrpuraErizo y sugirió que este grupo se especializa en freejacking, eso es, abusan del acceso gratuito o por tiempo limitado a diversos servicios (GitHub, héroeku y Compañero) minar criptomonedas a su costa.

Ahora los expertos de Palo Alto Networks han estudiado con más detalle la actividad de este grupo, analizando más de 250 GB de datos recopilados y recopilación de más información sobre la infraestructura y los métodos de los atacantes..

Según los expertos, Las campañas automatizadas de estos atacantes están abusando de los servicios de CI/CD., incluyendo GitHub, héroeku, Compañero, y Caja de alternancia, para crear nuevas cuentas y ejecutar mineros de criptomonedas en contenedores. Pero si los analistas de Sysdig sólo identificaran 3,200 cuentas maliciosas pertenecientes a PurpleUrchin, luego Palo Alto Networks informa que desde agosto 2019, Los piratas informáticos han creado y utilizado más de 130,000 cuentas en las plataformas mencionadas.

Además, Resultó que los atacantes usaban contenedores no solo para la minería en sí., sino también para comercializar la criptomoneda extraída en varias plataformas, incluido Mercado de Intercambio, crex24, luna y CRATEX.

Al mismo tiempo, Los investigadores confirman que el freejacking es un aspecto importante de las operaciones automatizadas de Libra., pero escribe que las tácticas de Jugar y Correr también son de gran importancia. Este término suele referirse a atacantes que utilizan recursos pagos para obtener ganancias. (en este caso, usando la minería de criptomonedas), pero se niegan a pagar las facturas hasta que sus cuentas estén congeladas. Una vez bloqueado, eliminan las cuentas y crean otras nuevas.

Como una regla, Libra automatizada utiliza datos personales robados e información de tarjetas bancarias para crear cuentas premium en plataformas VPS y CSP, dejando un rastro de deudas impagas.

En tales casos, Los atacantes utilizan tantos recursos del servidor como sea posible antes de perder el acceso.. Esto contrasta marcadamente con la táctica del freejacking., donde el minero intenta permanecer invisible y utiliza sólo una pequeña fracción de la capacidad del servidor.

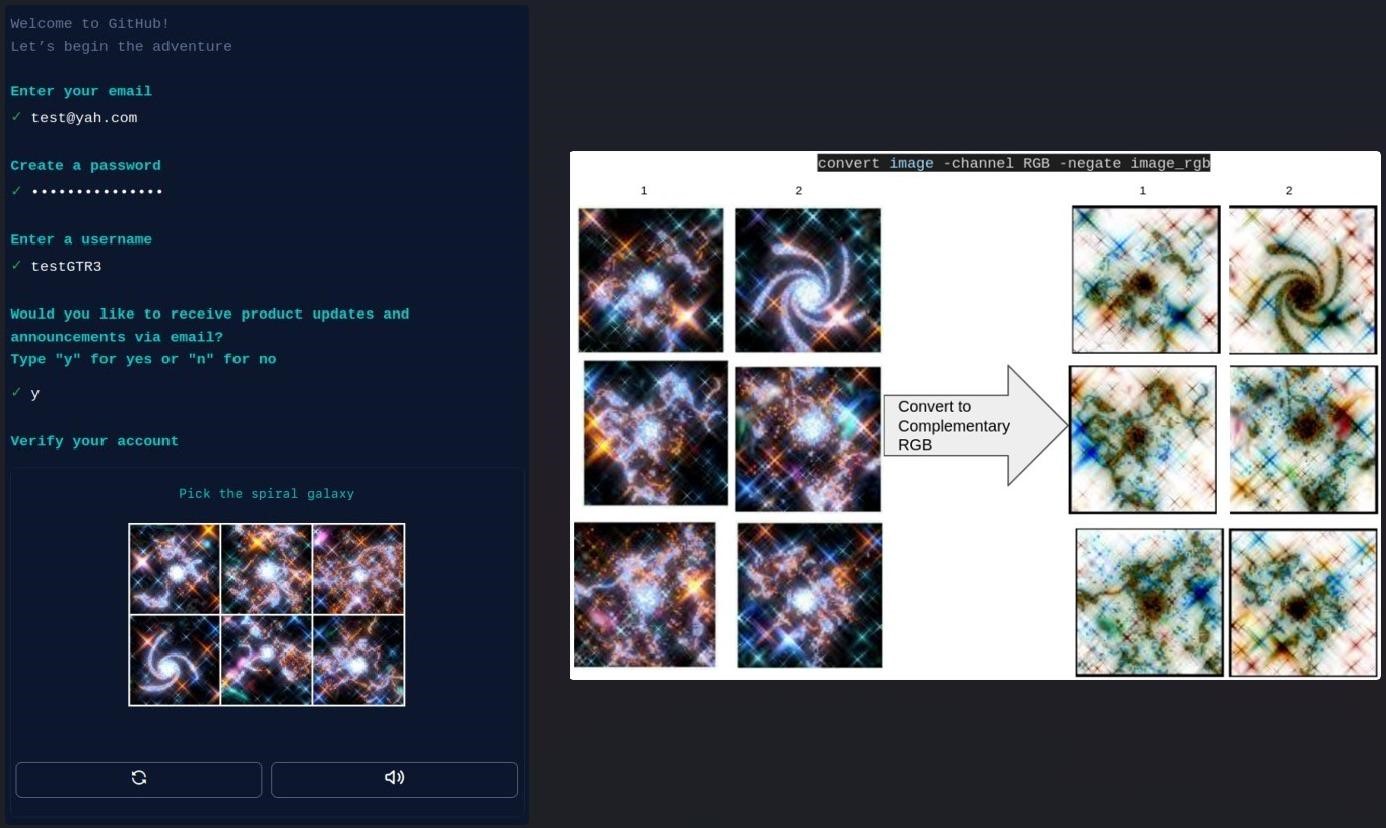

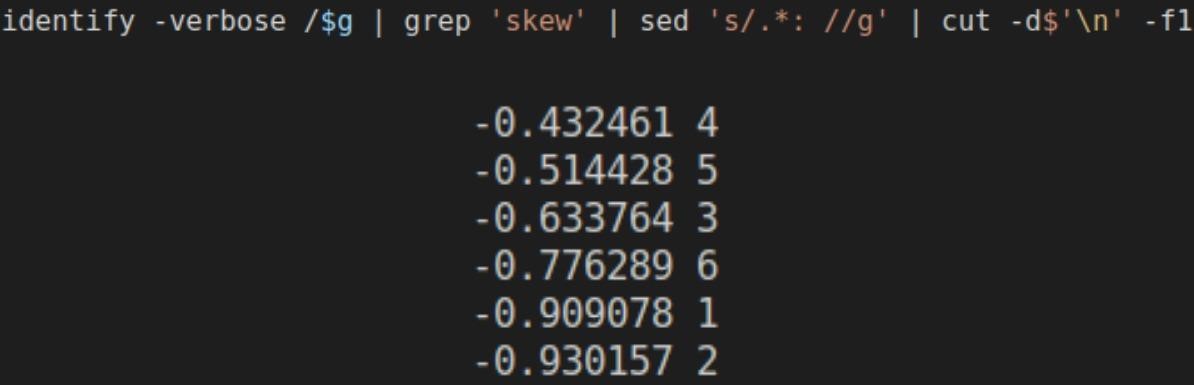

Además, según los expertos, una característica interesante de los ataques automatizados de Libra es el sistema de solución CAPTCHA, que ayuda a los piratas informáticos a crear muchas cuentas en GitHub automáticamente. Para hacer esto, los atacantes usan ImagenMagia y convertir las imágenes CAPTCHA a sus equivalentes RGB y luego usar «identificar» para determinar la asimetría del canal rojo.

Los valores obtenidos de esta manera se utilizan para clasificar las imágenes en orden ascendente., y la herramienta automatizada selecciona la imagen que encabeza la lista resultante. Generalmente, eso es exactamente lo correcto.