El especialista de Akamai, Larry Cashdollar, descubrió un grupo de hackers que utiliza sitios de WordPress pirateados de una manera interesante. Primero, Los piratas informáticos ejecutan tiendas en línea fraudulentas en sitios de WordPress. Segundo, envenenan mapas XML para influir en los resultados de búsqueda.

Los atacantes utilizan ataques de fuerza bruta para obtener acceso a la cuenta del administrador del sitio, a continuación, sobrescriben el archivo de índice principal del sitio de WordPress y le agregan código malicioso..

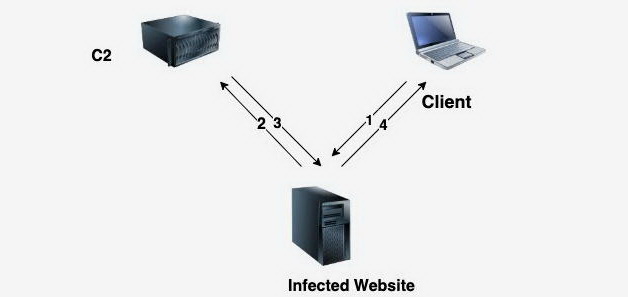

Aunque este código estaba muy ofuscado, Cashdollar escribe que la función principal de este malware era actuar como proxy y redirigir todo el tráfico entrante desde los sitios comprometidos a un servidor remoto de los delincuentes.. En este servidor sucedieron las cosas más interesantes..

Un ataque típico se veía así:

- el usuario visita el sitio de WordPress pirateado;

- el sitio pirateado redirige la solicitud del usuario al servidor de control del malware;

- si el usuario cumple ciertos criterios, El servidor del hacker le dice al sitio que responda al visitante con un archivo HTML con una tienda en línea fraudulenta que vende una amplia gama de productos.;

- El sitio comprometido responde a la solicitud del usuario mostrando una tienda fraudulenta en lugar del sitio original que el usuario pretendía ver..

Según el experto, cuando los piratas informáticos llegaron a su servidor señuelo, ya habían lanzado más de 7,000 tiendas falsas.

Si bien este procedimiento parece inofensivo, De hecho, tuvo un gran impacto en los sitios afectados.. El caso es que, al final, Estos mapas XML redujeron significativamente la clasificación de los recursos en los resultados de búsqueda..

Según Cashdollar, dicho malware se puede utilizar for SEO-related ransomware. Por ejemplo, Los delincuentes degradan deliberadamente un sitio en los resultados de búsqueda., y luego pedir un rescate a sus propietarios para eliminar las consecuencias del ataque y «devolver todo como estaba.»

Permítanme recordarles que recientemente investigadores de Imperva han encontrado que la botnet KashmirBlack, activo desde finales de 2019, está detrás de los ataques a cientos de miles de sitios web impulsados por WordPress