Periodistas de Bleeping Computer investigado que los piratas informáticos están reemplazando la configuración de DNS para distribuir aplicaciones falsas.

El motivo de la investigación fueron las quejas de los usuarios., que informaron en los foros que les ofrecieron obsesivamente descargar una aplicación extraña, supuestamente informando sobre el COVID-19 y creado por la OMS.

Como se vio despues, Los enrutadores de estos usuarios fueron comprometidos., y bajo la máscara de una aplicación se distribuyó un infostiller. Hace poco escribí sobre phishing with letters supposedly from WHO, explotando el tema del coronavirus, y este parece ser el siguiente nivel tecnológico de los ciberdelincuentes.

La publicación dice que en todos los casos., las víctimas eran propietarios de enrutadores D-Link o Linksys, y atacantes desconocidos cambiaron la configuración de DNS en los dispositivos.

“Aún no está claro exactamente cómo los atacantes obtuvieron acceso a los dispositivos., pero varias víctimas admitieron que podían acceder a sus enrutadores de forma remota, y usaron contraseñas débiles. Entonces, probablemente sea una cuestión de fuerza bruta y de enumerar credenciales de una lista de valores predeterminados conocidos.," – dice computadora que suena.

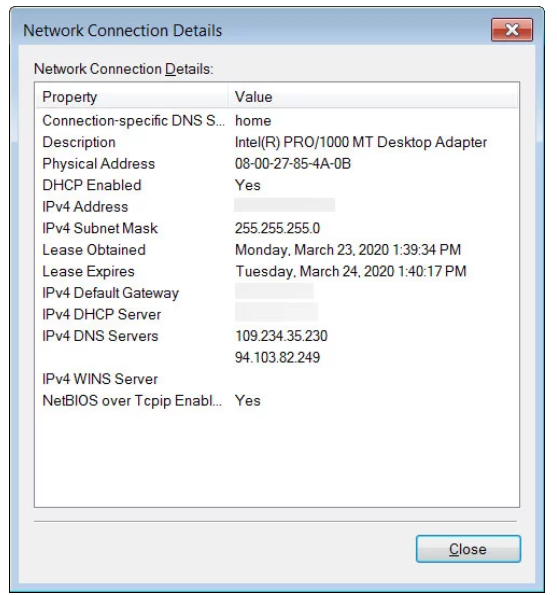

Habiendo obtenido acceso al dispositivo, Los atacantes cambian las direcciones del servidor DNS a 109.234.35.230 y 94.103.82.249.

Los investigadores explican que cuando una computadora se conecta a una red, Microsoft utiliza el indicador de estado de conectividad de red (NCSI) característica, que comprueba periódicamente si su conexión a Internet está activa.

Así que, en ventanas 10, una de estas pruebas se conectará a http://www.msftconnecttest.com/connecttest.txt y comprobando si la respuesta es “Prueba de Microsoft Connect”. Si lo hace, entonces la computadora está conectada a Internet, y si no, Windows advertirá que Internet no está disponible.

Si el usuario está trabajando con un enrutador comprometido, entonces los servidores DNS maliciosos fuerzan a Windows, en lugar de conectarse a la dirección IP legítima de Microsoft 13.107.4.52, para conectarse al recurso de intrusos ubicado en 176.113.81.159. Como resultado, en lugar de enviar el archivo de texto antes mencionado, el sitio muestra una página que pide a la víctima que descargue e instale la aplicación falsa”Emergencia – Informador COVID-19" o "Aplicación de información COVID-19", supuestamente creado por la OMS.

Si el usuario es capturado por atacantes, y descarga e instala esta aplicación, en lugar de información sobre el coronavirus, él recibió el Troyano del eje. Este malware intentará recopilar y transmitir la siguiente información a los atacantes. (la lista esta incompleta):

- Galletas

- historial del navegador;

- Información de facturación desde el navegador

- credenciales guardadas;

- datos de la billetera de criptomonedas;

- archivos de texto;

- datos de autocompletar para formularios en el navegador;

- Identificadores de autenticación DB 2FA;

- capturas de pantalla del escritorio en el momento de la infección.