Expertos en BitDefender haber descubierto un grupo de hackers que está atacando a empresas de todo el mundo utilizando un complemento malicioso para 3Ds Max.

En Agosto 10, 2020, 3Desarrollador Ds Max Autodesk publicó una advertencia sobre el módulo malicioso PhysXPluginMfx que abusa de MAXScript, una utilidad de secuencias de comandos que viene con 3Ds Max.

«El complemento PhysXPluginMfx es capaz de realizar operaciones maliciosas a través de MAXScript, corromper la configuración de 3Ds Max, ejecutando código malicioso, e infectar otros archivos .max en Windows y difundirlos a otros usuarios que reciben y abren dichos archivos», – advirtieron los desarrolladores de Autodesk.

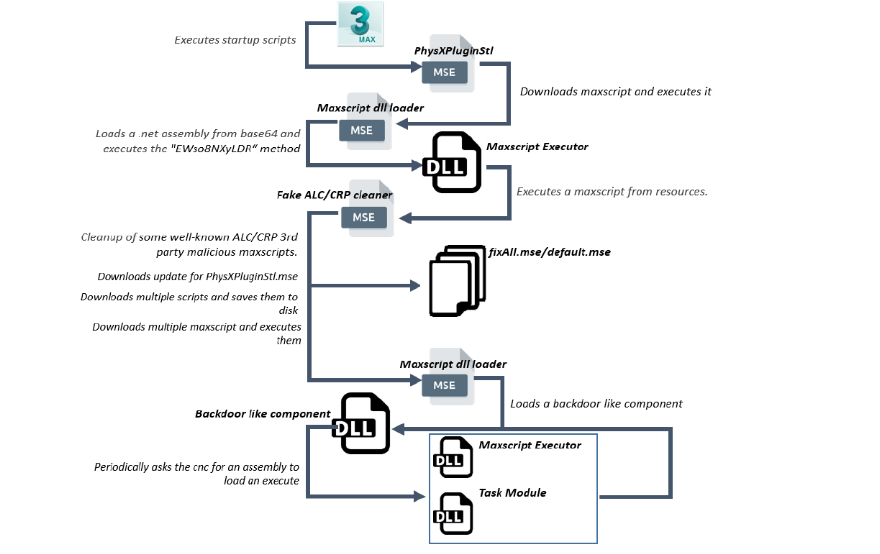

Los expertos de Bitdefender han estudiado en detalle este complemento malicioso y ahora informan que su verdadero propósito era implementar un troyano de puerta trasera que los atacantes usaban para buscar archivos confidenciales en máquinas infectadas y luego robar documentos importantes.. Según los expertos, Los servidores de control de este grupo de hackers están ubicados en Corea del Sur..

Los investigadores han encontrado al menos una víctima de los atacantes.: resultó ser una empresa internacional anónima, que actualmente lleva a cabo varios proyectos arquitectónicos en cuatro continentes, junto con promotores de bienes raíces de lujo, por un total de más de mil millones de dólares estadounidenses.

“Después de examinar nuestra propia telemetría, encontramos otros [malware] muestras que también interactuaron con este C&servidor C. Esto significa que este grupo no se limitó a desarrollar malware solo para la víctima respecto de la cual llevamos a cabo una investigación.», — escriben los analistas de Bitdefender.

Estas muestras de malware conectadas al C&Servidor C de países como Corea del Sur, los Estados Unidos, Japón, y sudáfrica. Basado en esto, Los investigadores sugieren que hay otras víctimas del grupo de hackers en estos países.. Aunque el malware se ha puesto en contacto con C&Servidores C solo durante el último mes, Los expertos escriben que esto no significa que el grupo haya estado activo durante tan poco tiempo.. Más probable, Antes, los atacantes simplemente usaron una C diferente.&servidor C.

“Parecen entender bien lo que están haciendo y es posible que hayan pasado desapercibidos para los expertos en seguridad durante un tiempo”, — dicen los investigadores.

Los analistas de Bitdefender creen que este grupo puede ser un ejemplo de hackers mercenarios que venden sus servicios y se dedican al espionaje industrial para otros delincuentes..

Curiosamente, Esta no es la primera vez que los ciberdelincuentes explotan los productos de Autodesk para sus propias necesidades.. Por ejemplo, en 2018, Analistas de Forcepoint publicó un informe sobre una empresa de hackeo y ataque de espionaje industrial que utiliza AutoCAD en su trabajo.

Además, este año los expertos en ciberseguridad descubrieron Valak malware, that steals corporate data using Microsoft Exchange servers.