Los recientes ataques contra sistemas militares estadounidenses y empresas de Taiwán se distinguen no sólo por la valiente elección del objetivo, sino también para el kit de herramientas usado. En el caso de ambos objetivos, Los atacantes utilizaron HiatusRAT como herramienta de acceso/reconocimiento inicial.. Además de ser utilizado en estos ataques, Hiatus Trojan tiene otras cosas de qué presumir.

Ciberataques del Departamento de Defensa de EE. UU. y empresas de Taiwán

Primero, aclaremos los ataques a organizaciones y empresas bastante famosas. El ciberataque de larga data contra empresas taiwanesas y al menos una organización gubernamental se detectó ya en agosto 2023. Investigadores de Lumen que estudiaron la botnet establecido por HiatusRAT en el pasado notado un nuevo flujo de conexiones que proviene de zonas de direcciones IP de Taiwán. Poco después, =ciberataques a instalaciones de producción química, Se descubrieron fabricantes de semiconductores y un municipio..

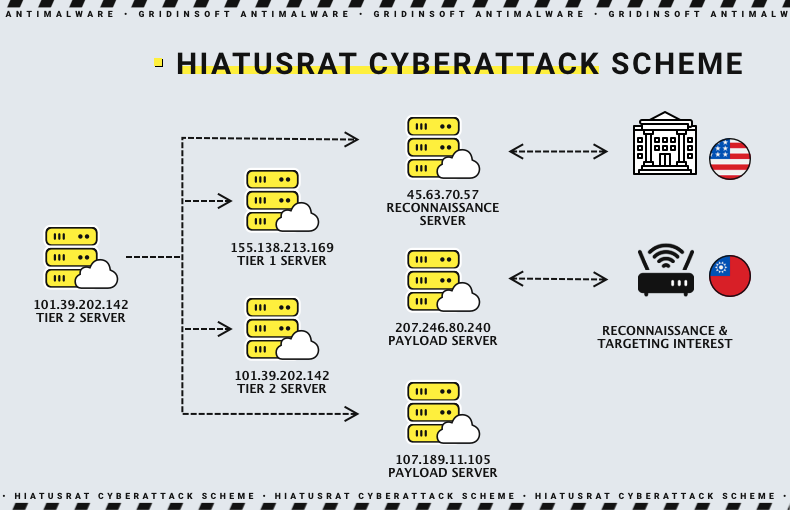

La historia en torno a los EE.UU.. El Departamento de Defensa es un poco diferente. El mismo grupo de investigación detectó tráfico procedente de las direcciones IP asociadas a la botnet. no sólo de Taiwán sino también de EE.UU.. Específicamente, descubrieron que los delincuentes que están detrás de la RAT usó uno de su nivel 2 servidores para conectarse al servidor DoD dedicada a trabajar con contratos de defensa. Afortunadamente, Aquí no ocurrió ninguna penetración profunda., y los piratas informáticos probablemente estaban realizando un reconocimiento antes de realizar nuevas acciones..

Análisis HiatusRAT

Lo primero que salta a la vista cuando revisas Hiatus es su arquitectura de red.. En lugar de infectar puntos finales, se dirige a dispositivos de red – al menos lo estaba haciendo desde su aparición a finales de 2021. Los enrutadores son puertas de entrada para enormes cantidades de información, y tener un control total sobre ella a veces puede brindarle mucho más que piratear las computadoras de la red.. Aunque, nada impide que Hiatus entregue cargas útiles adicionales a los sistemas de destino. Aparte de oler, dicha red de enrutadores comprometidos también puede servir como una red de servidores proxy que ocultan la dirección IP real del servidor de destino..

Para distribuir la carga útil, Los piratas informáticos buscan enrutadores de red de nivel empresarial con firmware vulnerable instalado.. Los primeros miembros de la botnet fueron entre los enrutadores Draytek, específicamente vigor 2960 y 3900. Hoy en día, El malware tiene compilaciones capaces de infectar enrutadores con conjuntos de chips. basado en brazo, i386, Arquitecturas x86-64 y MIPS/MIPS64. Esto configura una gran cantidad de dispositivos., ya que las actualizaciones de firmware de la infraestructura de red se implementan incluso con más reticencia que los parches del software normal.

Flujo de ejecución

La cadena de ataque que permite la inyección de RAT en el router no está clara ni siquiera hoy en día.. Aunque está claro que al obtener el acceso inicial, Los atacantes ejecutan un script por lotes que descarga la carga útil y una utilidad auxiliar.. Este último es una versión específica de un tcpdump, una herramienta de línea de comandos que permite el análisis de paquetes.

Tras la ejecución, Lo primero que debe hacer HiatusRAT es expulsar otros procesos que puedan estar escuchando lo mismo. 8816 puerto. Si hay alguno, el malware bloquea uno primero y continúa con el inicio normal. Entonces, llega un paso tipo clásico: El malware recopila información básica sobre el dispositivo. ha comenzado. Entre dichos datos se encuentra información sobre su Dirección MAC, arquitectura, Versiones de firmware y kernel.. También obtiene información precisa sobre el sistema de archivos y todos los archivos que potencialmente pueden almacenarse en la memoria interna..

Una vez que el malware haya terminado con estas comprobaciones, se lee un pequeño JSON que contiene lo que parece ser una configuración de malware. Allá, malware recupera una dirección de servidores C2. Aparte del servidor "principal", hay uno que se utiliza para recibir todos los paquetes recopilados con la herramienta tcpdump modificada. La primera solicitud al servidor de control es un POST HTTP clásico que contiene varios campos., con la información básica del sistema recopilada en el paso anterior.

Anfitrión: 104.250.48[.]192:443

Aceptar: */*

Tipo de contenido: aplicación/json

X_UTIME: 1674762549

X_UUID: 005056c00001

X_TOKEN: ffca0c6ca91ce7070c3e5e41d7c983a2

Funcionalidad HiatusRAT

Ya mencioné la herramienta tipo tcpdump que proporciona una parte importante de la funcionalidad RAT. Sin embargo, no se detiene en este punto. Hiatus puede recibir diferentes comandos del servidor de comandos, que alteran su funcionalidad o incluso obligan al malware a fundirse. Cosa es, Algunas de estas funciones no estaban utilizadas hasta el momento., a pesar de estar disponible desde el primer lanzamiento del malware en 2021.

| Dominio | Descripción |

|---|---|

| Calcetines5 | Configura un proxy SocksV5 en el dispositivo pirateado, que permite el reenvío/escucha de puertos que cumplen con RFC 1928 |

| Archivo | Designa el archivo para leer o eliminar en el host infectado; También guías para cargar el archivo especificado.. |

| Ejecutor | Comandos para descargar y ejecutar el archivo desde el servidor de comandos. |

| tcp_forward | Viene con IP de reenvío especificada y configuraciones de puerto de escucha/reenvío. Estos cambios luego se aplicaron a la configuración del enrutador., haciendo que reenvíe cualquier tráfico TCP a través del puerto de escucha. |

| Guion | Similar a Ejecutor, descarga y ejecuta el script desde el C2. |

| Caparazón | Genera una instancia de un shell remoto en el enrutador comprometido. Junto con Ejecutar y Script, crea la funcionalidad de entrega de malware. |

| Abandonar | Comando autoexplicativo, obliga al malware a fundirse con todas las operaciones incautadas. |

Cómo protegerse contra ataques a la infraestructura de red?

Pozo, Hiatus solía apuntar a enrutadores con alguna arquitectura y serie específicas., pero ahora cubre bastantes variantes posibles. Las formas en que los piratas informáticos utilizan este malware aún no están claras, por lo que no hay muchas medidas reactivas para descubrir. En cambio, Tengo varios consejos proactivos que puedes seguir.

Utilice soluciones avanzadas de protección de red. Pozo, Los programas antivirus no son muy eficaces para prevenir esta infección RAT.. Mientras tanto, soluciones de protección de red, especialmente aquellos que están diseñados para influir en la heurística, Puede detectar y eliminar eficazmente al intruso solo por su comportamiento.. Sistemas de Detección y Respuesta de Red, combinado con SOAR y Soluciones UBA, puede mostrar excelentes resultados en la protección del medio ambiente contra ataques de malware engañosos.

Actualizar (o actualizar) sus dispositivos de red regularmente. Desde el punto clave de la inyección de malware ¿Es el firmware del enrutador vulnerable?, es esencial mantenerlo actualizado. Esté atento a los ataques de malware que se ejecutaron con o a través de vulnerabilidades en dispositivos de red. Generalmente, Los fabricantes de dispositivos lanzan actualizaciones en cuestión de semanas.. Aunque, Podría haber casos desafortunados en los que algunos dispositivos muy antiguos lleguen al final de su vida útil y no sean compatibles de ninguna forma.. En este caso, Está buscando actualizar el dispositivo: esta es la mejor y más definitiva forma de deshacerse del peligro..

Tenga a mano un software antimalware bien hecho. Acabo de decir que los programas antimalware no son muy eficaces en este caso., y digo que es bueno tener – tan inconsistente de mi parte, ¿no es así?? La respuesta es no, ya que los programas antimalware servirán como mecanismo preventivo para el malware que HiatusRAT puede ofrecer a través de su funcionalidad.. Las estructuras de seguridad multicapa siempre son más difíciles de penetrar, al menos sin disparar la alarma.