Un grupo de investigadores surcoreanos de la Universidad de Kunming publicó un informe que detalla cómo encontraron la clave maestra del ransomware Hive y un método para recuperar archivos cifrados con ella..

Con la ayuda de una vulnerabilidad criptográfica, expertos pudieron recuperarse la clave maestra del malware utilizado para crear claves de cifrado.

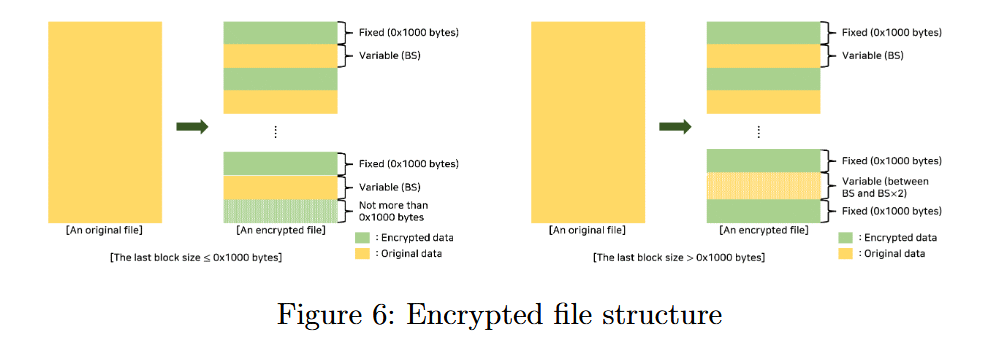

Hive utiliza un esquema de cifrado híbrido y se basa en su propio cifrado simétrico para cifrar archivos., y los investigadores pudieron determinar la forma en que el ransomware genera y almacena la clave maestra..

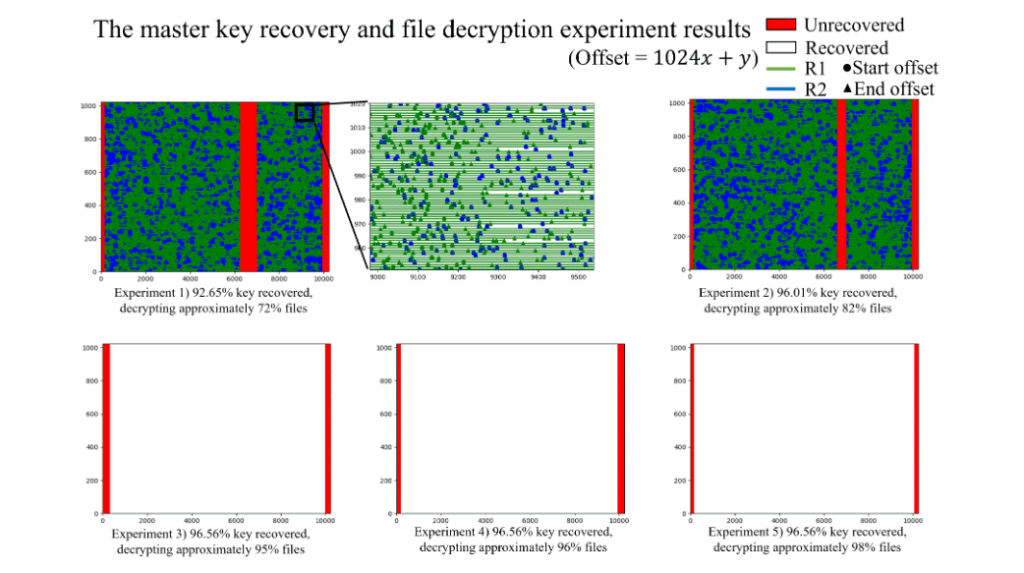

Basado en esta premisa, los expertos pudieron recuperar la mayor parte de la clave maestra del malware, que se utilizó como base para el cifrado de archivos.

La técnica desarrollada por especialistas permite recuperar alrededor de 95% de la llave maestra, e incluso en una forma tan incompleta se puede utilizar para descifrar datos, recuperandose de 82% a 98% de los archivos de la víctima.

Se sabe que especialistas de al menos dos empresas de seguridad de la información (Bitdefender y Kaspersky) Actualmente estamos analizando el informe para averiguar si será posible crear un descifrador gratuito para Hive basándose en los hallazgos de investigadores coreanos..

Descubierto inicialmente en junio 2021, Hive se ofrece en un modelo de afiliado que utiliza una amplia gama de tácticas., métodos, y procedimientos (TTP) extraer datos de interés con fines de extorsión.

En una alerta el pasado mes de agosto, El FBI señaló que Hive también está deteniendo la copia de seguridad., la seguridad cibernética, y aplicaciones de copia de archivos para poder cifrar todos los archivos de destino. El ransomware también apunta al cifrado de los directorios de Archivos de programa..

Déjame recordarte que dijimos que Claves de descifrado para Maze, Los ransomware Egregor y Sekhmet se publicaron en el foro Bleeping Computer, y también eso El ransomware FonixCrypter dejó de funcionar y publicó una clave para descifrar datos.