El mundo empresarial moderno ha avanzado enormemente gracias a Internet.. Su comodidad y numerosos beneficios han hecho que personas de todo el mundo dependan del mundo digital.. A medida que el uso de plataformas digitales continúa aumentando, Las empresas de todos los tamaños deberían considerar su huella digital..

¿Qué es la Huella Digital Corporativa??

La huella digital de su empresa abarca todas sus actividades en línea, actas, comunicaciones, marketing, y redes. Esto también incluye los de tus socios comerciales, como vendedores y proveedores. La nube ha complicado las huellas digitales en los últimos años, ya que se utiliza para operaciones de misión crítica., ampliar sus huellas digitales y hacerlas más difíciles de definir o proteger. Sin embargo, Gestionar y proteger su huella digital es posible siempre que sepa cómo empezar..

Empresa vs.. Huella digital de la persona

La huella digital de una empresa y la huella digital de una persona difieren en identidad, objetivo de ataques, volumen de datos, y consecuencias. Por ejemplo, Los ciberataques a las huellas digitales personales tienen como objetivo comprometer información personal y datos financieros. En cambio, ataques al objetivo de la huella digital de una empresa sistemas de información y datos sensibles. Dado que los ataques a la huella digital de una empresa son más complejos, tienen graves consecuencias. Puede ser una pérdida de confianza del cliente., perdidas financieras, y problemas legales. Comprender estas diferencias es crucial para desarrollar medidas de seguridad adecuadas para proteger la información personal y la infraestructura digital..

Tipos de riesgo de huella digital

Simplificar el complejo panorama de riesgos digitales, se puede dividir en categorías. Esto ayudará a las organizaciones a identificar las áreas más vulnerables de sus sistemas y brindar protección contra riesgos específica.. Hay nueve categorías principales de riesgo digital.:

- Privacidad de datos. Los riesgos de datos confidenciales se refieren a cualquier amenaza potencial que pueda comprometer la protección de la información confidencial., incluyendo información de identificación personal, Datos financieros, y más.

- La seguridad cibernética. Riesgos asociados con el acceso no autorizado a recursos confidenciales y posibles violaciones de datos. Estos riesgos pueden ser inherentes o residuales..

- Fugas de datos. Exposición accidental de datos privados, conocido como fuga de datos, potencialmente puede conducir a violaciones de datos. Con la expansión del panorama digital, hay más instancias de datos en uso, datos en tránsito, y datos en reposo. Mantener la seguridad de los datos es un desafío en estas condiciones dinámicas, hacer de la fuga de datos una consecuencia desafortunada de la transformación digital.

- Cumplimiento. Los riesgos de incumplimiento se refieren a la violación de los estándares de cumplimiento normativo., que puede dar lugar a malas prácticas. El incumplimiento por parte de los proveedores también puede impedir los esfuerzos de protección de riesgos digitales.. Varios requisitos reglamentarios exigen un cumplimiento total.

- Riesgo de terceros. Comprender los riesgos potenciales de trabajar con proveedores externos es esencial. Estos riesgos pueden incluir vulnerabilidades dentro del ecosistema del proveedor., violaciones de las medidas de seguridad, incumplimiento de las normas, e incluso robo de propiedad intelectual.

Tecnología en la nube. Algunos riesgos pueden afectar los sistemas., procesos, y la gente. Estos riesgos pueden surgir de incompatibilidades tecnológicas., errores, y fracasos. - Automatización de procesos. Pueden ocurrir problemas de compatibilidad cuando se cambian los procesos de automatización o se agregan nuevas funciones. Estos problemas también pueden afectar los riesgos tecnológicos..

- Resiliencia. Significa mantener servicios y operaciones críticos durante interrupciones o riesgos.. Los riesgos pueden incluir interrupciones del servidor o violaciones de datos.. Falta de sistemas de respaldo y recuperación., infraestructura redundante, y los planes de recuperación ante desastres para minimizar el tiempo de inactividad y restaurar los servicios pueden paralizar una organización indefinidamente.

Cómo proteger la huella digital de su organización

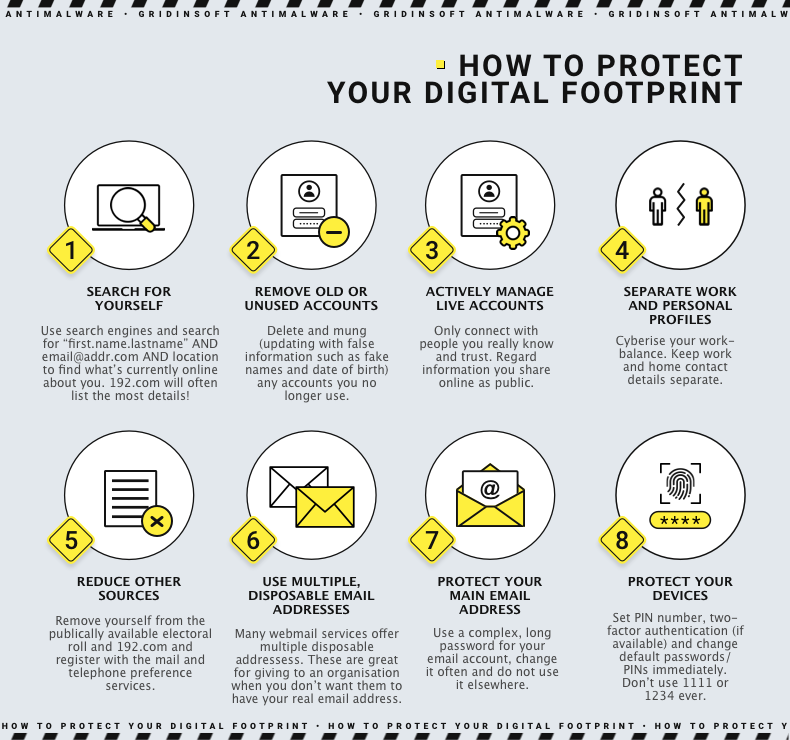

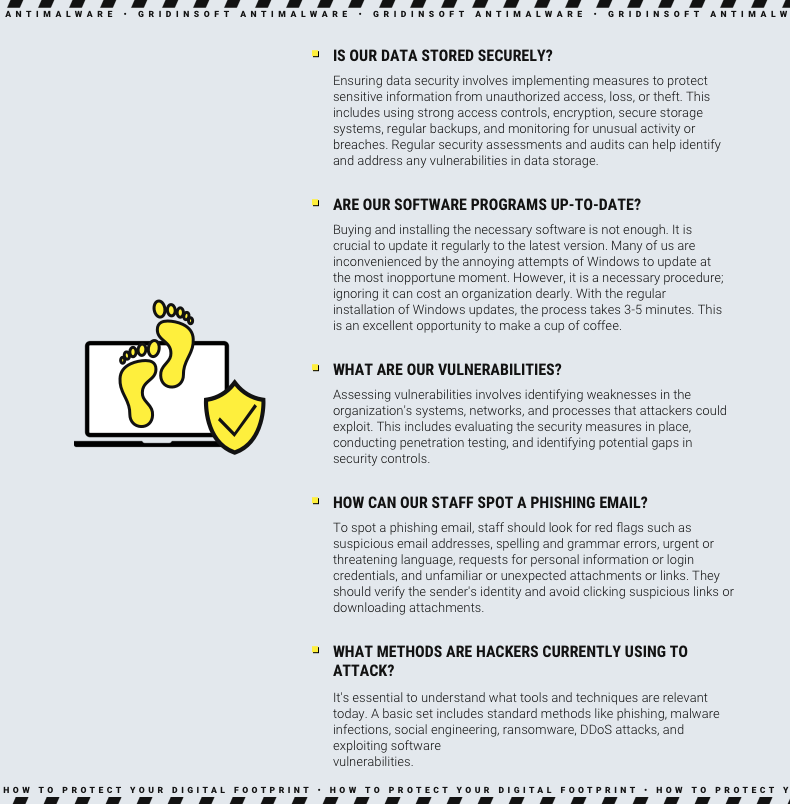

Para prevenir ciberataques, es esencial para las empresas identificar primero las amenazas. Esto les permite determinar qué es necesario proteger., como protegerlo, y qué riesgos hay que tener en cuenta. En una palabra, Los principales temas que deberían estar en la agenda son: «¿Qué métodos utilizan actualmente los piratas informáticos para atacar??«, «¿Qué es el cifrado??«, «¿Cómo puede nuestro personal detectar un correo electrónico de phishing??«, «¿Están nuestros programas de software actualizados??«, «¿Cuáles son nuestras vulnerabilidades??«, «¿Nuestros datos se almacenan de forma segura??» etc.. Manteniéndose informado, las empresas pueden protegerse mejor contra las ciberamenazas. En el siguiente, Analizaremos con más detalle cinco métodos para reducir los riesgos..

Exploración de la superficie de ataque

Todo está en línea estos días.. Prácticamente cualquier empresa o negocio tiene un sitio web que muestra sus productos o servicios.. Los usuarios pueden encontrar cientos de sitios web para todo, desde empresas hasta manufactura, comercio, educación y entretenimiento.. El acceso digital es sin duda conveniente, pero los profesionales de TI lo saben aumenta el riesgo de ciberataques. La rápida expansión a nuevos entornos conduce a la expansión tecnológica. Como resultado, Las configuraciones erróneas y la falta de visibilidad aumentan los riesgos y vulnerabilidades de seguridad.. Por supuesto, Los atacantes se aprovechan de esto.. Nosotros vimos, durante la pandemia, ya que muchas tecnologías se implementaron apresuradamente. Como resultado, muchos exploits dirigidos balanceadores de carga, entornos de nube, y VPN. Sin embargo, Puedes aumentar la visibilidad aplicando algunas tácticas., entre ellos:

- Monitorear la inteligencia y las tendencias más recientes sobre amenazas para comprender la evolución de los riesgos

- Mantener un inventario de activos de sistemas actualizado., redes, aplicaciones, y dispositivos para identificar posibles puntos de entrada

- Realizar evaluaciones periódicas de vulnerabilidades y ejercicios de pruebas de penetración para encontrar debilidades y posibles vectores de ataque.

- Educar a los empleados y partes interesadas sobre las mejores prácticas de ciberseguridad para reducir el error humano.

- Realizar evaluaciones exhaustivas de riesgos de proveedores y monitorear la postura de seguridad de terceros como parte de un programa integral de gestión de riesgos de terceros.

Usando estas tácticas, puede fortalecer su postura de seguridad y proteger sus datos valiosos.

Descubrimiento y reacción rápidos ante las vulnerabilidades.

La evaluación de vulnerabilidades proporciona una instantánea de las vulnerabilidades de seguridad. Sin embargo, la gestión de la vulnerabilidad es un proceso continuo que ofrece orientación de remediación en tiempo real. El primero implica el uso de escáneres para identificar vulnerabilidades conocidas.. Al mismo tiempo, este último emplea múltiples fuentes de datos para evaluar continuamente la situación. Las evaluaciones de vulnerabilidad identifican aplicaciones o sistemas operativos obsoletos y problemas de configuración del dispositivo como puertos inseguros and weak passwords. Son los más adecuados para detectar vulnerabilidades y exposiciones comunes., o CVE, listados en bases de datos disponibles públicamente.

Puedes considerar estos seis pasos como un ciclo continuo., no es un proceso lineal. En primer lugar, hacer un directorio de activos e inventariar todos los activos. Clasificarlos por nivel de riesgo y priorizarlos. Organícelos según la exposición a las vulnerabilidades y cree una estrategia de seguridad.. Remediar las vulnerabilidades priorizadas y evaluar la efectividad de la estrategia de seguridad.. Sin embargo, puedes usar herramientas de escaneo continuo de vulnerabilidades. Estas soluciones pueden monitorear automáticamente sus redes, sistemas, y aplicaciones, Detectar rápidamente debilidades como:

- Puertos abiertos

- Configuraciones erróneas

- Software obsoleto

Combinar esta estrategia con otras tácticas mencionadas anteriormente le permitirá identificar de forma proactiva vulnerabilidades ocultas., priorizarlos en consecuencia, y asignar recursos de manera efectiva para minimizar los riesgos.

Realizar análisis de ciberseguridad para encontrar debilidades.

Identificar los riesgos y vulnerabilidades de seguridad es crucial para determinar su causa raíz.. Al hacerlo, puede obtener información sobre los factores subyacentes que condujo al problema e implementar medidas preventivas adecuadas para evitar problemas similares. También ayuda a priorizar los esfuerzos de remediación., asignar recursos de manera efectiva, establecer responsabilidad, y mejorar los procedimientos de respuesta a incidentes. Puede lograrlo realizando investigaciones exhaustivas de incidentes., analizando registros del sistema, y realizar análisis forenses.

Además, Análisis de Impacto del Negocio (BIA) Es crucial a la planificación de la continuidad del negocio. Implica identificar funciones comerciales críticas y evaluar sus dependencias., determinar los objetivos de tiempo de recuperación, evaluando el impacto, realizar una evaluación de riesgos, y desarrollar estrategias de mitigación. El objetivo es para entender las vulnerabilidades, dependencias, y posibles consecuencias de las interrupciones, mejorar la resiliencia y garantizar la continuidad de las operaciones críticas durante eventos adversos. Esto ayudará no sólo a encontrar puntos débiles, pero también motivación para mejorar la ciberseguridad de su negocio.

Detectar riesgos de terceros.

Según análisis, Los ataques a la cadena de suministro son ahora el método más utilizado por los actores de amenazas para acceder a las redes.. De este modo, la investigación indica que 62 El porcentaje de las intrusiones en la red provienen de un tercero., normalmente alguien de su cadena de suministro digital. Además, si un sistema de terceros es violado o comprometido, esto puede tener graves consecuencias. puede incluir violaciones de datos, cortes de servicio, y daño a la reputación. Para prevenir amenazas cibernéticas, es esencial identificar proactivamente los riesgos cibernéticos de terceros, evaluar las prácticas y controles de seguridad de los proveedores, y tomar medidas apropiadas para reducir los riesgos. Las mejores prácticas en esta área incluyen:

- Realizar evaluaciones de seguridad exhaustivas.

- Implementar acuerdos contractuales que hagan cumplir los requisitos de seguridad..

- Supervisar periódicamente las prácticas de seguridad de terceros.

- Establecer protocolos de respuesta a incidentes en colaboración con sus proveedores.

Respuesta a las vulnerabilidades de día cero.

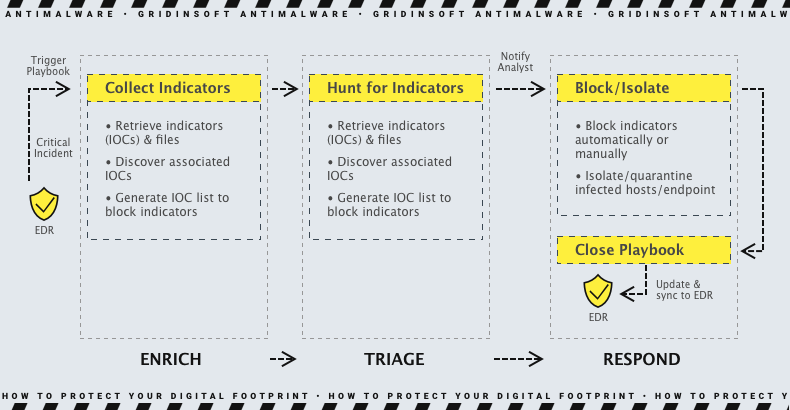

Zero-day exploits no pueden ser identificados por los sistemas antimalware tradicionales basados en firmas. Sin embargo, Algunas formas de identificar comportamientos sospechosos indican un exploit de día cero. Los proveedores de antimalware proporcionan estadísticas sobre exploits detectados, que se puede alimentar Sistemas de aprendizaje automático para la identificación de ataques actuales.. La detección basada en firmas utiliza firmas digitales para identificar variantes de ataques anteriores. Alertas de detección basadas en el comportamiento para análisis y tráfico sospechosos en la red. Un enfoque híbrido combina los tres métodos para un descubrimiento de malware de día cero más eficiente.

Además, puede utilizar soluciones EDR contra vulnerabilidades de día cero. Las soluciones EDR/XDR detectan y responden a amenazas avanzadas, incluyendo vulnerabilidades de día cero, usando técnicas como análisis de comportamiento, inteligencia de amenazas, Detección de anomalías, caja de arena, y respuesta rápida. Ayudan a identificar patrones de comportamiento anormales, indicadores de ataque, y posibles exploits mientras se minimiza el impacto y se espera un parche o una solución.

Gestionar y proteger la huella digital de su empresa debe ser una prioridad en este dinámico mundo digital porque el crecimiento general y la supervivencia de su empresa dependen de ello.. Los consejos anteriores le ayudarán a proteger la valiosa huella digital de su empresa de los riesgos cada vez más sofisticados del ámbito digital.. Las empresas deben tener una visión holística de su huella digital y su panorama de amenazas.. Siempre deben considerar ¿Qué información está disponible?, donde es, quien puede verlo, como esta protegido, etc.. La concienciación sobre las amenazas es una parte esencial de una estrategia para eliminar los ciberataques maliciosos.