Hablamos mucho sobre ejemplos notorios de ransomware in Part #1 of this series. Aún, no fue suficiente revelar todos los ataques de ransomware notables. En parte #2, Lo haremos eche un vistazo a los famosos ataques y familias de ransomware – varios grupos que utilizan una única muestra de ransomware o su subespecie.

Ataques de ransomware más interesantes

Ataque de ransomware Westrock

Activo: Enero febrero 2021

Daño: $269 millones en pérdidas ociosas

Rescate: $20 millones para la recuperación de archivos

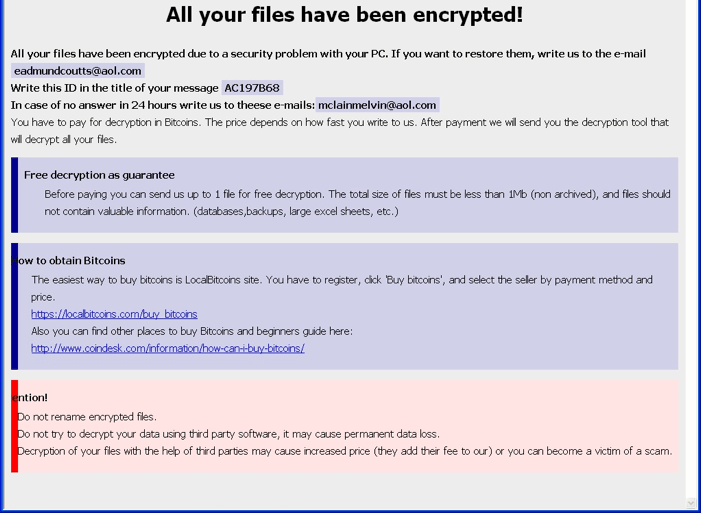

Westrock, un productor de envases con sede en EE. UU. que ocupa posiciones de liderazgo en su mercado, fue golpeado por un ataque de ransomware en enero 25, 2021. El ataque exacto fue descubierto en enero. 23, sin embargo, entender lo sucedido y dar el comunicado de prensa tomó dos días. Las consecuencias se resolvieron en febrero. 5, pero la pérdida general debido a la inactividad de dos semanas llevó a una pérdida de ventas de $189 millones y pérdidas operativas de $80 millón. Mientras la red corporativa quedó extinta, la empresa no cumplió con la entrega 85 mil toneladas de envases.

Ataque de ransomware AXA

Activo: Puede 2021

Daño: 3Se filtran TB de datos confidenciales

Rescate: no revelado

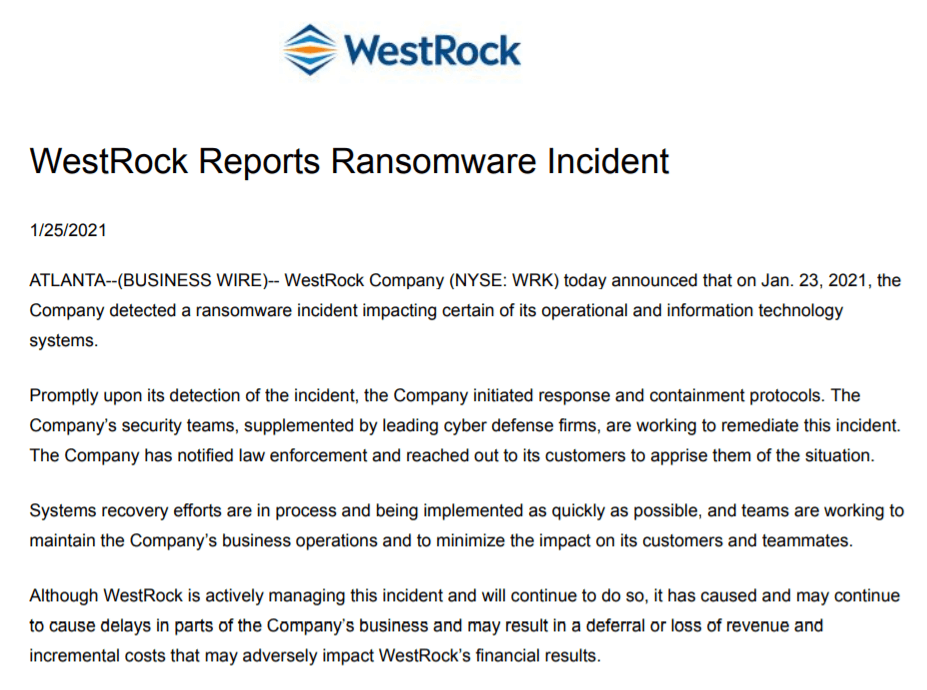

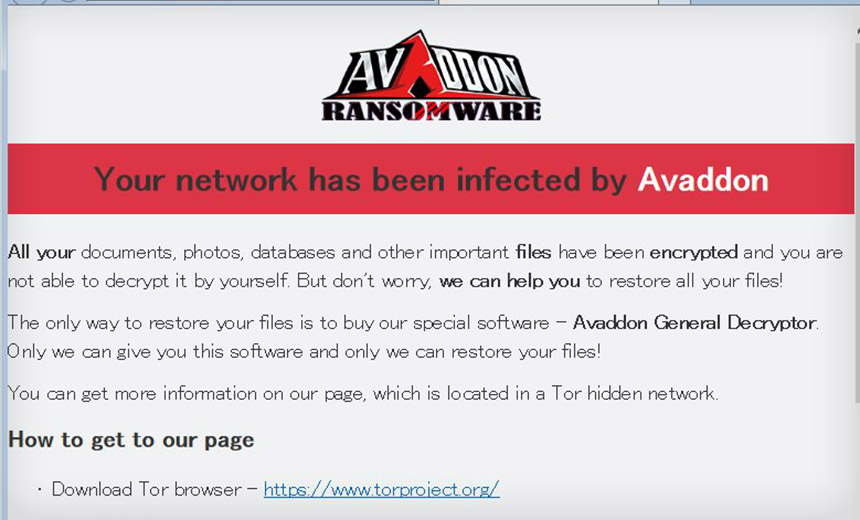

Gigante de seguros francés, de hecho, sus sucursales en Malasia, Hong Kong, Tailandia y Filipinas, eran golpeado por el ransomware Avaddon en mayo 4, 2021. Irónicamente, esto sucedió días después de la nota de la empresa sobre la cancelación de cualquier cobertura de incidentes relacionados con ransomware. AXA parece mantener en secreto la información sobre el impacto financiero de ese caso. Sin embargo, El sitio de filtración de Avaddon contenía información sobre 3 Terabytes de datos que tienen de una empresa..

Ataque de ransomware CloudStar

Activo: Mediados de Julio 2021

Daño: Más de un mes de inactividad, pérdidas de dinero no reveladas

Rescate: no revelado

estrella de la nube, el proveedor de escritorios virtuales en la nube, fue hackeado en julio 19, 2022. Los primeros avisos de estos ataques aparecieron en julio. 18, y al día siguiente los servicios de la empresa no estaban disponibles. Poco después, la empresa emitió un comunicado de prensa diciendo sobre un “ataque de ransomware altamente sofisticado”. No dijeron sobre ciertos números., como pérdida de dinero o rescate exigido. Incluso después de un mes de cierre, Cloudstar no estaba en pleno funcionamiento, como afirman los informes de agosto sobre este caso.

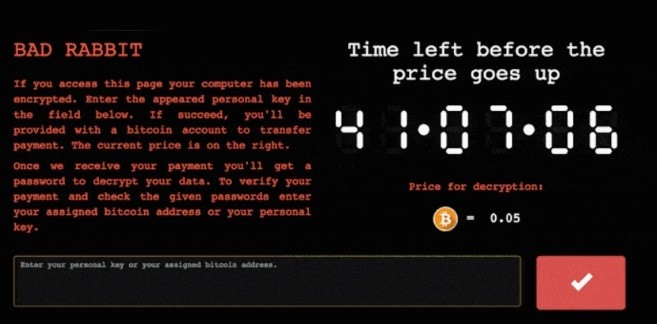

ransomware conejo malo

Activo: mediados de 2017 – finales 2017

Daño: ~200 víctimas

Rescate: $280 (en bitcóin)

Ser descendiente de una familia noble siempre es un riesgo de permanecer a la sombra de tus padres. Esto sucedió con el ransomware Bad Rabbit, que se basa en el ransomware Petya/NotPetya. El primer aviso de este malware apareció poco después del ataque de ransomware Petya que mencionamos anteriormente.. Posiblemente, la reacción temprana a esa amenaza provocó su baja propagación. A pesar de tener una forma de difusión bastante única: Explotación de JS en los sitios web. – solo tenia alrededor 200 víctimas. Igual que sus predecesores, estaba bloqueando el acceso al sistema, mostrando una nota de rescate en su lugar. Al final de 2017, cesó completamente la actividad.

Grupo REvil ransomware

Activo: Abril 2019 - Octubre, 2021

Daño: encima 5000 víctimas en todo el mundo

Rescate: ~$600,000 en promedio, alcanzando su punto máximo en $70 millón

Junto con Conti y LockBit, REVOLVER (primero conocido como Sodinokibi) es una de las bandas de ransomware más notorias que estuvo activo durante el último 3 años. De hecho, su cierre nominal en octubre 2021 sólo significa deshabilitar su infraestructura Darknet. Actores clave, incluido Maksim Yakubets, su jefe, permanecer libre. Este último también es conocido por no avergonzarse de sus logros en materia de ciberdelincuencia y andar en diferentes autos con un “BOP” (Ruso para "ladrón") número de placa. Atacar a empresas, REvil se basa principalmente en vulnerabilidades RDP y vulnerabilidades de red. La mayoría de los analistas vincular el código base y los actores de amenazas al ransomware GandCrab – el grupo que cesó su actividad en 2018. El grupo REvil aplica tácticas de doble extorsión y métodos operativos RaaS. Esto último hace que sus jefes sean bastante difíciles de atrapar., a pesar de su publicidad.

ransomware hola kitty

Activo: Enero 2021 - ahora

Daño: no calculado

Rescate: dependiendo de la situación financiera de las víctimas

Es un caso bastante raro que el malware reciba su nombre por uno de sus elementos.. El ransomware HelloKitty se llama así para el mutex que crea en el sistema atacado. Aún, esa no es su principal diferencia. Al contrario de la mayoría de los ciberdelincuentes que utilizan métodos conocidos y trillados como el phishing o las infracciones de RDP., optan por una violación de seguridad bastante impopular. Su opción actual es Vulnerabilidades del firewall de Dell SonicWall, que les permiten entrar en la red objetivo. Entre las víctimas más famosas de tal ataque se encuentra El desarrollador de juegos polaco CD Projekt Red. Otro detalle inusual sobre el ransomware HelloKitty es ajustar la suma del rescate en función de los ingresos de la empresa.. Puede parecer una buena acción, pero eso también puede ser una señal de que la pandilla analiza los archivos filtrados para tener información detallada sobre las finanzas de la empresa.. Algunos pandilleros were captured in October 2021 in Ukraine, pero eso no detuvo la actividad de las pandillas.

Grupo de ransomware MedusaLocker

Activo: Octubre 2019 – ahora

Daño: no calculado

Rescate: $12,500 en promedio

MedusaLocker definitivamente se refiere a una leyenda griega sobre Medusa, una hembra que podría convertir en piedra a cualquiera que la mire a los ojos. Una asociación tan peligrosa se complementa con una amplia gama de métodos antidetección y antieliminación que el malware presenta en el sistema infectado.. Desactivar herramientas de seguridad, modificando el registro, volver a ejecutar el criptor, escanear y cifrar directorios conectados: todo esto hace que este malware sea aún más peligroso. Difundiendo formas que utiliza este grupo, sin embargo, no puedo presumir de originalidad – Los delincuentes utilizan infracciones RDP "clásicas". Técnica de doble extorsión, bastante común para todos los grupos, MedusaLocker también lo utiliza.

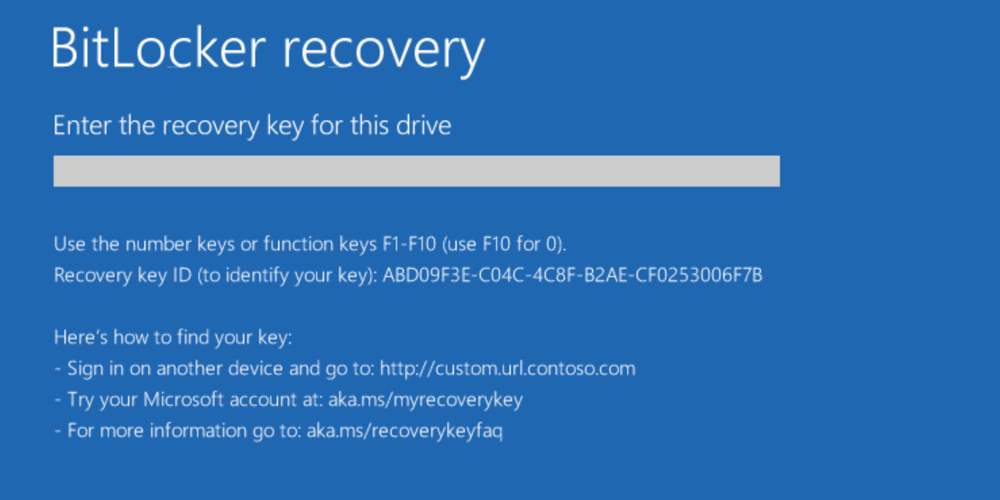

BitLocker ransomware

Activo: Tarde 2021 - ahora

Daño: no calculado

Rescate: $300 – $100,000

El nombre de este ransomware puede resultar familiar a los usuarios que aplican algunas medidas de seguridad de datos mejoradas en Windows.. Sí, va de BitLocker: la utilidad predeterminada de Windows para cifrar discos. De hecho, Este malware no incluye ningún código ransomware: utiliza la funcionalidad BitLocker para restringir el acceso de los usuarios a los datos. Se ha demostrado que estos ataques son bastante difíciles de reflejar., ya que casi no se utiliza código malicioso. Aún, Los delincuentes que utilizaron esta técnica también lograron explotar las vulnerabilidades de MS Exchange.. Este enfoque de ataque fue utilizado por diferentes grupos de ciberdelincuentes., a pesar de que no era una aplicación masiva.

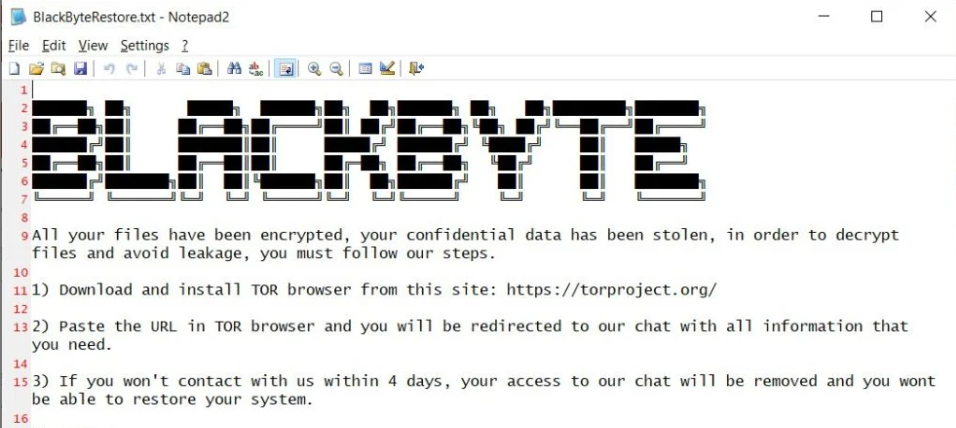

Banda de ransomware BlackByte

Activo: Julio 2021 - ahora

Daño: ~700 empresas hackeadas

Rescate: $200,000 – $6.5 millón

BlackByte es otro ejemplo más de ransomware que intenta ser el mejor en todo. Las actualizaciones constantes tanto del ransomware como del software auxiliar lo hicieron realmente peligroso y prolífico.. En particular, esta pandilla practica Archivar los archivos de la red atacada. antes de enviarlos al almacenamiento en la nube. Otra cosa interesante es su cambio a Golang desde C#., lo que sucedió a principios 2022. Aún, similar a otras pandillas, No inventan nada nuevo en lo que a distribución se refiere.. Formas típicas de BlackByte are phishing emails and network security breaches.

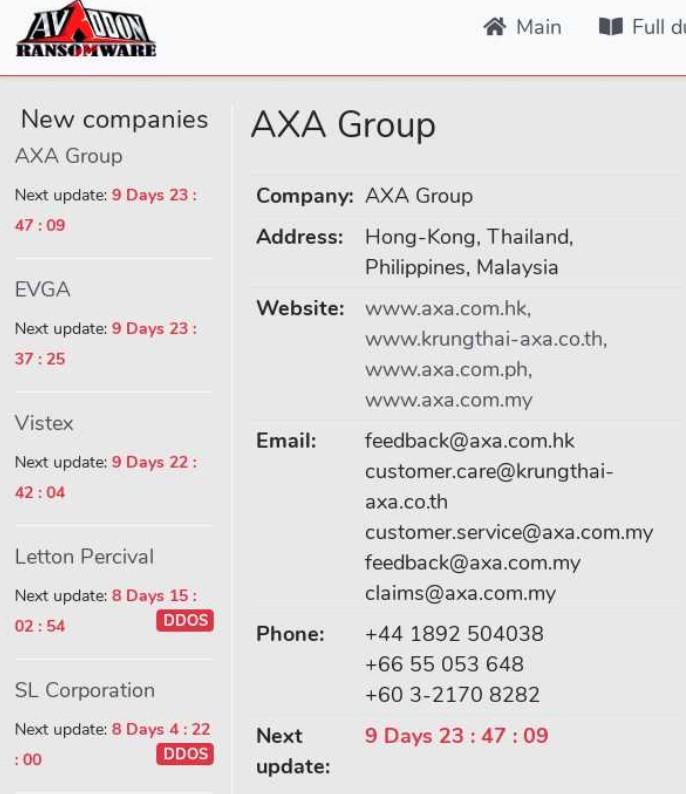

Banda de ransomware Avaddon

Activo: Febrero 2020 - Junio 11, 2021

Daño: 2934 empresas pirateadas

Rescate: $40,000-$600,000

Sólo unos pocos grupos de ransomware se desconectan debido a su éxito. La mayor parte del tiempo, se ven obligados a, por fuerzas del orden o hackers de sombrero blanco. Avaddon es un ejemplo de lo primero. cerraron voluntariamente sus operaciones después de más de un año de hacks exitosos. La mayor joya de sus víctimas.’ La colección es la compañía de seguros francesa AXA.. La principal forma de propagación que utilizó este grupo fue el spam de correo electrónico que contenía un archivo malicioso.. Más, También adoptaron la explotación de vulnerabilidades en las conexiones RDP y VPN.. Como motivación para que sus víctimas paguen, ellos Se utiliza para fijar un plazo de pago de 10 días. Una vez que la víctima no paga, Los operadores de Avaddon publican los datos filtrados en su sitio web Darknet.

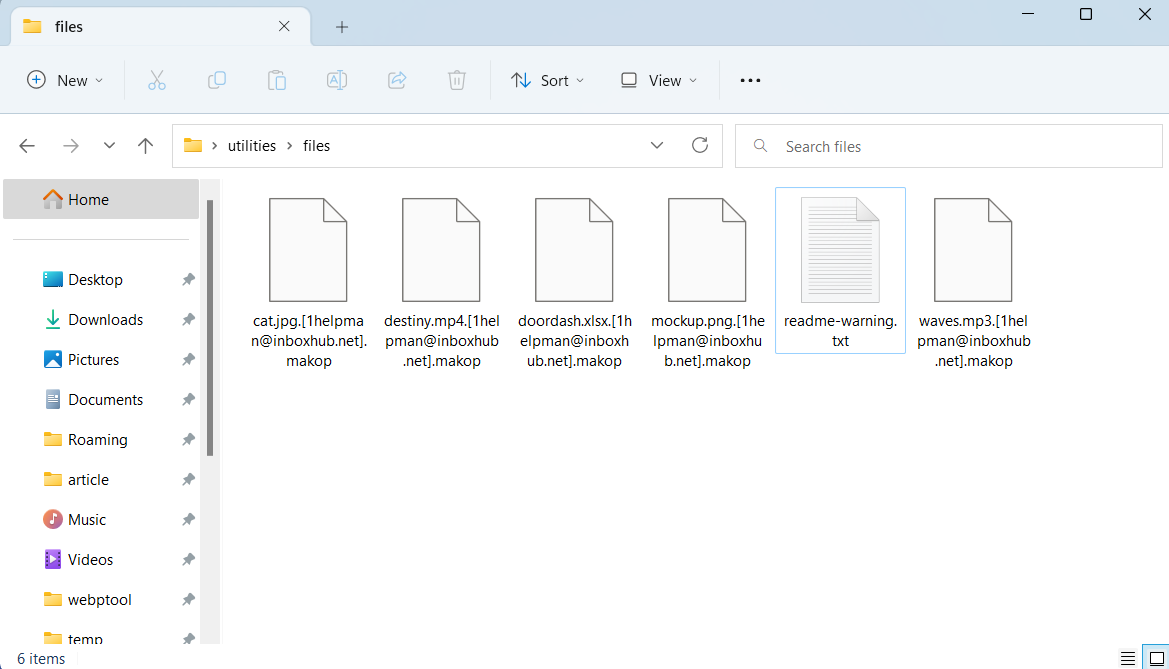

ransomware Makop

Activo: Enero 2020 - ahora

Daño: no calculado

Rescate: $31,382 (regatear es posible)

Algunos desarrolladores de ransomware, después de reconocer que el cifrado de su creación es vulnerable, intenta actualizarlo y solucionar el problema. Ese no es el caso del ransomware Makop, que utiliza Múltiples técnicas de cifrado en orden aleatorio.. Tal enfoque hace que casi imposible crear una solución centralizada que posiblemente podría descifrar los archivos. Capaz, exactamente, tiene una falla en la forma en que genera las claves de cifrado, entonces existe la posibilidad de encontrar una llave con fuerza bruta. Podría haber sido, de hecho. Otro detalle interesante es su capacidad de utilizar varios subprocesos de la CPU para cifrar los archivos en cada unidad específica.. Difundiendo formas, sin embargo, son bastante triviales – Explotación de vulnerabilidades RDP y phishing por correo electrónico se convirtió en el alfa y omega de la gran mayoría de los ciberataques.

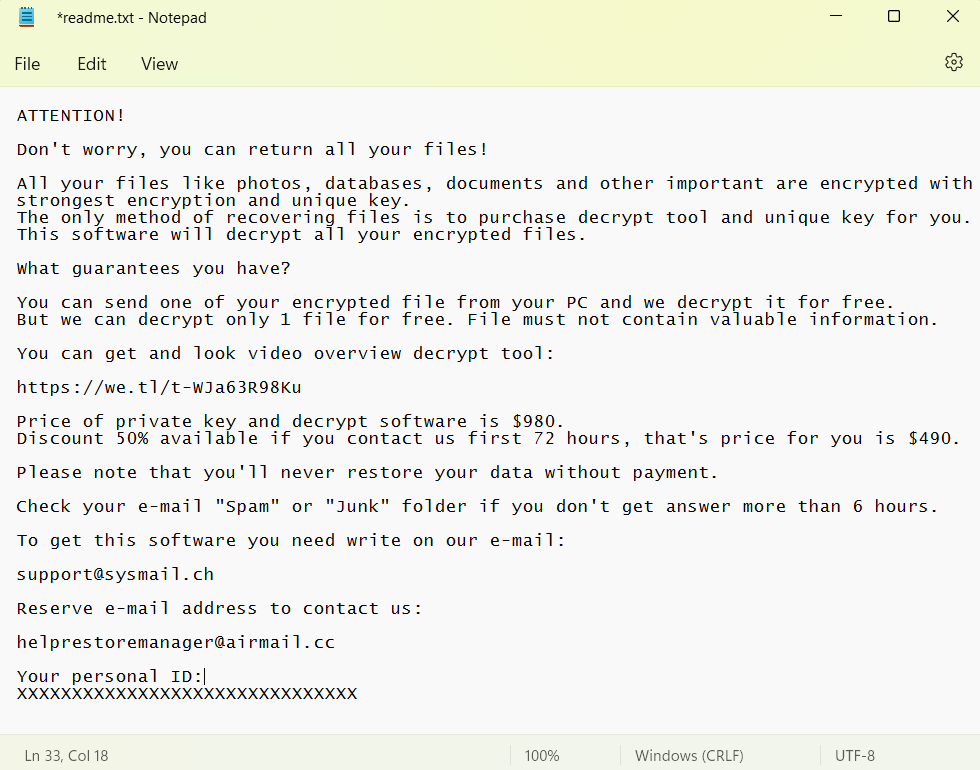

Familia STOP/Djvu Ransomware

Activo: Febrero 2018 - ahora

Daño: no calculado

Rescate: $490-$980

Favorito, principal amenaza, actor de amenazas clave en todo el mercado: todas estas palabras son sobre el ransomware STOP/Djvu. A pesar de haber tenido una especie de caída de actividad en los últimos 6 meses, STOP ransomware no le dio a nadie el primer lugar, reteniendo sobre 50% de todas las infecciones. Ataca principalmente a individuos y, por tanto, afecta a los métodos de difusión automatizados.. Correo no deseado, cracks de programas falsos, hacktools – actúan como la fuente más popular de este malware. Actualmente, Funciones del ransomware Djvu terminadas 600 variantes – se diferencian por las extensiones que agregan a los archivos durante el cifrado. Este ransomware presenta una táctica antidetección bastante singular: Cada nueva muestra se reenvasa de una manera específica., por lo que no es posible detectarlo con mecanismos basados en firmas.

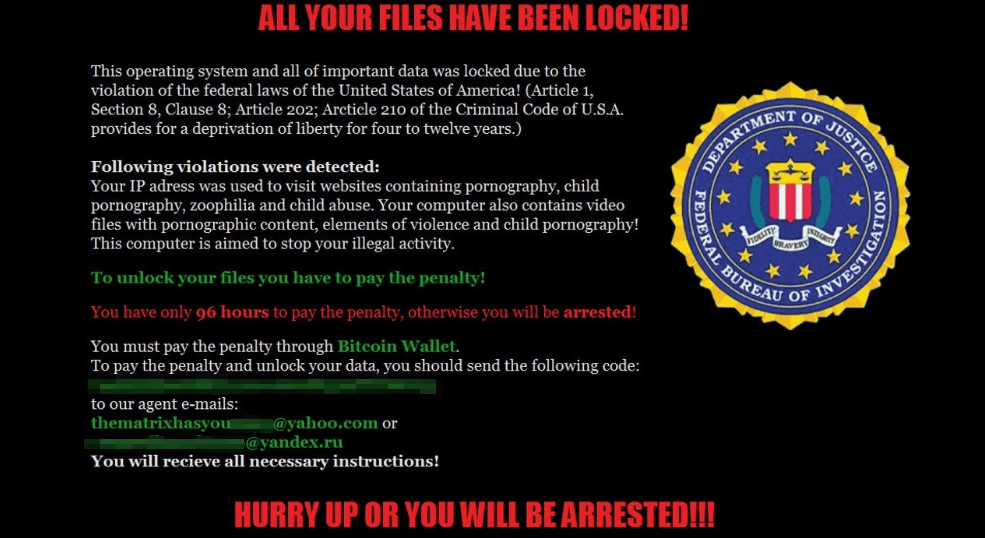

Grupo Matrix Ransomware

Activo: Diciembre 2016 - ahora

Daño: no calculado

Rescate: $120,000 en promedio

Matrix es otro veterano, que ha estado funcionando desde tarde 2016. Es un tiempo inmensamente largo para el ransomware correr sin interrupciones, cambio de marca o reestructuración. El grupo puede presumir de tal término sólo por su flexibilidad en un entorno que cambia rápidamente.. A través de estos 6 años, Han cambiado las formas de propagación varias veces., y también ajusté el ransomware exacto. Primero, lograron ingresar al sistema y expandir su actividad a través de vulnerabilidades de accesos directos de Windows, Kit de explotación RIG y phishing. Actualmente, su opción es bastante clásica: explotación de vulnerabilidades RDP. La característica distintiva de este malware son sus banners Léame: aterradores y divertidos al mismo tiempo..

Arrebatar grupo de ransomware

Activo: tarde 2018 - ahora

Daño: encima 200 empresas pirateadas

Rescate: $2,000 – $35,000

El uso de referencias a películas populares no es típico del ransomware. Pero eso no impidió que esta pandilla se nombrara después del arranque de Guy Ritchie (2000). Uno de sus miembros usa el apodo BulletToothTony., y su correo electrónico de contacto es [email protected]. Han afirmado abiertamente sobre sí mismos en foros de la red oscura, además de buscar nuevos afiliados allí. La última vez la pandilla se volvió menos pública., Prefiero atacar a las empresas antes que ahorrar conversaciones.. El ransomware que utiliza el grupo Snatch está escrito en Golang – no es una característica muy común que haga que sea más difícil de detectar. La propagación generalmente se basa en la fuerza bruta RDP, raramente – phishing por correo electrónico.

ransomware VoidCrypt

Activo: Abril 2020 - ahora

Daño: >800 companies attacked

Rescate: depende en gran medida de una víctima

Algunos ransomware son peligrosos debido a su consistencia y software de alta calidad.. Esa no es una historia sobre VoidCrypt – que es peligroso debido a su imprevisibilidad. En primer lugar, su malware a menudo se modifica, haciendo que sea difícil de detectar e imposible predecir sus efectos. Mientras tanto, ponerse en contacto con ellos por correo electrónico con bastante frecuencia no produce ningún efecto; es posible que no reciba ninguna respuesta. Y en el mensaje exacto, recibe amenazas de aumentar la suma si no se comunica con ellos a tiempo. Tal comportamiento es vergonzoso., especialmente porque VoidCrypt generalmente ataca a usuarios únicos. El código base de este malware parece usarse en muchas otras muestras de ransomware., a pesar de que no afirman tener ninguna relación.

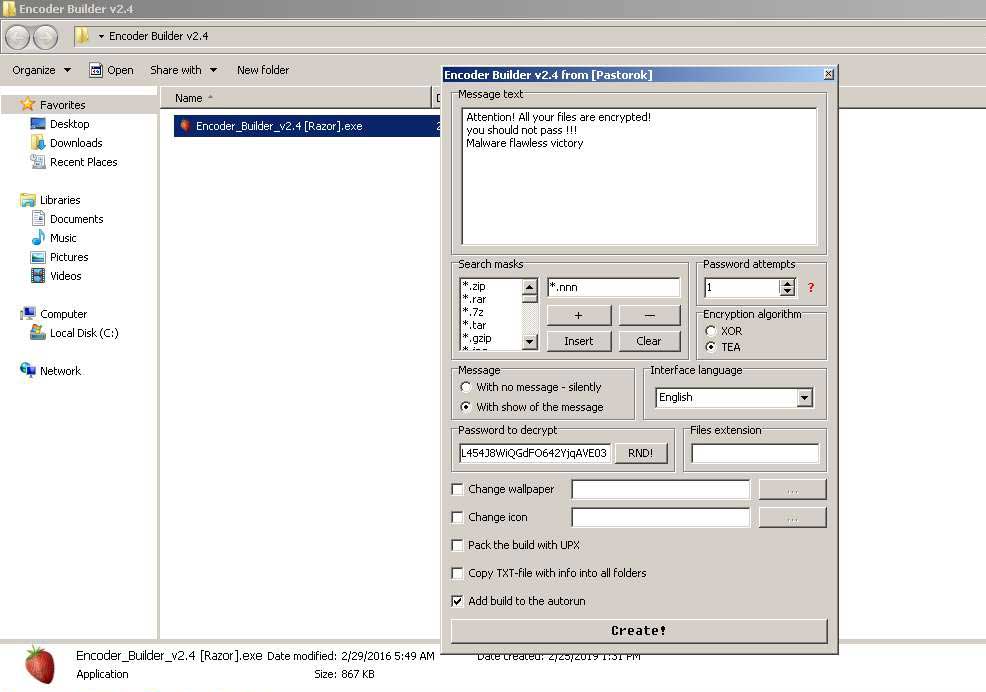

Familia Xorist Ransomware

Activo: Diciembre 2010 - ahora

Daño: no calculado

Rescate: 0.05-2 btc

Éste, aparentemente, es la familia de ransomware más antigua que se ejecuta actualmente. Seguro, las variantes modernas comparten solo algunos detalles con el original, lanzado en 2010. Pero la numerosa descendencia que tuvo durante estos 12 años de historia hace que sea bastante difícil calcular el número de víctimas.. Las primeras versiones de Xorist presentaban el contacto con los extorsionadores no a través del correo electrónico., pero por sms. También utiliza un cifrado más débil: AES-128 en lugar de la versión de 256 bits.. Aún, eso no molestó a este ransomware para que fuera efectivo. El creador de este ransomware se filtró al público, y parece una herramienta mal diseñada para derrapes. Aparentemente, ese constructor es la clave para un número tan grande de ramificaciones.

Familia de ransomware HiddenTear

Activo: Agosto 2015 – ahora

Daño: no calculado

Rescate: depende de la variante

Tal vez, Lo más extraño que puedas imaginar es el ransomware de código abierto.. Y aquí está – HiddenTear. Este malware fue diseñado inicialmente con fines educativos., por el investigador turco Utku Sen. Sin embargo, una vez su código fuente apareció en GitHub, Los delincuentes comenzaron a usarlo después de ligeros ajustes.. La variante original presentaba el cifrado de sólo 1 carpeta y usó un cifrado con un defecto que hizo posible forzar la llave por fuerza bruta. Solucionar estos problemas no es una tarea difícil, así después de cierto “avance”, era tan bueno como un ransomware completo. Es utilizado por múltiples bandas de ciberdelincuentes en todo el mundo..

Familia de ransomware Dharma

Activo: Febrero 2016

Daño: alrededor 1000

Rescate: promedio $8,620, alcanzando su punto máximo en $15,000

El primer nombre de este ransomware fue CrySiS, y estuvo vigente hasta principios de este año. 2017. Sólo entonces apareció a la vista el nombre del Dharma., es por eso A veces puedes ver que se llama Dharma/CrySiS.. En casi la misma forma, existe hoy en dia, en 2022, atacando principalmente a empresas. Dharma es conocido por contratar hackers sin experiencia: publican muchos mensajes en foros sobre su programa de reclutamiento.. Aún, además de tratar con aficionados, dominaron la infracción de RDP. Típicamente, Lo logran mediante credenciales de phishing para conexión remota o una simple fuerza bruta..