El robo de identidad es un problema importante que afecta a millones de personas cada año., ya sea a través de información de tarjetas de crédito robadas o cuentas fraudulentas. Es un negocio lucrativo para los delincuentes., ¿Quién puede robar miles de millones de dólares anualmente a través de estos métodos?. Desgraciadamente, las violaciones de datos son algo común, y contribuyen al problema. Si bien es imposible evitar las violaciones de datos, Hay medidas que puede tomar para reducir las posibilidades de fraude o robo de identidad y minimizar el daño que puede causar..

¿Qué es el robo de identidad??

El robo de identidad es el uso de la información personal de alguien con fines fraudulentos.. Esto puede incluir el nombre, Número de seguro social (número de seguro social), Información de tarjeta de crédito, u otros datos sensibles. También incluye el acceso no autorizado a cuentas bancarias., Fraude de tarjeta de credito, creando identidades falsas, o solicitar préstamos a nombre de la víctima. Además de el principal daño financiero, El robo de identidad a menudo causa grave angustia emocional a las víctimas.. También crea serios problemas en la recuperación y devolución de identidades robadas..

Antes de la llegada de Internet, los criminales tenían para monitorear el buzón físico de una víctima en busca de información valiosa. Otra práctica habitual era hurgar en la basura apestosa de la víctima para obtener la información que necesitaban para el robo de identidad. Por ejemplo, aquellos «ya estas aprobado,» ofertas de crédito preseleccionadas que todos recibimos por correo. Sin embargo, gracias a la tecnología moderna, Los ciberdelincuentes actuales no necesitan hacer todo lo posible para invadir la privacidad de alguien.. Las grandes empresas y las grandes reservas de datos podrían ser más rentables. Los contenidos que contienen en sus redes representan un objetivo mucho más lucrativo que los ataques fragmentados a consumidores individuales..

Tipos de robo de identidad

Hay various types of identity theft, cada uno con su propio enfoque y métodos específicos. Descubriré los tipos más comunes según las estadísticas disponibles..

Robo de identidad por apropiación de cuentas

El robo de identidad por apropiación de cuentas es un delito cibernético en el que un estafador obtiene acceso no autorizado a sus cuentas existentes.. Generalmente, tales ataques apuntan a páginas de redes sociales o cuentas bancarias. El estafador puede utilizar este acceso para robar tu dinero, obtener préstamos o créditos a su nombre, o engañar a tus amigos, seguidores, o contactos con ataques de phishing u otras estafas. Como las víctimas del "siguiente nivel" verán mensajes de una persona conocida, las posibilidades de una estafa exitosa aumentan en órdenes de magnitud.

Robo de identidad crediticia

El robo de identidad crediticia es cuando un ladrón roba los datos de tu tarjeta de crédito y los utiliza para compras fraudulentas u obtiene tarjetas de crédito o préstamos a su nombre. Según la Comisión Federal de Comercio, esta es la forma más común de robo de identidad. La razón es obvia: en este ataque, Los estafadores pueden obtener efectivo mucho más rápido que de cualquier otra manera..

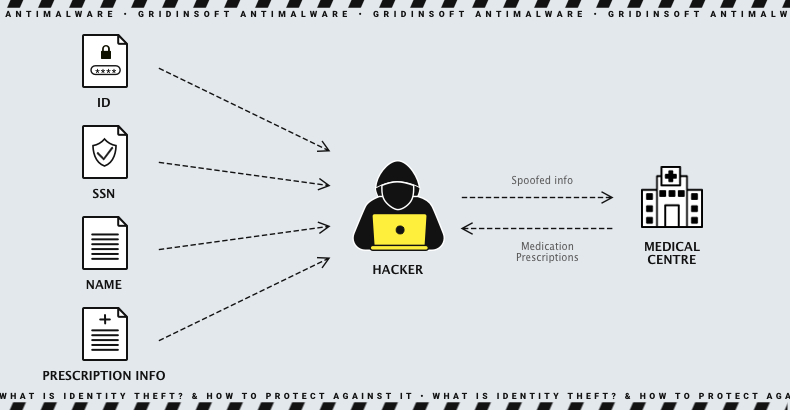

Robo de identidad médica

El robo de identidad médica ocurre cuando Los delincuentes utilizan a las víctimas.’ información personal para recibir tratamiento médico, obtener medicamentos recetados, o ver a un médico. En el pasado, El robo de identidad médica podría haber afectado a las víctimas.’ cobertura de salud o generó costos médicos más altos. Sin embargo, cambios recientes en la ley han abordado estos temas. Aún, Los estafadores pueden incurrir en deudas médicas vencidas a su nombre., que puede aparecer en el informe crediticio de una víctima y afectar negativamente su puntaje crediticio. Las personas mayores que reciben Medicare son particularmente vulnerables al robo de identidad médica, ya que las visitas médicas frecuentes generalmente no despiertan sospechas.

El robo de identidad médica también es peligroso debido a la sensibilidad de dicha información.. Si los piratas informáticos logran filtrar datos médicos de una persona, ellos pueden seguir Chantajearlos para evitar revelar su estado de salud.. Y cuando hablamos de celebridades, Hay muchos tabloides dispuestos a gastar una pequeña fortuna en información sobre este tema..

Robo de identidad fiscal

El robo de identidad fiscal es cuando un estafador roba el SSN de una persona y lo usa para recibir un reembolso de impuestos o conseguir un trabajo. Esto sucede comúnmente cuando las víctimas’ Los SSN están expuestos en línea debido a una violación de datos. A pesar del desamor recibido de los contribuyentes, Las iniciativas del Servicio de Impuestos Internos de EE. UU. destinadas a disminuir el robo de identidad relacionado con los impuestos son efectivas.

Robo de identidad criminal

El robo de identidad criminal es un robo específico en el que el perpetrador roba la identidad de otra persona para cometer un delito.. Ejemplos de delitos cometidos mediante robo de identidad criminal incluyen conducir bajo la influencia, hurto, posesión de drogas, Entrar Sin Derecho, violaciones de libertad condicional o libertad condicional, y no comparecer ante el tribunal. El ladrón puede utilizar el nombre robado., fecha de nacimiento, número de seguro social, u otra información de identificación para hacerse pasar por la víctima. Como resultado, la víctima puede enfrentar cargos criminales, y tener antecedentes penales. El robo de identidad criminal puede tener un impacto devastador en la vida de la víctima.

Robo de identidad infantil

El robo de identidad infantil consiste en utilizar de manera fraudulenta la información personal de un niño para obtener ganancias financieras.. Surge la pregunta: ¿Por qué alguien querría hacerse pasar por un niño?? Pozo, Hay muchas razones para eso. Los estafadores pueden usar el número de Seguro Social de un niño (número de seguro social) para reclamarlos como dependientes, obtener un reembolso de impuestos, abrir una línea de crédito, consigue un trabajo, o incluso obtener una identificación gubernamental. Convertir al hijo de alguien en una herramienta para la obtención ilegal de créditos o reembolsos de impuestos es bastante cínico, pero los estafadores involucrados en tales esquemas nunca tuvieron reglas morales estrictas.

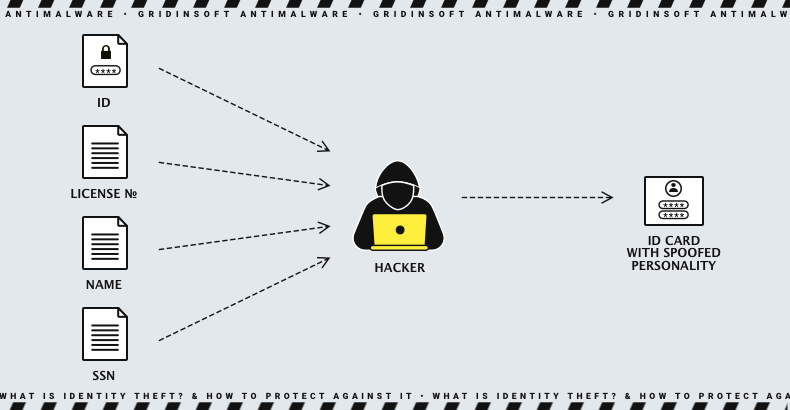

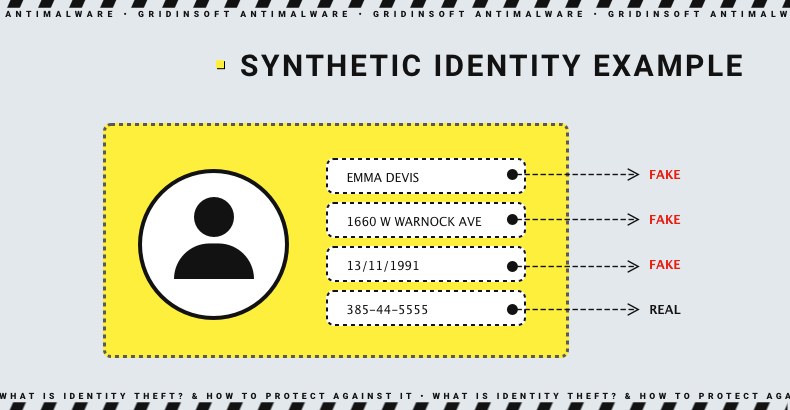

Robo de identidad sintético

Medios sintéticos de robo de identidad Los delincuentes crean una nueva identidad fusionando información real y falsa.. Suelen robar información real, como un número de Seguro Social (número de seguro social), e inventar información falsa. Este último es el nombre más común, DIRECCIÓN, o fecha de nacimiento. Los delincuentes obviamente lo hacen para enmascarar una identidad real en actividades ilegales. El ladrón puede utilizar esta identidad sintética para abrir cuentas de crédito., obtener préstamos, o alquilar un apartamento. Porque la identidad es nueva., Las agencias de crédito o los prestamistas no pueden marcarlo como fraudulento.. Esto facilita que el ladrón cometa fraude sin ser descubierto..

Como funciona?

Si bien la cantidad de métodos de robo de identidad está limitada por la imaginación de los atacantes. Pueden lograrlo cualquiera de los dos a través del contacto físico con la víctima o de forma remota. A veces, los atacantes no necesitan hacer nada – la víctima revela toda la información necesaria por sí misma. Los siguientes son los ejemplos más comunes.:

Ingeniería social

Con mucho, el ganador sin precedentes en robo de identidad exitoso es ingeniería social y phishing. El phishing implica engañar a las personas para que compartan información confidencial como nombres de usuario y contraseñas.. Los atacantes suelen utilizar trucos de ingeniería social para manipular las emociones. más a menudo la codicia y el miedo. Pueden enviar correos electrónicos o mensajes de texto falsos que parecen provenir de fuentes confiables.. Estos mensajes instan a los destinatarios a tomar medidas urgentes para verificar pagos o compras.. Al hacer clic en el enlace proporcionado, se redireccionará a los usuarios a una página de inicio de sesión maliciosa diseñada para robar sus credenciales de inicio de sesión..

Compartir demasiado en las redes sociales

El siguiente punto es muy similar al anterior., Pero la víctima es la iniciadora aquí.. No hay nada de malo en querer compartir información en las redes sociales. Sin embargo, los usuarios es esencial entender y elegir what information to share and what should stay in private. De este modo, Compartir demasiado en las redes sociales aumenta el riesgo de robo de identidad en caso de violación de datos.. Facebook e Instagram han tenido fallos permitiendo acceder a la información personal de millones de usuarios. Para limitar su exposición, echa un vistazo a nuestra guía.

Malware y exploits

El software espía y los registradores de pulsaciones de teclas roban información personal, como nombres de usuario, contraseñas, y números de seguridad social. Pueden infectar su computadora a través de paquetes de software aparentemente inofensivos o troyanos como Emotet., que puede entregar software espía y otro malware. Una vez infectado, el software espía o keylogger envía su información a los ciberdelincuentes a través de C&servidores C. Ciberdelincuentes explotar vulnerabilidades de software Obtener acceso no autorizado a un sistema y robar datos.. Los investigadores pretenden informar y parchear estas vulnerabilidades en una carrera contra los delincuentes.. El software comúnmente explotado incluye sistemas operativos., navegadores, Adobe, y aplicaciones de Microsoft Office.

Teléfonos y billeteras extraviados

El robo de identidad puede ocurrir cuando la gente pierde sus billeteras, monederos, o teléfonos celulares. Además, los delincuentes pueden robarlos. Los ladrones pueden acceder a importantes documentos de identificación e información confidencial. Y dado que los teléfonos inteligentes suelen contener enormes cantidades de información personal, eso es obvio.

Violaciones de datos

Las violaciones de datos se refieren a acceso no autorizado a la base de datos de una empresa por parte de piratas informáticos que apuntan a información confidencial del cliente. Incluye nombres, direcciones, números de seguridad social, y detalles financieros. Esto también puede ser causado por ataques de inyección SQL o controles de acceso mal configurados. Los ataques de inyección SQL explotan las debilidades en la forma en que los sitios web interactúan con las bases de datos SQL, permitir a los piratas informáticos acceder a información confidencial. La alternativa a esto son los controles de acceso mal configurados que accidentalmente pueden hacer pública la información privada..

¿Quién es el objetivo principal??

El robo de identidad le puede pasar a cualquiera, pero algunos grupos son más vulnerables que otros. Por ejemplo, las personas mayores a menudo son el objetivo porque pueden estar menos familiarizados con la tecnología y confiar más en las comunicaciones no solicitadas. Personas con buenos historiales crediticios. También están en riesgo ya que los delincuentes pueden abrir nuevas cuentas de crédito a su nombre y realizar compras no autorizadas.. Los que tienen mayores ingresos También pueden ser objeto de ataques, ya que tienen más recursos financieros para explotar.. Los niños también son objetivos vulnerables ya que su información personal puede usarse para fraude durante un período prolongado antes de ser detectada, ya que generalmente no tienen un historial financiero.

¿Qué puedo hacer si soy víctima de robo de identidad??

Si eres una víctima, Utilice esta lista de verificación para mitigar:

- Comience limpiando su computadora. Lo primero que recomendamos realizar es un escaneo completo de tu dispositivo. Escanee su sistema en busca de amenazas utilizando un buen programa de ciberseguridad como Gridinsoft Anti-Malware. Esto proporcionará claridad y conocimiento sobre si la amenaza proviene del dispositivo infectado..

- Próximo, cambia tus contraseñas. Si tienes o no malware en tu dispositivo, Los intrusos ya han comprometido sus cuentas.. Recomendamos cambiar sus contraseñas para evitar que los atacantes accedan a sus cuentas.. Evite reutilizar contraseñas en varios sitios. Consider using a password manager para contraseñas alfanuméricas únicas y para detectar sitios web falsificados.

- Habilitar MFA o 2FA. 2FA es una línea de defensa eficaz contra el acceso no autorizado. El atacante debe ingresar un código de confirmación si el inicio de sesión y la contraseña de la cuenta están comprometidos.. Dado que este código generalmente se envía a sus otros dispositivos, Reduce la posibilidad de que un atacante obtenga acceso a la cuenta..

- Reportar tarjetas robadas o perdidas. Le recomendamos encarecidamente que se comunique con su banco lo antes posible si pierde su tarjeta bancaria de plástico.. Los empleados del banco bloquearán la tarjeta., evitando así que los intrusos lo utilicen. También puedes solicitar que se vuelva a emitir tu tarjeta en la aplicación móvil de tu banco.. Ésto tomará unos minutos; puedes vincular la nueva tarjeta a Apple Pay o Google Pay y seguir usándola.

- Presentar un informe ante la FTC. Lo necesitará para obtener una alerta de fraude de siete años de las agencias de crédito y eliminar cuentas fraudulentas de su expediente crediticio.. Puede presentar otro informe ante la agencia policial local solo si sus acreedores lo exigen o si conoce personalmente al ladrón de identidad.. Puede disputar información incorrecta en su informe de crédito según la Ley de Informe Justo de Crédito. Si la agencia de informes no lo soluciona dentro de 30 días, presentar una queja ante la Oficina de Protección Financiera del Consumidor.

- Tenga cuidado con los correos electrónicos de phishing. Es fundamental vigilar de cerca la bandeja de entrada de su correo electrónico. Los ciberdelincuentes oportunistas saben que muchas personas cuyas cuentas han sido vulneradas esperan recibir algún tipo de comunicación sobre el incidente.. Estos estafadores se aprovecharán de la situación enviando correos electrónicos falsos que te engañarán para que proporciones tu información personal.. Es, por lo tanto, esencial estar atento y cauteloso al recibir este tipo de correos electrónicos.

Además de lo anterior, we have a article dedicado a los rasgos del robo de identidad. En eso, Describimos con más detalle cómo protegerse contra el robo de identidad..