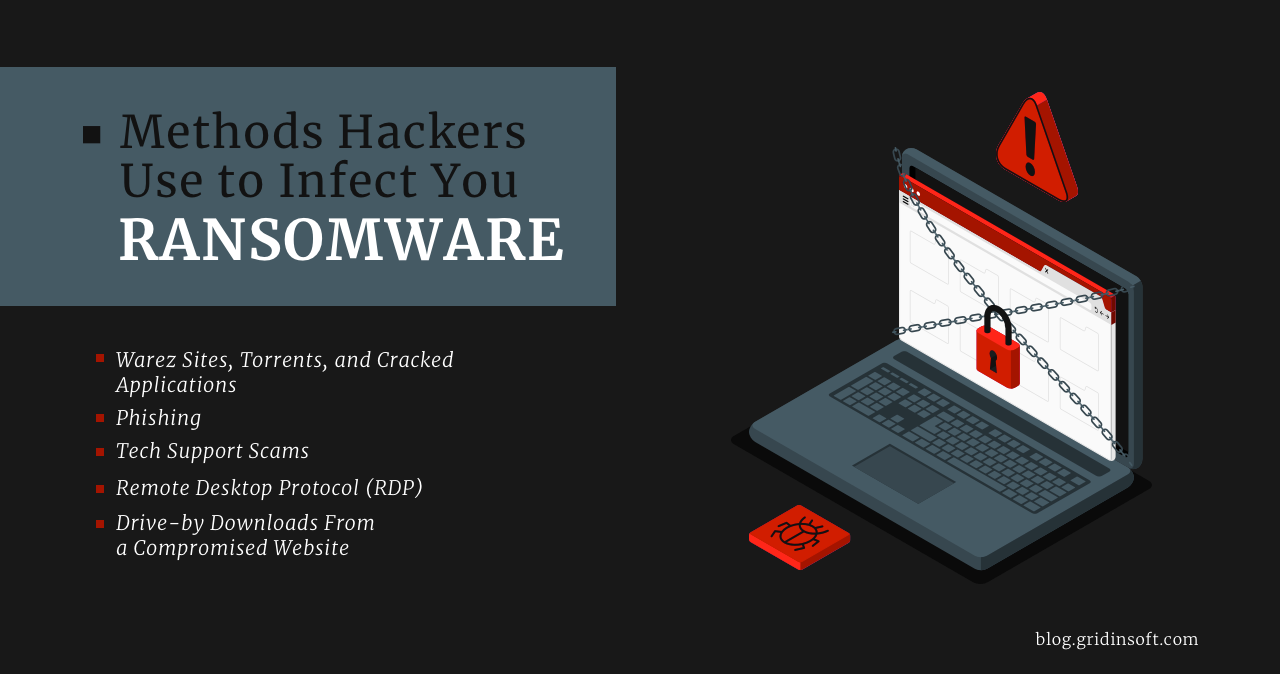

Secuestro de datos aparece en los titulares casi a diario. Y la mayoría de los incidentes tienen como objetivo grandes corporaciones con capital suficiente para justificar el ataque.. Pero a veces la gente corriente también se infecta.. Algunos atacantes eligen colecciones pequeñas pero constantes con un «rociar y rezar» acercarse. Y a la luz de los acontecimientos recientes, Podemos ver un aumento de los ataques a los consumidores.. Así que hoy, Veremos los principales vectores de ataque que utilizan los atacantes para infectarnos con malware de cifrado de datos..

El ransomware es malware que puede cifrar datos para ganar dinero. Típicamente, Los atacantes dejan una nota de rescate.. Contiene instrucciones sobre cómo pagarles para obtener la clave de descifrado.. Y con la llegada de lo digital, monedas imposibles de rastrear como bitcoin, El número de ataques ha aumentado en la última década.. Próximo, Veremos cinco de las implementaciones de ransomware más comunes que utilizan los atacantes..

Sitios Warez, Torrentes, y aplicaciones crackeadas

Los lugares más comunes para las infecciones de ransomware son sitios warez y torrent. Allá, La gente suele descargar contenido pirateado o paquetes de software no oficiales que es poco probable que se verifiquen.. Por eso, Estos medios cuestionables son lugares ideales para que se propague el ransomware.. Los atacantes cargan su malware dentro de los hacks de juegos populares, o películas – y anunciarlos como limpios y seguros. Los usuarios confiados descargan archivos infectados con malware y, en un intento de ejecutarlos, implementar el ransomware con sus propias manos.

A prevenir la infección ransomware, Evite los repositorios de software no oficiales., sitios warez, y torrentes ilegales! La piratería es terrible en sí misma.. El uso, distribución, y la creación de hacks para el software son ilegales y conllevan responsabilidad penal. También existe una buena posibilidad de que reciba un programa ransomware en su computadora en lugar de software gratuito..

Suplantación de identidad

Hoy, suplantación de identidad Los correos electrónicos son el método más común para distribuir malware a piratas informáticos y a organizaciones de piratas informáticos patrocinadas por el gobierno.. Los piratas informáticos se han vuelto más expertos en la creación de correos electrónicos que engañan a los empleados para que hagan clic en enlaces o descarguen un archivo con código malicioso.. Los viejos correos electrónicos de phishing de un príncipe nigeriano que quiere compartir parte de su fortuna contigo (por una pequeña tarifa) están lejos del pasado. Ahora han sido reemplazados por correos electrónicos atractivos que replican el logotipo y la marca de la empresa.. Estos correos electrónicos de phishing pueden tener muchas formas, tamaños, y colores, pero tienen una cosa en común: un sentido de urgencia.

Una señal de un correo electrónico de phishing es la dirección de correo electrónico del remitente. El remitente puede parecer legítimo en la mayoría de los casos., como «Soporte de Microsoft.» Sin embargo, la dirección de correo electrónico asociada es algo falso, como [email protected]. En archivos adjuntos, Los piratas informáticos utilizan formatos de archivo estándar como Word., PDF, Sobresalir, y ZIP para que el mensaje sea menos sospechoso. Si se abre el archivo adjunto, el ransomware entrega inmediatamente su carga útil cifrando y almacenando los archivos para el hacker. Informe a su equipo interno de seguridad de TI si recibe un correo electrónico y cree que es un correo electrónico de phishing.. Podrán evaluarlo y bloquearlo si es necesario. Si no tiene un grupo de seguridad de TI interno, bloquéalo en tu filtro de spam y bórralo.

Estafas de soporte técnico

Otra forma aparentemente obvia de infectarse con ransomware es mediante hacer trampa con soporte técnico. Esto puede estar relacionado con el punto anterior., pero es mejor mencionarlo por separado. En este caso, Los estafadores se dirigen a poblaciones vulnerables., como los ancianos. Engañan a la víctima para que le dé acceso remoto a su ordenador, luego lanzar un ataque. Se han conocido casos en los que estafadores de soporte técnico han llevado a cabo ataques sin siquiera utilizar ransomware real.. En cambio, han usado Syskey. Este componente de Windows NT cifra el Administrador de cuentas de seguridad (Sam) base de datos utilizando una clave de cifrado RC4 de 128 bits. Décadas después, Syskey fue eliminado en Windows 10 porque fue abusado en ataques de ransomware, y su criptografía se volvió insegura a medida que la tecnología evolucionó.

Protocolo de escritorio remoto (PDR)

Una forma de implementar ransomware puede ser la RDP protocol. RDP generalmente inicia solicitudes en el puerto 3389. Este puerto puede convertirse en una puerta de entrada para ataques de ransomware si está abierto. Los atacantes utilizan escáneres de puertos para encontrar sistemas en Internet con puertos abiertos. Una vez identificados los sistemas, intentarán usar ataques de fuerza bruta para iniciar sesión como administrador. Dado que Microsoft Windows se utiliza en más 90% de los países del mundo, Los delincuentes tienen muchas oportunidades para robar datos., especialmente de pequeñas empresas. Afortunadamente, este problema tiene solución, y hay varios pasos que puede seguir para proteger los puntos finales RDP.

- Primero, cambiar el puerto predeterminado 3380.

- Luego habilite Autenticación de dos factores para sesiones remotas y requieren autenticación a nivel de red de nuevos usuarios.

- Usar una vpn para restringir el acceso a usuarios corporativos.

- También, si es posible, desactivar las conexiones abiertas y cerrar los puertos cuando no esté en uso.

Descargas no autorizadas desde un sitio web comprometido

Otra forma en que los atacantes pueden distribuir ransomware es descargas no autorizadas. Estas descargas maliciosas se realizan sin el conocimiento del usuario cuando visita un sitio web comprometido.. Los atacantes suelen aprovechar vulnerabilidades conocidas en el software de sitios web legítimos para iniciar descargas no autorizadas.. Luego utilizan estas vulnerabilidades para inyectar código malicioso en un sitio o redirigir a la víctima a otro sitio que controlan y que aloja kits de exploits.. Permiten a los piratas informáticos escanear silenciosamente el dispositivo visitado en busca de debilidades específicas y, si se detecta, ejecutar el código en segundo plano sin que el usuario presione un botón. El usuario desprevenido se enfrenta de repente a una nota de rescate que le advierte de la infección y le exige que pague para obtener acceso a los archivos..

A primera vista, Esto puede parecer algo que sólo se encuentra en pequeños, sitios oscuros, pero no lo es. Las descargas no autorizadas no se limitan a sitios poco conocidos. Ocurren en algunos de los sitios más populares del mundo., incluido el New York Times, bbc, y la NFL. Todos ellos han sido atacados por ransomware a través de anuncios secuestrados.. También entre los programas de ransomware populares que explotan a las víctimas mediante descargas no autorizadas se encuentran los siguientes:

- CriptoMuro

- Casillero de princesa

- CriptaXXX

Conclusión

El ransomware se ha convertido en la forma favorita de los ciberdelincuentes de generar ingresos. Es fácil comprar en la red oscura a través de Ransomware-as-a-Service (RaaS), y los ataques son relativamente fáciles de lanzar usando uno de los métodos anteriores. Por lo tanto, Las organizaciones deben ser conscientes de cómo los ataques pueden dirigirse a sus sistemas y tomar medidas de manera proactiva como parte de un enfoque de seguridad en capas para protegerse y garantizar la continuidad del negocio.. La forma más fácil de convertirse en víctima de ransomware es no ser proactivo en su estrategia de defensa. Los atacantes suelen elegir la fruta más fácil de alcanzar, confiar en errores humanos y software sofisticado para propagar la infección. Así que no subestime la importancia de la autoformación sobre las últimas tendencias en malware y cómo reforzar las defensas de su sistema..

Gridinsoft lleva años deteniendo los ataques de ransomware para garantizar la continuidad y la productividad del negocio. Pruebe la protección contra ransomware, una herramienta de protección para Windows, para detectar y proteger contra ataques destructivos.