En los últimos años, El trabajo remoto se ha convertido en una parte integral del panorama empresarial mundial.. Sin embargo, para hacer el trabajo remoto más eficiente, Los empleados necesitan acceso a la red de la empresa dondequiera que estén.. Una red privada virtual (vpn) resuelve esto permitiendo que los empleados remotos se conecten directamente a la red, realizar tareas como si estuvieran en la oficina. Las VPN utilizan dos tipos básicos de protocolos de seguridad, IPsec y SSL, y es esencial entender sus diferencias para garantizar la seguridad. Comparemos el cifrado IPSec y SSL desde la perspectiva del usuario final de VPN.

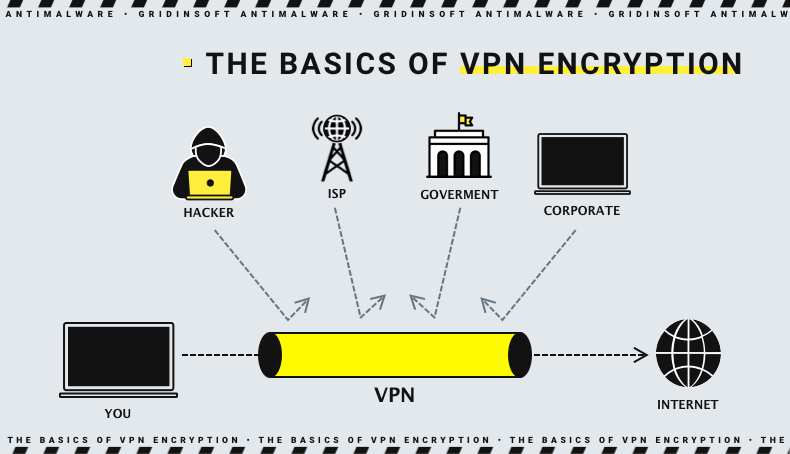

Los conceptos básicos del cifrado VPN

Una VPN cifra todo tu tráfico de Internet por lo que sólo se puede descifrar usando la clave correcta. Antes de dejar tu dispositivo, los datos salientes se cifran y se envían al servidor VPN, que descifra los datos usando la clave apropiada. Desde allí, tu información es enviada a su destino, como un sitio web. Por aquí, el cifrado evita que cualquier persona que pueda interceptar los datos entre usted y el servidor VPN descifre el contenido. Este podría ser tu ISP, una agencia gubernamental, o piratas informáticos. En algunos casos, pueden ser sinónimos entre sí.

Con tráfico entrante, pasa lo mismo, solo en orden inverso. Por ejemplo, cuando los datos provienen de un sitio web, primero va al servidor VPN, se cifra, y llega a tu dispositivo. Su dispositivo descifra los datos, y podrás navegar por el sitio web como de costumbre. Todo esto garantiza que sus datos de Internet permanezcan privados y does not fall into the hands of unauthorized parties. Pero, por supuesto, si el proveedor de VPN no guarda muchos datos sobre sus usuarios y no los proporciona por orden de la policía.

Los tipos de cifrado pueden diferir de las siguientes maneras:

- La persistencia del cifrado, o el método y grado en que se cifran sus datos.

- Cómo se gestionan e intercambian las claves de cifrado

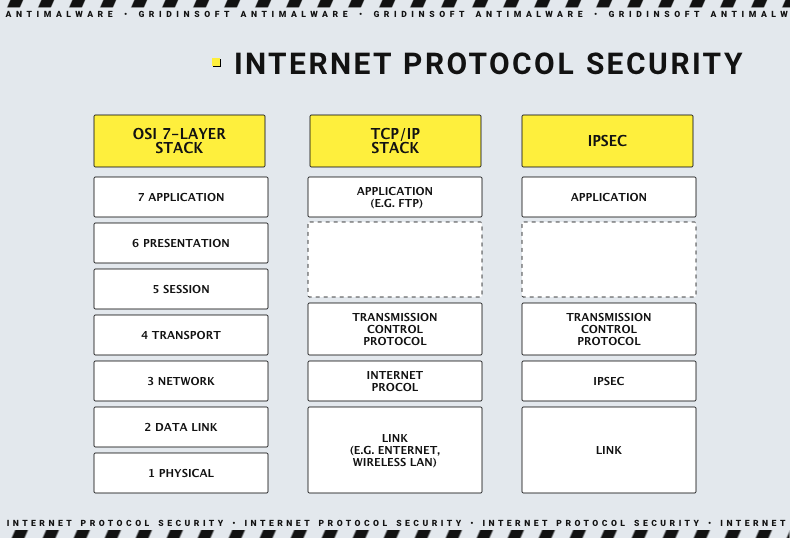

- ¿Qué interfaces, protocolos, y puertos utilizan

- ¿Qué OSI? (Sistemas abiertos de interconexión) capas en las que operan

- ¿Qué tan fácil es implementar?

- Actuación (leer: velocidad)

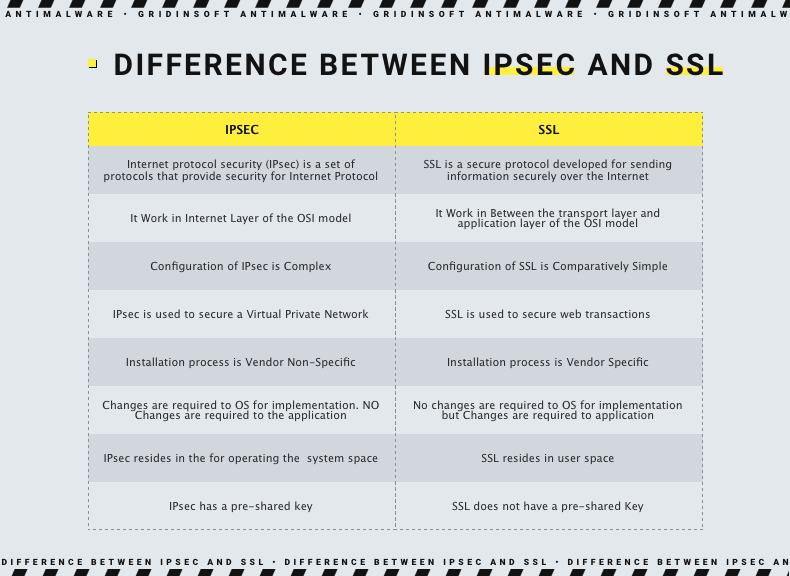

Diferencia entre IPSec y SSL: Seguridad

En una palabra, una ligera ventaja a favor de SSL. Las conexiones IPSec requieren una clave compartida tanto en el cliente como en el servidor para cifrar y enviar tráfico entre sí.. Sin embargo, compartir esta clave permite a los atacantes piratear o capturar la clave previamente compartida. Las VPN SSL no presentan este problema porque utilizan criptografía de clave pública para negociar el protocolo de enlace e intercambiar claves de cifrado de forma segura.. Desgraciadamente, TLS/SSL tiene una lista de otras vulnerabilidades, como Heartbleed.

Algunas VPN SSL permiten certificados de autenticación automática que no son de confianza y no verifican a los clientes., que son especialmente comunes en las extensiones de navegador SSL VPN. Estas redes privadas virtuales permiten que cualquiera pueda conectarse desde cualquier computadora. y son vulnerable a ataques de intermediario. Sin embargo, esto no se aplica a la mayoría de los clientes de OpenVPN. Asimismo, SSL generalmente requiere parches frecuentes para actualizar el servidor y el cliente..

La falta de código abierto para los protocolos VPN basados en IPSec puede preocupar a las personas que temen los espías y el software espía del gobierno.. De este modo 2013, Edward Snowden informó que los EE.UU.. El programa Bullrun de la Agencia de Seguridad Nacional intentaba activamente «insertar vulnerabilidades en sistemas de cifrado comerciales, sistemas de TI, Redes y puntos finales de comunicación utilizados por los objetivos..» La NSA supuestamente utilizó IPSec para agregar puertas traseras y canales laterales que los piratas informáticos podrían explotar, incluso los contratados por el gobierno.. Al final, Una seguridad sólida probablemente sea el resultado de administradores de red cuidadosos y experimentados., no opciones de protocolo.

Atravesamiento del cortafuegos

En breve, Las VPN basadas en SSL son más adecuadas para eludir cortafuegos. Sin embargo, la mayoría de los enrutadores Wi-Fi y otros equipos de red contienen firewalls NAT. Por eso rechazan el tráfico de Internet no reconocido y los paquetes de datos sin números de puerto para protegerse contra amenazas.. Paquetes cifrados IPSec (paquetes ESP) no tienen números de puerto predeterminados asignados. Por lo tanto, Los cortafuegos NAT pueden interceptarlos, que puede interferir con el flujo de trabajo de VPN IPSec.

Para evitar esto, Muchas VPN IPSec encapsulan paquetes ESP en paquetes UDP. Esto asigna a los datos un número de puerto UDP. (generalmente UDP 4500). Aunque esto resuelve el problema del cruce NAT, Es posible que el firewall de su red no permita paquetes a través de este puerto.. De este modo, administradores de red en aeropuertos, hoteles, y otras ubicaciones solo pueden permitir el tráfico a través de protocolos ciertamente requeridos, y UDP 4500 puede que no sea uno de ellos.

El tráfico SSL puede pasar por el puerto 443, que la mayoría de los dispositivos conocen como el puerto utilizado para el tráfico HTTPS seguro. Dado que casi todas las redes permiten el tráfico HTTPS a través del puerto 443, es probable que esté abierto. Además, aunque OpenVPN usa puerto 1194 por defecto para el tráfico UDP, se puede redirigir a través de puertos UDP o TCP, incluido el puerto TCP 443. Esto hace que SSL sea más útil para eludir firewalls y Otras formas de censura que bloquean el tráfico portuario..

Velocidad y confiabilidad

Aunque ambos son razonablemente rápidos., IKEv2/IPSec negocia conexiones más rápido. La mayoría de los protocolos VPN basados en IPSec tardan un poco más en negociar conexiones que los protocolos basados en SSL. Sin embargo, esto no se aplica a IKEv2/IPSec. IKEv2 es un protocolo VPN basado en IPSec eso tiene más de una década. Sin embargo, sigue siendo popular entre los proveedores de VPN. Su característica crucial es reconectarse rápidamente cada vez que se interrumpe la conexión VPN. Esto lo hace especialmente útil para clientes móviles de iOS y Android que no siempre tienen una conexión confiable o cambian con frecuencia entre Wi-Fi y datos móviles..

En cuanto al ancho de banda real, las cosas no estan claras aqui, ya que hay argumentos en ambos lados. Sin embargo, según algunas afirmaciones, IKEv2/IPSec puede ofrecer un mayor rendimiento que OpenVPN, aunque ambos protocolos suelen utilizar cifrado AES de 128 o 256 bits. La capa adicional de UDP que muchos ISP agregan al tráfico IPSec para ayudarlo a atravesar los firewalls aumenta la carga.. Esto significa que es posible que se requieran más recursos para procesarlo.. Sin embargo, la mayoría de la gente no notará la diferencia porque, en la mayoría de las VPN de consumo, El rendimiento está determinado por la congestión del servidor y de la red., no el protocolo VPN.

Facilidad de uso

IPSec es más versátil, pero la mayoría de los usuarios de aplicaciones de proveedores de VPN no notarán la diferencia. Porque IKEv2, SSTP, y L2TP son protocolos VPN basados en IPSec integrados en la mayoría de los principales sistemas operativos., no necesariamente requieren una aplicación adicional para ejecutarse y funcionar. Sin embargo, la mayoría de los usuarios consumidores de VPN seguirán utilizando una aplicación ISP para conectarse. Además, aunque SSL funciona de forma predeterminada en la mayoría de los navegadores web, necesitarás una aplicación independiente para usar OpenVPN. Desde la perspectiva del usuario final, IKEv2 ofrece una interfaz más fácil de usar. Esto se debe a que IKEv2 se conecta y maneja las interrupciones más rápido.. dicho eso, OpenVPN es más versátil y puede ser más adecuado para usuarios que no pueden obtener lo que necesitan con IKEv2.

Si hablamos de VPN corporativas, Su objetivo es proporcionar acceso a la red de la empresa., no el internet. El consenso es que SSL es más adecuado para el acceso remoto, y se prefiere IPSec para VPN entre redes. Debido a que IPSec opera en la capa de red del modelo OSI, le da al usuario acceso completo a la red corporativa independientemente de la aplicación. Como consecuencia, restringir el acceso a recursos específicos puede ser más difícil. Por otro lado, Las VPN SSL permiten a las empresas controlar el acceso remoto a aplicaciones específicas a un nivel fino.

Generalmente, Los administradores de red que trabajan con VPN descubren que la gestión de clientes utilizando SSL es mucho más fácil y requiere menos tiempo que utilizando IPSec..

Conclusión

Si tienes ambas opciones, Recomendamos usar IKEv2/IPSec primero., y si tienes algun problema, prueba OpenVPN. La velocidad de conexión IKEv2 será más cómoda para los usuarios cotidianos de VPN y al mismo tiempo ofrecerá seguridad y velocidad comparables.. Sin embargo, puede que no funcione en algunas circunstancias. Hasta hace poco, OpenVPN/SSL fue considerada la mejor combinación de VPN para la mayoría de los usuarios de VPN de consumo. es lo suficientemente rapido, seguro, fuente abierta, y puede superar los cortafuegos NAT. También puede admitir UDP o TCP..

Sucesivamente, IKEv2/IPSec es un nuevo competidor de OpenVPN. Mejora L2TP y otros protocolos basados en IPSec con conexiones más rápidas, excelente estabilidad, y soporte integrado para la mayoría de los dispositivos de consumo nuevos. En todo caso, SSL e IPSec cuentan con niveles confiables de seguridad con suficiente ancho de banda, seguridad, y facilidad de uso para la mayoría de los clientes de servicios VPN comerciales.