El día después del lanzamiento de la solución para una de las vulnerabilidades más peligrosas en la historia de Windows, El investigador de seguridad Saleem Rashid demostró cómo se puede utilizar para presentar un sitio malicioso como cualquier sitio en Internet en términos de criptografía..

Se habla de vulnerabilidad. CVE-2020-0601 en la biblioteca criptográfica crypt32.dll en Windows. La causa principal de esta vulnerabilidad es una implementación defectuosa de la criptografía de curva elíptica. (ECC) dentro del código de Microsoft.

Según la NSA, el DHS, y microsoft, si este error (rastreado como CVE-2020-0601) es explotado, puede permitir que un atacante:

- lanzar MitM (hombre en el medio) ataques e interceptación y conexiones HTTPS falsas

- firmas falsas para archivos y correos electrónicos

- código ejecutable firmado falso lanzado dentro de Windows

Expertos de la Agencia de Seguridad Nacional de EE. UU. descubrieron el problema e informaron a Microsoft al respecto..

“Las autoridades estadounidenses reaccionaron ante la vulnerabilidad de manera muy abierta y proactiva.. La NSA publicó una rara alerta de seguridad sobre el error., y el DHS’ El departamento de CISA emitió una directiva de emergencia, dando a las agencias gubernamentales diez días para parchear los sistemas aplicando el enero 2020 Actualizaciones del martes de parches de Microsoft”, — escribe ZDNet.

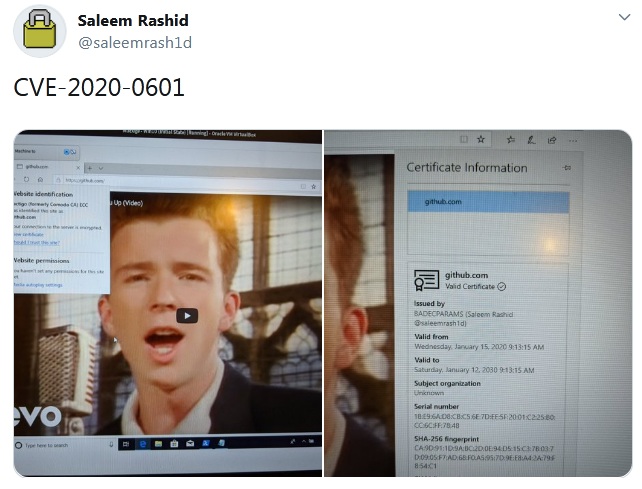

El miércoles, Enero 15, Saleem Rashid al corriente Una captura de pantalla en Twitter que muestra cómo funciona el vídeo musical de Never Gonna Give You Up del popular cantante de los años 1980., Rick Astley, juega en Github.com y NSA.gov. Usando la vulnerabilidad, el investigador pudo falsificar Github y los sitios de la NSA en los navegadores Edge y Chrome.

El exploit creado por Rashid consiste en 100 líneas de código, pero se puede comprimir fácilmente a 10 líneas si recorta “algunas funciones útiles”, el investigador le dijo a Ars Technica.

Aunque explotar la vulnerabilidad no es tan sencillo, y para llevar a cabo un ataque, deben cumplirse una serie de condiciones, la NSA lo calificó de altamente peligroso, y el ataque PoC presentado por Rashid explica por qué.

Según un aviso de seguridad publicado por la agencia, un hacker experimentado puede descubrir “muy rápidamente” cómo explotarlo.

La NSA informó por primera vez de un error en Microsoft. Se cree que de esta forma la NSA intenta mejorar su imagen en la comunidad de ciberseguridad tras los desastres de EternalBlue y Shadow Brokers., cuando las herramientas de piratería desarrolladas por la NSA se filtraron a Internet y se utilizaron para ataques cibernéticos graves.

A propósito, Muchos expertos en seguridad de la información de renombre tienden a estar de acuerdo con la opinión de colegas de la NSA..

“Esto es lo que acaba de demostrar Salim.: usando un [corto] guion, Puedes crear un certificado para cualquier sitio., y será confiable en IE y Edge con la configuración estándar de Windows. Este es terrible. El problema afecta a las puertas de enlace VPN, VoIP, casi todo lo que utiliza comunicaciones de red”, - dicho Ken Blanco, jefe de seguridad en MongoDB.

Expertos en seguridad y criptógrafos como Thomas Ptacek y Ken Blanco han confirmado la gravedad y el amplio impacto de la vulnerabilidad, aunque no afecta el mecanismo de actualización de Windows., lo que habría permitido a un actor de amenazas falsificar actualizaciones de Windows.

El peligro es real para todas las versiones de Windows, y aunque durante muchos años te resistas a los cambios, actualiza tu windows 7. Los ingenieros de Microsoft han lanzado un farewell patch for the system – esta es tu última oportunidad de sobrevivir con los “siete” por más tiempo en el cruel mundo de las ciberamenazas 2020.

Sin embargo, GridinSoft Los productos aún te protegen. De todos modos, vale la pena actualizar el sistema )