Los especialistas en seguridad de la información del proveedor danés KPN aplicaron sumidero a REvil (Sodinokibi) servidores criptográficos y Estudió los métodos de trabajo. de una de las mayores amenazas de ransomware en la actualidad.

Recordemos que REvil funciona bajo el “ransomware como servicio" (RaaS) esquema, lo que significa que el malware se alquila a varios grupos criminales.

“Porque hay muchos grupos, así como por la alta personalización de REvil, Es extremadamente difícil monitorear todas las operaciones del cifrador y las numerosas campañas de afiliados para su distribución”., – escribir especialistas de KPN.

Los expertos de KPN lograron sincronizar e interceptar los mensajes intercambiados infectados por las computadoras ransomware y los servidores de administración de REvil..

“Recopilamos información única sobre las operaciones de REvil, incluyendo el número de infecciones activas, el número de ordenadores infectados por ataque, e incluso descubrí una serie de sumas que los piratas informáticos exigen a sus víctimas como rescate”, – escribe investigadores.

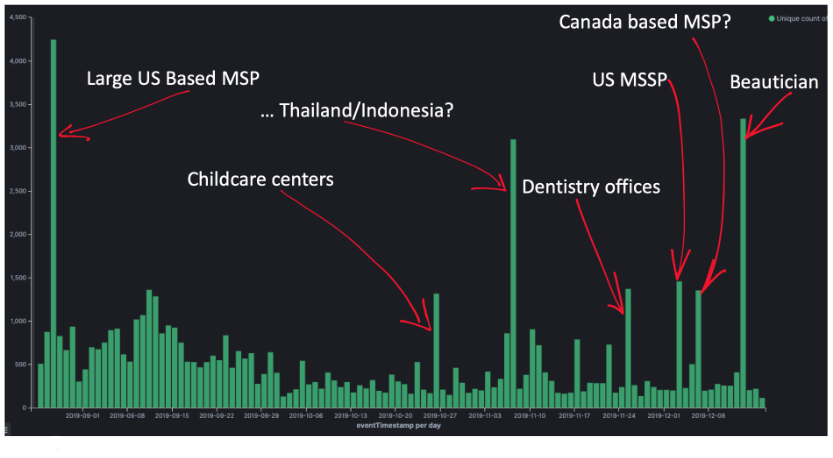

Los analistas observaron REvil durante unos cinco meses y encontraron más de 150,000 infecciones únicas en todo el mundo. Todo 150,000 Las máquinas infectadas estaban vinculadas sólo a 148 Muestras malvadas. Cada una de estas muestras representa una infección exitosa de una red de una empresa.. Además, algunos ataques son enormes, cifrando más de 3,000 sistemas únicos. Los investigadores señalan que solo unos pocos de estos ataques fueron discutidos en los medios., mientras que muchas empresas guardaron silencio sobre el compromiso.

Según KPN, En los últimos meses, los operadores de REvil han solicitado rescates por un total de más de $38,000,000 y, de media, extorsionar $260,000 de empresas afectadas. En algunos casos, el monto del rescate fue $48,000, que es menor que el nivel promedio de REvil, pero aún más alto de lo habitual $1,000-$2,000 que otros extorsionadores exigen a los usuarios domésticos.

“Si REvil logra infectar varias estaciones de trabajo en la red de la empresa, el monto promedio del rescate se eleva a $470,000, y en muchos casos, las demandas de los atacantes incluso excedieron el millón de dólares”, — informe de los investigadores de KPN.

No está claro cuántas empresas comprometidas aceptaron pagar una recompra a los operadores de REvil, pero el estudio de KPN señala que las sumas mencionadas anteriormente pueden estar lejos de la realidad.

Por ejemplo, según Coverware, que ayuda a las víctimas a recuperarse de ataques de ransomware y, a veces, negocia el rescate en nombre de las víctimas, en el cuarto trimestre de 2019, el monto promedio del rescate aumentó en 104% a $84,116, en comparación con $41,198 en el tercer trimestre de 2019. De este modo, Los operadores de REvil exigen mucho más de sus víctimas que otros ransomware. Más probable, el caso es que REvil apunta a empresas y grandes redes corporativas, pero no usuarios individuales.

Recordemos que según un estudio, Emotet encabezó la clasificación de las amenazas más comunes en 2019. No hay ningún buen estudio sobre ransomware que apareció el año pasado, aunque creo que en tal rating REvil (Sodinokibi) tomará el lugar principal. Porque algunos investigadores de seguridad de la información creen que REvil es un reinicio del famoso ransomware GandCrab, podemos asumir que estamos ante uno de los ransomware más peligrosos de la década.