Los investigadores de Imperva han descubierto que la botnet KashmirBlack, activo desde finales de 2019, está detrás de los ataques a cientos de miles de sitios web impulsados por el popular CMS, incluyendo WordPress, Joomla, PrestaShop, Magneto, drupal, vBoletín, osCommerce, OpenCart y Yeager.

Como una regla, una botnet utiliza los servidores de recursos infectados para extraer criptomonedas, redirige el tráfico legítimo a sitios de spam, utiliza sitios pirateados para atacar otros recursos y mantener su actividad, y a veces incluso arregla desfiguraciones.

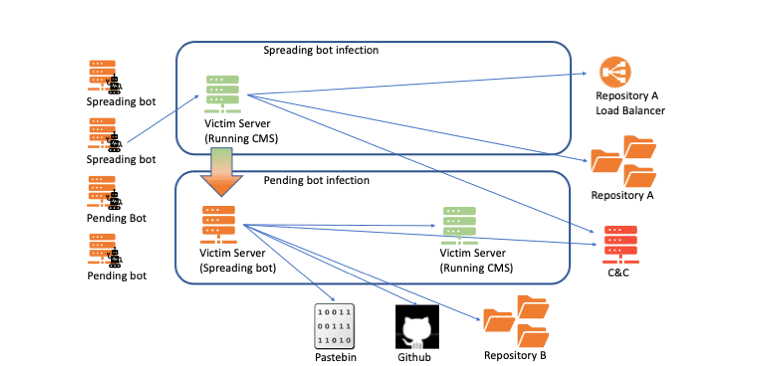

De este modo, Los investigadores sostienen que KashmirBlack actualmente es operado por un C&servidor C, pero usa más de 60 servidores (recursos en su mayoría comprometidos) en su infraestructura.

El principal método de distribución de KashmirBlack es escanear Internet en busca de sitios que ejecuten software obsoleto.. Luego, el malware utiliza exploits para varias vulnerabilidades conocidas para piratear el sitio vulnerable y apoderarse de su servidor.. Según Imperva, la botnet abusa activamente 16 vulnerabilidades:

- ejecución remota de código PHPUnit (CVE-2017-9841);

- Vulnerabilidad de carga de archivos jQuery (CVE-2018-9206);

- Inyección de comando ELFinder (CVE-2019-9194);

- vulnerabilidad de carga remota de archivos en Joomla;

- Inclusión de archivos locales de Magento (CVE-2015-2067);

- Vulnerabilidad de carga de formularios web de Magento;

- el problema de cargar un archivo arbitrario en el CMS Plupload;

- vulnerabilidad en Yeager CMS (CVE-2015-7571);

- Múltiples vulnerabilidades, incluida la carga de archivos y RCE, en muchos complementos para diferentes plataformas.;

- Vulnerabilidad RFI de WordPress TimThumb (CVE-2011-4106);

- Subir vulnerabilidad RCE

- Vulnerabilidad RCE en el widget vBulletin (CVE-2019-16759);

- Vulnerabilidad RCE en WordPress install.php;

- ataque de fuerza bruta en WordPress xmlrpc.php;

- RCE en varios complementos de WordPress (Lista llena aquí);

- RCE en varios temas de WordPress (Lista llena aquí);

- vulnerabilidad de carga de archivos en Webdav.

Los investigadores de Imperva señalan que, En su opinión, esta botnet es obra de un hacker conocido con el seudónimo de Exect1337, Miembro del grupo de hackers indonesio PhantomGhost..

Déjame recordarte las botnets más agresivas.: por ejemplo, Red de bots IPStorm, que ataca a Android, Dispositivos macOS y Linux, y Botnet de propaganda de Drácula.