Un nuevo ransomware llamado «Kaseika» usos Traiga sus propias tácticas de conductor vulnerable Desactivar el software antivirus antes de cifrar archivos.. Kasseika probablemente fue creado por antiguos miembros del grupo BlackMatter o por actores experimentados en ransomware que compraron su código..

Kasseika Ransomware implementa ataques BYOVD

Una nueva operación de ransomware conocida como «Kaseika» ha sido descubierto recientemente. Este actor de amenazas utiliza Traiga sus propias tácticas de conductor vulnerable Desactivar el software antivirus antes de cifrar archivos.. Kasseika explota al conductor de Martini (Martini.sys/viragt64.sys), parte del sistema de agentes VirtIT de TG Soft, para deshabilitar los productos antivirus que protegen el sistema de destino.

Según los analistas que descubrieron y estudiaron Kasseika por primera vez en diciembre 2023, El ransomware comparte muchas cadenas de ataque y similitudes de código fuente con Materia Negra. Aunque el código fuente de BlackMatter nunca se ha filtrado públicamente since its shutdown in late 2021, Los investigadores creen que Kasseika probablemente fue creado por ex miembros del grupo o actores experimentados de ransomware que compraron su código..

¿Qué es BYOVD??

BYOVD, que significa Traiga su propio controlador vulnerable, es una técnica que utilizan los atacantes para comprometer un sistema objetivo. En este método, Los atacantes dependen de la explotación de un controlador vulnerable que llega al sistema junto con la carga útil.. Dado que el software de seguridad confía en los controladores, no son detectados ni bloqueados.

Estos controladores suelen ser controladores en modo kernel., que permiten a los atacantes escalar privilegios al más alto nivel de acceso y control sobre los recursos del sistema. Este truco permite a los atacantes desactivar el software de seguridad de terminales y evadir la detección.. Una vez que las defensas de seguridad están comprometidas, Los atacantes pueden participar en actividades maliciosas sin obstáculos..

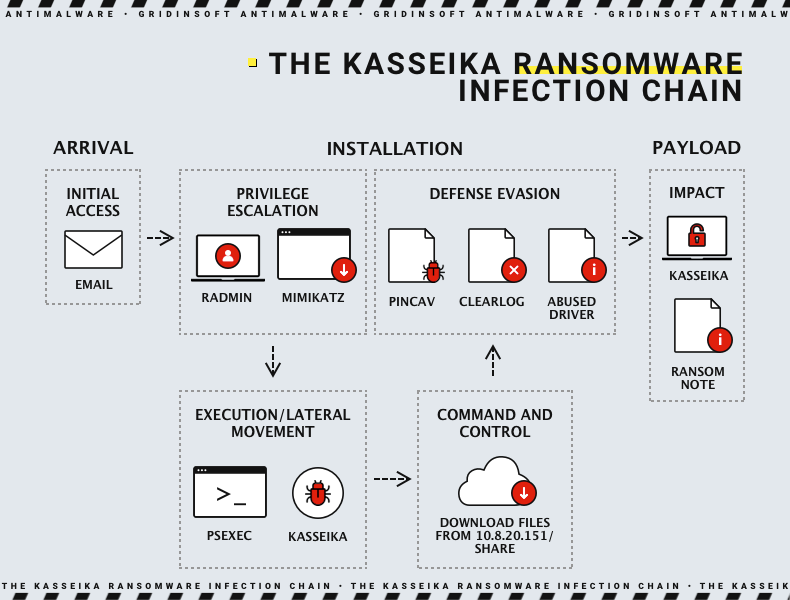

Cadena de ataque de Kasseika Ransomware

Los ciberatacantes suelen utilizar un correo electrónico de phishing para obtener acceso inicial a una red. Próximo, utilizan herramientas de administración remota (ratas) para moverse por la red y obtener acceso privilegiado. Estos atacantes suelen utilizar Sysinternals de Microsoft. Utilidad de línea de comandos PsExec para llevar a cabo sus ataques. Para encontrar un proceso llamado «martini.exe» y detenlo, Los adversarios ejecutan un script por lotes malicioso.. Esto garantiza que solo se esté ejecutando una instancia de proceso en la máquina..

Evasión de defensa

Después de los preparativos iniciales, los atacantes descargan y ejecutan un controlador llamado «martini.sys» desde un servidor remoto. Este controlador puede desactivar hasta 991 elementos relacionados con la seguridad. Es importante señalar que «martini.sys» es un legítimo, conductor firmado llamado «viragt64.sys». Ahora, se ha agregado a la lista de bloqueo de controladores vulnerables de Microsoft. Si el malware no puede encontrar «martini.sys,» se terminará solo y no continuar con el ataque. Así que todo el ataque depende de la presencia de este conductor específico, un enfoque bastante indiscreto., si me preguntas.

Ejecutando carga útil

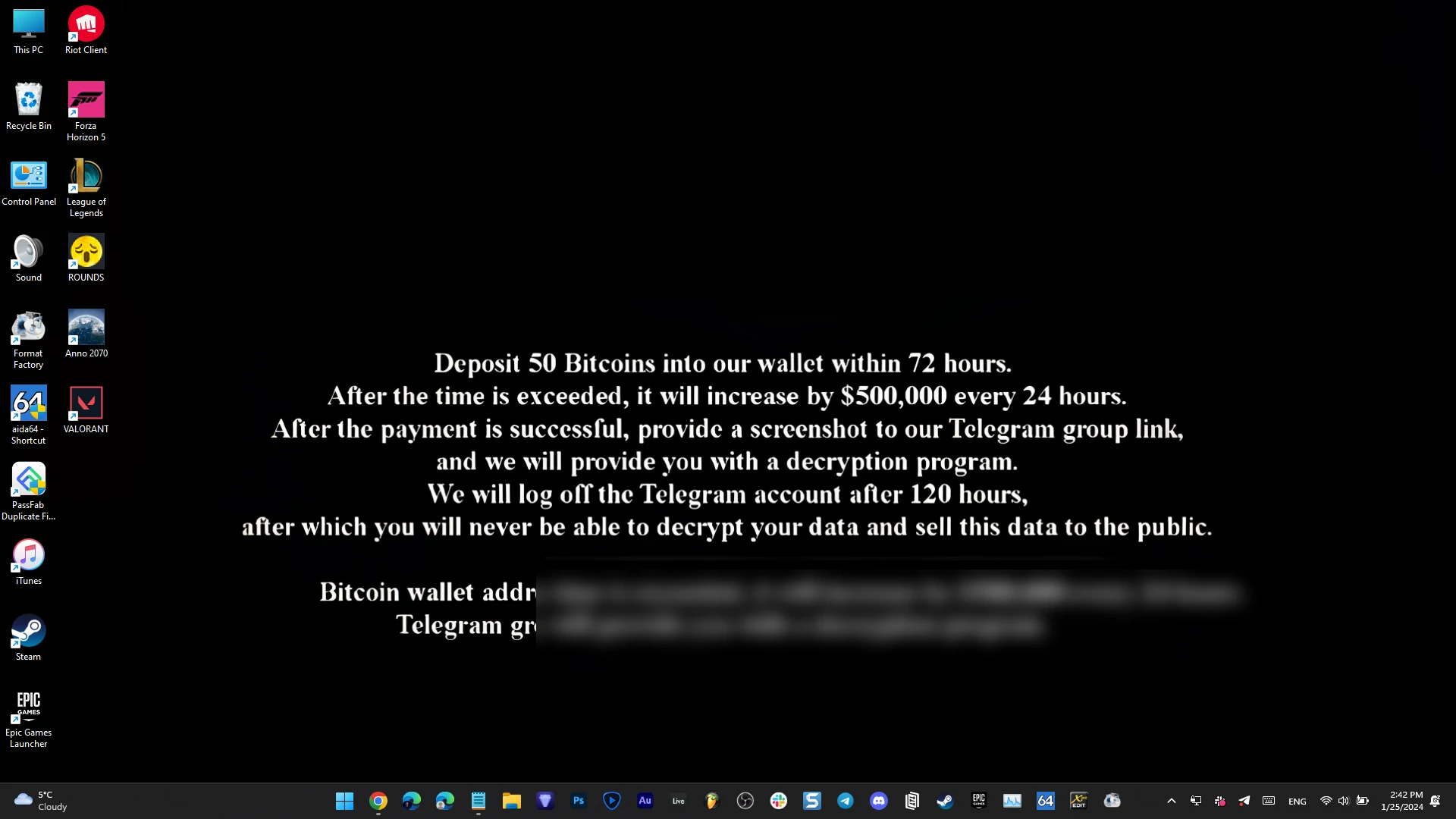

Después de ejecutar «martini.exe», la carga útil del ransomware «smartscreen_protected.exe» cifra todos los archivos usando Algoritmos ChaCha20 y RSA. También finaliza todos los procesos y servicios que acceden al Administrador de reinicio de Windows.. Una vez que se completa el cifrado, Se deja una nota de rescate en cada directorio que ha sido cifrado.. Además, El fondo de pantalla del sistema se modifica para mostrar una nota exigiendo el pago de 50 bitcoins a una dirección de billetera dentro 72 horas. El incumplimiento de esta exigencia resultará en un cargo adicional de $500,000 cada 24 horas después de que haya pasado el plazo.

Limpiando rastros

Las víctimas deben publicar una captura de pantalla del pago exitoso en un grupo de Telegram controlado por el atacante para recibir un descifrador.. El ransomware Kasseika también borra los registros de eventos del sistema utilizando el binario wevtutil.exe para eliminar cualquier rastro de su actividad.. Esta técnica funciona discretamente., haciendo que sea más difícil para las herramientas de seguridad identificar y responder a actividades maliciosas.

Recomendaciones de seguridad

Las organizaciones deben implementar un enfoque de múltiples capas para protegerse contra Kasseika y otro malware.. Aquí hay recomendaciones clave:

- Mejorar la seguridad del correo electrónico. Para mejorar la seguridad de tus correos electrónicos, Es esencial implementar filtros de correo electrónico sólidos que puedan detectar y bloquear intentos de phishing. Además, educar a sus empleados sobre cómo identificar el phishing y otras amenazas cibernéticas es esencial. Las sesiones de formación periódicas pueden ayudarles a reconocer correos electrónicos de phishing y sitios web maliciosos., reduciendo significativamente el riesgo de infección.

- Implementar EDR de confianza cero. Implementación de EDR dentro un marco de seguridad de confianza cero Implica monitoreo y verificación continuos de los puntos finales y la aplicación de estrictos controles de acceso para minimizar el riesgo de movimiento lateral dentro de la red.. Esta integración mejora la postura de seguridad y protege contra amenazas cibernéticas y ransomware..

- Actualizar y parchear periódicamente. Dado que las vulnerabilidades del software son una preocupación principal en la ciberseguridad empresarial, instalar parches es la mejor opción para tapar ese punto débil. El costo gastado en instalar la actualización no es nada comparado con los montos del rescate y el daño a la reputación.. Mantenga un registro de las últimas noticias y parches publicados por los proveedores del software que utiliza para asegurarse de no tener elementos sueltos que ajustar..