en la RSA 2020 conferencia, Especialistas de ESET hablaron sobre la nueva vulnerabilidad Kr00k (CVE-2019-15126) que se puede utilizar para interceptar y descifrar el tráfico Wi-Fi (WPA2). Los investigadores creen que la vulnerabilidad Kr00k en los chips Wi-Fi afecta a más de mil millones de dispositivos.

Este problema afecta a cualquier dispositivo que utilice las soluciones de Cypress Semiconductor y Broadcom, desde computadoras portátiles y teléfonos inteligentes hasta enrutadores y dispositivos IoT. Los expertos probaron y confirmaron el problema para iPhone., iPad, Mac, Amazon Echo y Kindle, Nexus de Google, Samsung galaxia, Xiaomi Redmi, Frambuesa Pi 3, así como enrutadores Wi-Fi Asus y Huawei. En total, El problema amenaza a alrededor de mil millones de dispositivos diferentes..

La esencia del problema del Kr00k se reduce al cifrado, que se utiliza para proteger los paquetes de datos transmitidos a través de Wi-Fi.

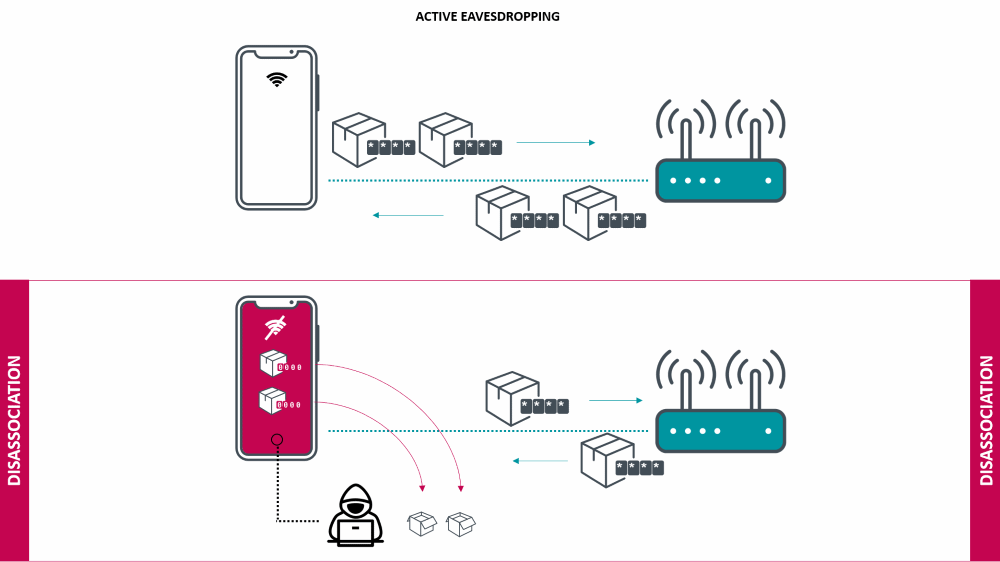

"Típicamente, Los paquetes de datos se cifran con una clave única., que depende de la contraseña de Wi-Fi establecida por el usuario. Sin embargo, para chips Broadcom y Cypress, esta clave se pone a cero si el proceso de disociación, eso es, un cierre temporal, que suele ocurrir debido a una mala señal. Los dispositivos Wi-Fi se disocian muchas veces al día y luego se vuelven a conectar automáticamente a la red utilizada anteriormente”, — dicen los investigadores de ESET.

Según los expertos de ESET, Los atacantes pueden provocar la transición del dispositivo a un estado prolongado de disociación y recibir paquetes de Wi-Fi destinados a él.. Entonces, explotando el error Kr00k, Los atacantes pueden descifrar el tráfico Wi-Fi usando una clave "cero"..

El problema de Kr00k afecta sólo a las conexiones Wi-Fi que utilizan WiFi WPA2-Personal y WPA2-Enterprise con cifrado AES-CCMP. Por lo tanto, la inclusión del protocolo WPA3 en el dispositivo vulnerable debería proteger contra los ataques descritos por los especialistas. Además, Es poco probable que la vulnerabilidad sea útil para los operadores de botnets para ataques automatizados., ya que requiere que el atacante esté cerca de la víctima (dentro del alcance de la red Wi-Fi).

Los investigadores notificaron a los fabricantes sobre la vulnerabilidad hace dos meses., por lo que a estas alturas muchos dispositivos ya deberían haber recibido parches.

“Dependiendo del tipo de dispositivo, Esto puede significar instalar las últimas actualizaciones de software o sistema operativo. (Androide, Manzana, y dispositivos Windows; algunos dispositivos IoT), pero es posible que también necesites una actualización de firmware (puntos de acceso, enrutadores, y algunos dispositivos IoT)", – dicen los expertos.

Los expertos señalan que el problema Kr00k es en muchos aspectos similar a la sensacional vulnerabilidad KRACK, descubierto en 2017 y obligando a los fabricantes a darse prisa con la transición a WPA3, así como el problema DragonBlood, que ya representaba una amenaza para WPA3. Además, Los expertos en seguridad recuerdan que recientemente descubrieron que el troyano Emotet, que se convirtió en el amenaza más peligrosa de 2019, se propaga a través de redes Wi-Fi accesibles.

Al mismo tiempo, Se enfatiza que Kr00k se diferencia en muchos aspectos de las amenazas enumeradas y será más fácil solucionar las consecuencias en este caso..