Laboratorio de seguridad de Gridinsoft

Infostealer Malware: Top Stealers in 2024

El mundo del cibercrimen cambia rápidamente, tanto por la expansión, colapsando, evolucionando extensa e intensivamente. Uno de los tipos de malware más masivos en el panorama de amenazas moderno, Infostealer Malware, parece entrar en una nueva etapa de desarrollo.. Aunque sus nombres principales siguen siendo los mismos, Aparecieron algunas nuevas familias de malware con características prometedoras.. Echemos un vistazo a todos ellos y veamos qué esperar.. Mercado de malware Infostealer en 2024 El malware Infostealer ganó cada vez más popularidad durante el…

RedLine Stealer Issues 100,000 Samples – What is Happening?

Durante todo el inicio de mayo 2023, El equipo de analistas de GridinSoft observó una actividad anómala del ladrón RedLine. Es, de hecho, una actividad diferente a la que conocíamos. Encima 100,000 muestras de este malware aparecieron durante la primera 12 días del mes: eso es demasiado incluso para amenazas más masivas. No hace falta decir que, en el caso del malware ladrón, un brote tan masivo resulta confuso., por decir lo menos. ¿Qué es el malware RedLine?? Primero, déjame recordarte lo que RedLine…

Fake Windows Update in Browser Deliver Aurora Stealer

La falsa actualización de Windows se convirtió una vez más en una forma de propagación de malware. Las actualizaciones son una parte bastante rutinaria de la experiencia del usuario de Windows. Sobre el último 7 años, Los usuarios de Windows solían ver el familiar icono de actualización en la bandeja.. gente inexperta, sin embargo, No conozco la mecánica de la actualización de Windows., y puede quedar atrapado bajo el disfraz de una actualización “legítima” y “confiable”. Los delincuentes que difundieron el software espía Aurora aparentemente optaron por ese enfoque al difundir su malware. Actualizaciones falsas de Windows…

LOBSHOT malware steals cryptowallets, exploits Google Ads

LANZAMIENTO, una familia de malware detectada recientemente, parece ser un nuevo actor fuerte en el mercado del malware. Llevar una combinación de funcionalidad de puerta trasera y software espía., utiliza métodos de difusión novedosos que lo hacen más efectivo. Su capacidad para proporcionar conexiones VNC ocultas puede ser un punto de referencia para numerosos ciberdelincuentes.. Analicemos este malware y veamos, ¿Es realmente tan peligroso y cómo contrarrestarlo?. Breve descripción general LOBSHOT es un malware novato que debutó a mediados de 2022. Por sus capacidades, es…

Domino Backdoor is Lead by FIN7 and Conti Actors

Un nuevo Domino Backdoor apareció a principios de 2023. Desde febrero, una nueva familia de malware denominada Domino se utiliza para atacar a corporaciones, tener el ladrón de Project Nemesis como carga útil final. Los analistas dicen que la nueva puerta trasera está controlada y desarrollada por ex actores de TrickBot/Conti y hackers relacionados con el grupo FIN7.. ¿Quiénes son Conti y FIN7?? En primer lugar, expliquemos por qué es tan destacable la presencia de actores de FIN7 y la extinta banda Conti. FIN7 es…

Rorschach Ransomware Analysis

Una investigación reciente del equipo de CheckPoint Research reveló una nueva muestra de ransomware que potencialmente puede superar a todas las muestras actualmente presentes en el mercado.. Lo acuñaron Rorschach., y ya digo que sus propiedades únicas pueden convertirlo en ransomware dominante con bastante rapidez. Hablamos de este malware en una publicación de noticias reciente., y ahora es el momento de un análisis más detallado. Rorschach Ransomware utiliza descarga de DLL Una de las propiedades más inusuales de una nueva muestra de ransomware es la forma en que…

BlackGuard Receives Update, Targets More Cryptowallets

Canalla, un prolífico malware ladrón de información, recibió una actualización al borde de 2023. La nueva actualización introdujo capacidades avanzadas de robo de datos y funciones de conectividad segura.. La nueva versión también incluye una serie de nuevas capacidades antidetección y antianálisis.. Echemos un vistazo más detallado a este malware y veamos la diferencia en todos los aspectos.. BlackGuard Stealer – ¿Qué es?? BlackGuard es un malware clásico para robar información, programado en C#. Su objetivo es capturar datos personales de los navegadores web., particularmente buscando datos…

Black Friday Scams: Ways to Detect & Avoid Shopping Frauds

A medida que se acerca el principal evento de compras del año, Las estafas en las compras del Black Friday a la vista. Estafadores de todo el mundo intentan crear el fraude más convincente, tratando de hacer una fortuna. Veamos las estafas más comunes del Black Friday, y la forma de evitarlos. ¿Cómo funcionan las estafas?? Los estafadores utilizan varios métodos para engañar a las personas para que revelen su información confidencial o detalles financieros., o directamente gastar dinero en artículos inexistentes. Crean sitios web falsos…

Most Common Types of Social Engineering Attacks

Los intrusos están desarrollando cada vez más métodos para conseguir lo que quieren.. La ingeniería social es uno de los métodos más habituales mediante los cuales los estafadores consiguen engañar al usuario, manipularlo, e inculcar su miedo y urgencia. Una vez que la víctima está emocional, los estafadores comienzan a nublar su juicio. Cualquier error humano es una vulnerabilidad que hace que la ingeniería social funcione. Este artículo presentará los tipos más comunes de ingeniería social.. Junto con eso, Verás la guía sobre…

Fargo Ransomware aims at vulnerable Microsoft SQL servers

El ransomware rara vez elige un único tipo de objetivo para sus ataques. Van desde ataques a pequeñas cafeterías hasta huelgas contra organizaciones gubernamentales., con las correspondientes adaptaciones a su software. Sin embargo, Todos los manuales clásicos sobre operaciones ofensivas afirman que es importante encontrar una vulnerabilidad de un objetivo y explotarla.. Esta táctica se convirtió en una opción para el ransomware Fargo – o, como se conocía antes, Mallox o TargetCompany1.…

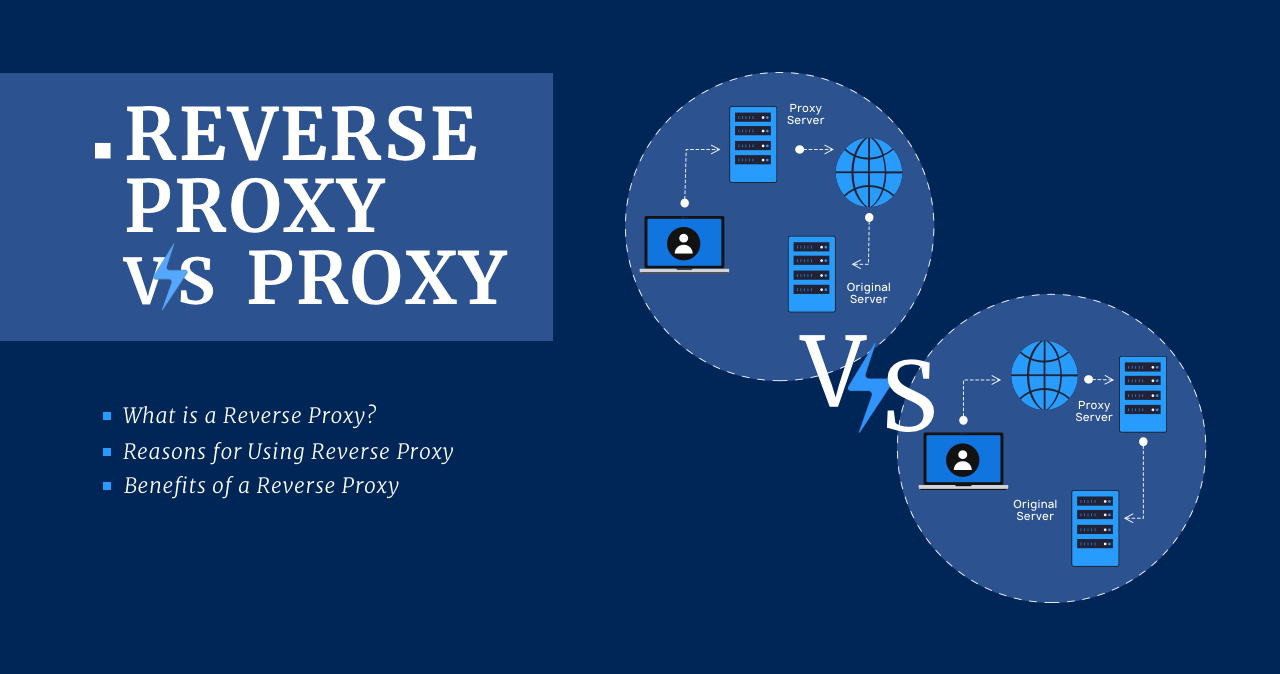

Reverse Proxy vs Proxy

¿Qué es un proxy inverso?? Un proxy inverso es el mismo servidor pero está delante de un servidor web.. Dependiendo de su configuración, permite o rechaza la conexión externa para llegar al punto final. Los proxies inversos se utilizan para mejorar la seguridad., actuación, y confiabilidad. Comprender cómo funciona un proxy inverso y qué beneficios puede proporcionar, Primero recordemos qué es un servidor proxy inverso.. ¿Qué es un proxy inverso?? Servidor proxy que significa A…

How to Report a False Positive Detection?

Gridinsoft es una empresa de software antivirus que ofrece potentes soluciones para detectar y eliminar malware de las computadoras.. Sin embargo, A veces nuestro software puede generar detecciones de falsos positivos., lo que puede frustrar a los usuarios. Si cree que hemos detectado erróneamente un archivo legítimo como malware, Puedes informarnos de la detección de falsos positivos.. Estos son los pasos a seguir: