Ultimo pase, propiedad de ir a (anteriormente LogMeIn) y con más 30 millones de usuarios, reveló nuevos detalles sobre the cyber incidents que han sacudido a la empresa desde agosto 2022, cuando se reportó el robo de fragmentos de código fuente. En Enero 2023, la empresa admitió que la brecha fue más extensa, involucrando filtraciones de cuentas, contraseñas, Configuración de MFA, e información de licencia.

La violación de LastPass es mucho más amplia

Como descubrió la investigación, piratas informáticos logró ingresar con éxito en la computadora personal LastPass del ingeniero de DevOp como parte de un largo ataque dirigido. La implementación de malware les permitió acceder a datos corporativos en recursos de almacenamiento en la nube.. El atacante anónimo utilizó los datos robados del incidente de agosto para planificar y ejecutar esfuerzos de reconocimiento y exfiltración del almacenamiento en la nube entre agosto y octubre. 2022. Al hacerlo, los atacantes aprovechó una vulnerabilidad RCE en un paquete de software multimedia de terceros inyectando un keylogger en la computadora personal del empleado de LastPass. Después de eso, Pudieron interceptar la contraseña maestra y obtener acceso a la bóveda corporativa del ingeniero de DevOps..

Luego, el atacante exportó todos los registros disponibles y el contenido de las carpetas compartidas.. Contenían cifrado notas con las claves de acceso y descifrado necesario para acceder al entorno de producción, Copias de seguridad de AWS S3 LastPass, otros recursos de almacenamiento en la nube, y algunas bases de datos críticas. LastPass ha emitido un boletín separado noble «Actualización de incidentes de seguridad y acciones recomendadas», que contiene información adicional sobre piratería y datos robados. La compañía también ha desarrollado documentos de respaldo que describen los pasos que los clientes y administradores comerciales deben seguir para mejorar la seguridad de las cuentas..

¿Cómo llegó tan lejos la infracción??

Según la nota oficial difundida por la empresa LastPass, solo cuatro de sus ingenieros tuvieron acceso a la copia de seguridad en la nube antes mencionada. Para obtener la contraseña del depósito S3, Los piratas informáticos implementaron un registrador de teclas usando la vulnerabilidad CVE-2020-5740 mencionada en la aplicación de escritorio Plex. Como resultó en el proceso de la investigación realizada por LastPass, Plex también fue pirateado en ese período.. Parece que los piratas informáticos tuvieron la suerte de sincronizar sus esfuerzos con los delincuentes que irrumpieron en Plex., o son lo suficientemente poderosos como para atacar a varias empresas a la vez. De esta u otra manera, Estos eventos están creando un halo realmente enfermizo alrededor de las empresas que desarrollan soluciones de mantenimiento de contraseñas..

Actualmente, LastPass intenta ser transparente sobre la situación. Afirman sobre “mejorar [el culpable] seguridad de la red doméstica y de los recursos personales del ingeniero”, sin mas precision. Además, la empresa cambió todas las contraseñas de alto privilegio que supuestamente tocado por una brecha y pretende hacer lo mismo con los que tienen menos capacidades. Cuánto tiempo tardará, y si hubieran localizado todos los elementos comprometidos, esta sigue siendo una pregunta sin respuesta..

Que sigue?

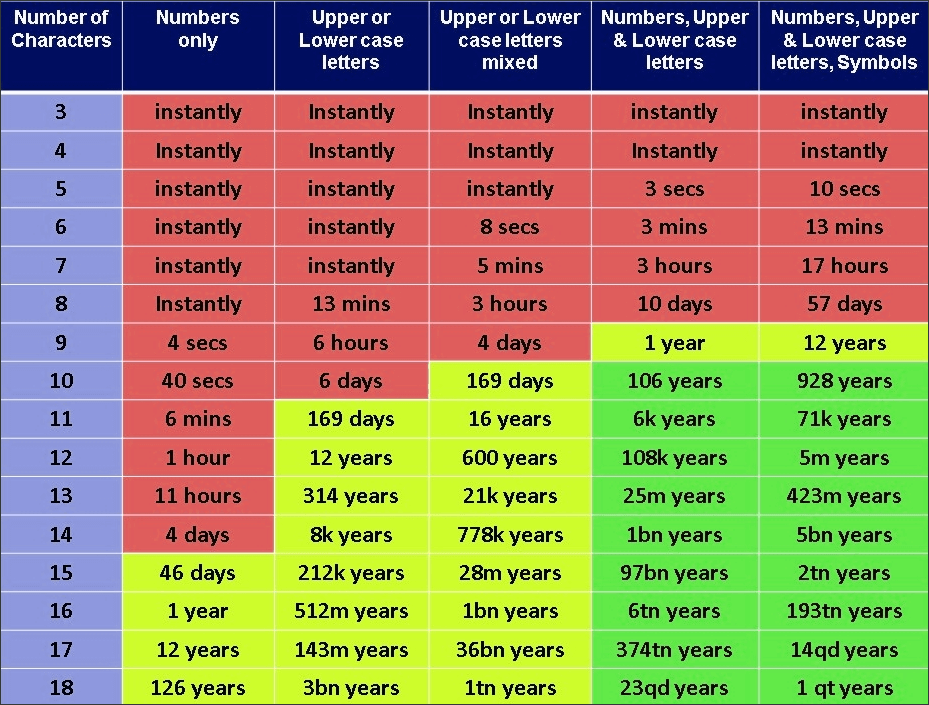

La lista de acciones recomendadas a los usuarios de LastPass se publicó mucho antes, después de la primera revelación del incidente en diciembre 2022. Eso incluía un aviso que Clientes que utilizaron contraseñas maestras de 12 caracteres. (los que son necesarios para acceder a la cuenta de LastPass) puede exhalar con alivio. Combinaciones tan difíciles no quedaron expuestas de ninguna manera.. Las personas cuyas claves maestras eran menos seguras deberían cambiar todas las contraseñas que almacenaron en LastPass.. Probablemente esto esté relacionado con lo fácil que es adivinar estas contraseñas. – empezando desde 12 letras, las complicaciones más pequeñas hará inútil cualquier fuerza bruta.

Ultimo pase’ La historia será tan reconocida como hacks de Colonial Pipeline, Cajero, y Twitter. A pesar de que algunos de los mencionados terminan con ataques de ransomware, el resultado de la filtración de datos es lo que realmente los une a todos. Y si bien el daño causado por la filtración de datos de los usuarios o la exposición de documentos corporativos no tiene un gran potencial de expansión, las contraseñas filtradas sí lo hacen. Puede variar desde perder fácilmente el acceso a las cuentas como resultado del secuestro de la cuenta hasta phishing with impersonation – lo que probablemente dañará su imagen. Y lo que sucederá exactamente es bastante difícil de prever., ya que los piratas informáticos suelen vender su botín a muchos otros sinvergüenzas en Darknet.. Por esta razón, es mejor tener tanto sus redes sociales como su bóveda de contraseñas protegidas con una contraseña lo más confiable posible. Puedes leer how to pick a safe password en nuestro artículo.