Los investigadores han descubierto que el joven grupo de ransomware Bl00Dy ya utiliza en sus ataques el constructor LockBit, que se filtró a la red la semana pasada.

Déjame recordarte que el constructor del conocido cifrador BloquearBit fue publicado en el dominio público hace aproximadamente una semana. Se supone que el LockBit 3.0 El constructor fue filtrado a la red por un desarrollador o competidor descontento de la agrupación unidimensional..

En el momento, Los expertos advirtieron que independientemente del origen de esta filtración, publicar el creador en línea probablemente aumentaría la cantidad de ataques de ransomware. Después de todo, el constructor permite a los delincuentes crear rápidamente los archivos ejecutables necesarios para lanzar su propia campaña de extorsión. (incluido el propio ransomware, el descifrador, así como herramientas especializadas).

Desgraciadamente, los expertos no se equivocaron en sus predicciones: se supo que el constructor de LockBit 3.0 ya había sido adoptado por el grupo extorsionador Bl00Dy.

Bl00Dy fue visto por primera vez En Mayo 2022 cuando atacó una red de consultorios médicos y dentales en Nueva York. Como otros grupos de ransomware, Bl00Dy hackea la red de la víctima, roba datos, y luego cifra los dispositivos. La única diferencia con otros ransomware radica en el hecho de que en lugar de un "sitio de fuga" en Colina, Estos piratas informáticos utilizan el Telegrama Canal para publicar datos de víctimas..

Además, de vuelta en la primavera, Los investigadores de seguridad observaron que los delincuentes detrás de Bl00Dy no desarrollaron su ransomware ellos mismos.. En cambio, crearon ransomware utilizando constructores filtrados y código fuente de otro ransomware, incluido polvo y conti.

A principios de esta semana, especialista en seguridad de la información Vladislav Radetsky publicó un informe sobre el nuevo cifrador Bl00Dy, que se utilizó para atacar a una empresa ucraniana anónima. Sin embargo, No estaba claro en qué se basa el malware Bl00Dy en este caso. – en conti, como sucedió antes, o en el LockBit.

Poco después de la publicación de este informe, el MalwareHunterEquipo experto en seguridad confirmado que el ransomware se creó sobre la base del LockBit recientemente filtrado 3.0 constructor. de Intezer El análisis también reveló muchas superposiciones entre Bl00dy y LockBit. 3.0 código.

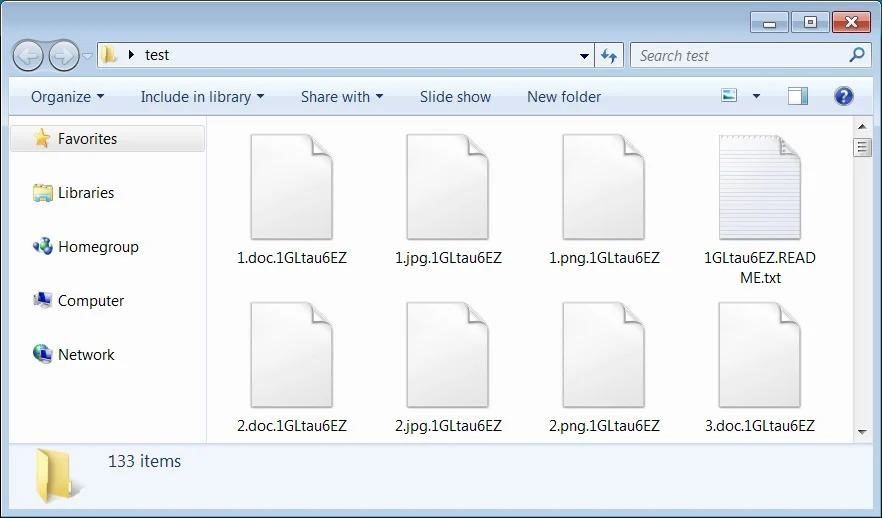

La publicación Computadora que suena, que también estudió el nuevo ransomware, señala algunas de las limitaciones que encontraron los participantes de Bl00Dy. Por ejemplo, en campañas pasadas, Los atacantes agregaron la extensión .bl00dy a los archivos cifrados.. Sin embargo, en el LockBit 3.0 constructor, este parámetro no es configurable, y los atacantes tuvieron que usar extensiones listas para usar.

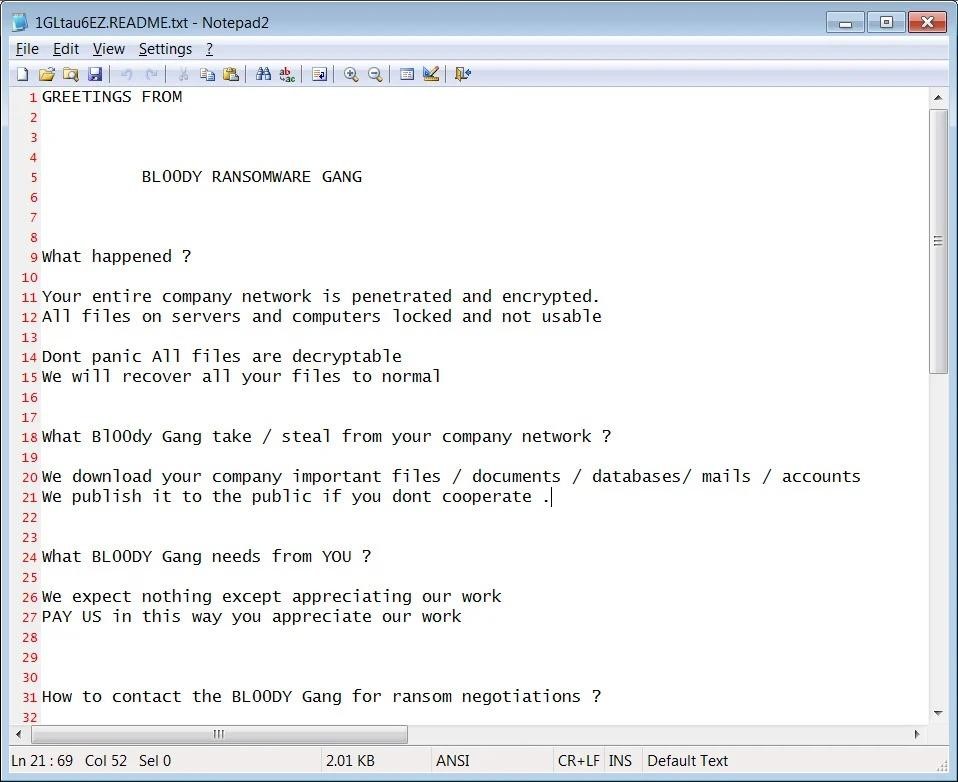

En cuanto a la nota de rescate, los atacantes pudieron personalizarlo para que contuviera su propio texto e información de contacto.