Los estafadores están usando una página de GitHub engañosa para distribuir Legion Stealer para los fanáticos de los juegos PUBG corruptos. Bajo la apariencia de trampas, los usuarios descargan malware.

Legion Stealer ataca a jugadores de PUBG

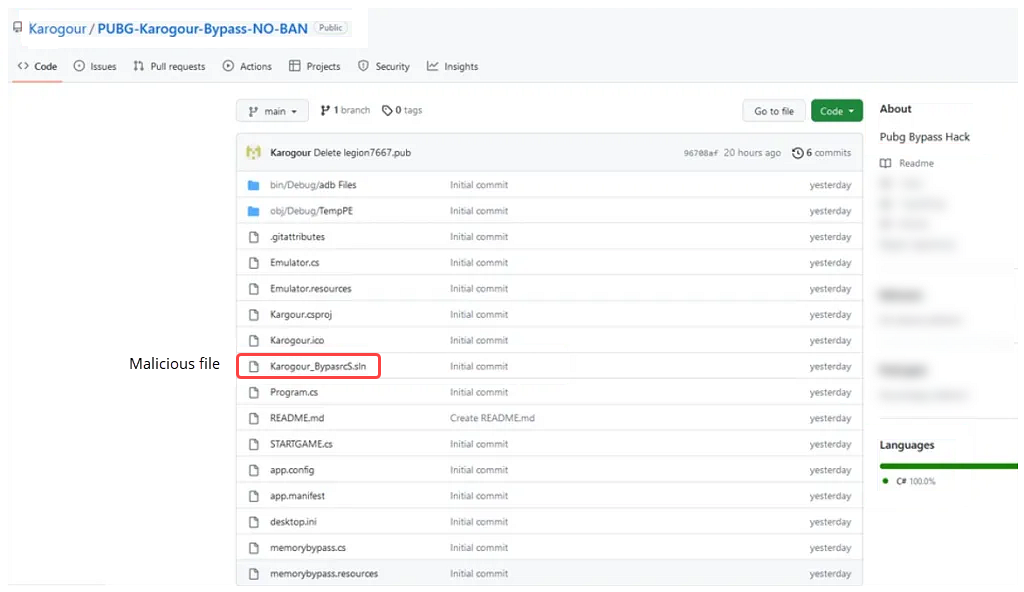

Laboratorios de investigación e inteligencia de Cyble (CRIL) Recientemente se descubrió una página fraudulenta de GitHub que pretende ser un proyecto de pirateo para evitar PUBG.. Sin embargo, en lugar de proporcionar trucos para juegos, se distribuye un archivo malicioso. Aunque GitHub es una plataforma legítima de alojamiento de códigos, Actores de amenaza (TA) también hacer un mal uso de él para distribuir malware a través de repositorios. Desarrollan repositorios que Parece contener un código auténtico o apropiado., pero tienen malware oculto. Cuando los usuarios descargan el proyecto y ejecutan la solución (.sln) archivo, sin saberlo instala un ladrón de información llamado «Ladrón de legiones» en sus sistemas como carga útil.

A nadie le gusta un tramposo

Para entender el problema, necesitas entender la causa. El problema es bastante simple en este escenario. – Algunos jugadores desean obtener una ventaja injusta sobre sus oponentes.. Específicamente, un hack de derivación de PUBG es una forma de explotación o trampa utilizada por los jugadores para obtener una ventaja injusta. Estos trucos evita los sistemas anti-trampas del juego, Permitir a los jugadores usar trampas como aimbots., hacks de pared, trucos de velocidad, y otras ventajas de juego injustas. El uso de estos trucos permite a un jugador dominar a los demás., ya que puede prever y superar a cualquiera. Sin embargo, es esencial señalar que El uso de hacks de derivación viola los términos del juego. del servicio y puede resultar en sanciones, incluyendo prohibiciones temporales o permanentes.

Por cierto, Esta táctica es algo que se ha introducido anteriormente.. En los primeros días de los juegos en línea, cuando los sistemas antitrampas empezaban a aparecer, estaba de moda para castigar a los tramposos por Winlocks. De este modo, al tramposo se le envió el archivo, enmascarado como otro truco o truco. Pero una vez que se lanzó dicho archivo, Winlock estaba bloqueando la computadora. Aunque hoy en día, las tácticas son diferentes, y los piratas informáticos prefieren robar información personal en lugar de pedir un rescate único.

¿Es seguro usar trampas después de todo??

Como dijimos antes, el usuario recibe el malware Legion Stealer en lugar de los trucos del juego. Después de ser ejecutado, Legion Stealer ejecuta varios comandos. Estos comandos implican alterar la configuración de Windows Defender, recopilación de datos del registro, y obtener detalles sobre el sistema. Estas acciones tienen como objetivo para evitar la detección, impedir el acceso no autorizado, y aprovechar cualquier debilidad en el sistema afectado. Después de realizar las técnicas de evasión de defensa., el ladrón recopila la siguiente información del sistema:

- Nombre de la computadora

- nombre del sistema operativo

- Tamaño de RAM

- UUID

- Detalles de CPU/GPU

- Clave de producto

- Región

- País

- Zona horaria

- Conectividad de datos móviles

- Uso de proxy/VPN

- DNS inverso

Luego busca navegadores web.:

- Corajudo

- Cromo

- Cromo

- Dragón conveniente

- Borde

- Privacidad épica

- Iridio

- Opera/Opera GX

- Slimjet

- Navegador UR

- vivaldi

- yandex

Así accede a información sensible como contraseñas y cookies.. Stealer también está interesado en las carteras de criptomonedas. Escanea el sistema en busca de:

- Arsenal

- Cartera Atómica

- bytecoin

- Coinomi

- electro

- Etereum

- éxodo

- Guardia

- jaxx

- Zcash

Cuando los encontró, lee archivos en sus respectivos directorios. Por supuesto, dicho malware no pasará por otros juegos en la máquina infectada. También se centra en archivos de sesión de Minecraft., extraer información de las siguientes aplicaciones:

- badlion

- Rompetrampas

- Impacto

- Pluma

- Lunar

- Meteorito

- Tienda Microsoft

- novolina

- Paladio

- PoliMC

- Elevar

- TLauncher

Además, el programa también recopila archivos de sesión de aplicaciones de mensajería como Discord y Telegram, galletas roblox, imágenes de cámara web, y capturas de pantalla del sistema de la víctima.

Los jugadores a menudo se sienten tentados a utilizar trampas o trucos para obtener una ventaja injusta en el juego.. Así que, Algunas personas malintencionadas explotan este deseo disfrazar su malware como trucos o hacks de juegos. Sin embargo, que toma uno para conocer uno.