LG informa que soluciona cuatro vulnerabilidades críticas descubierto en muchos de sus televisores. Estas vulnerabilidades se encontraron en 2023, y podría permitir que actores maliciosos obtengan el control de los televisores LG afectados. Buenas noticias – el atacante debe conectarse a la misma red para explotar la falla. Malas noticias: pueden seguir usando el dispositivo después desde cualquier lugar.

Vulnerabilidades críticas del televisor LG descubiertas

LG informa que aborda 4 Vulnerabilidades críticas descubiertas en muchos de sus televisores.. La compañía lanzó parches para diferentes versiones de su sistema operativo para solucionar el problema en la forma en que interactúa con la aplicación LG ThinQ.. Estas vulnerabilidades se descubrieron a finales del año pasado y podrían afectar a cuatro modelos específicos de televisores LG.. Entre ellos, Se hace especial hincapié en CVE-2023-6317, ya que abre efectivamente el dispositivo a una mayor explotación..

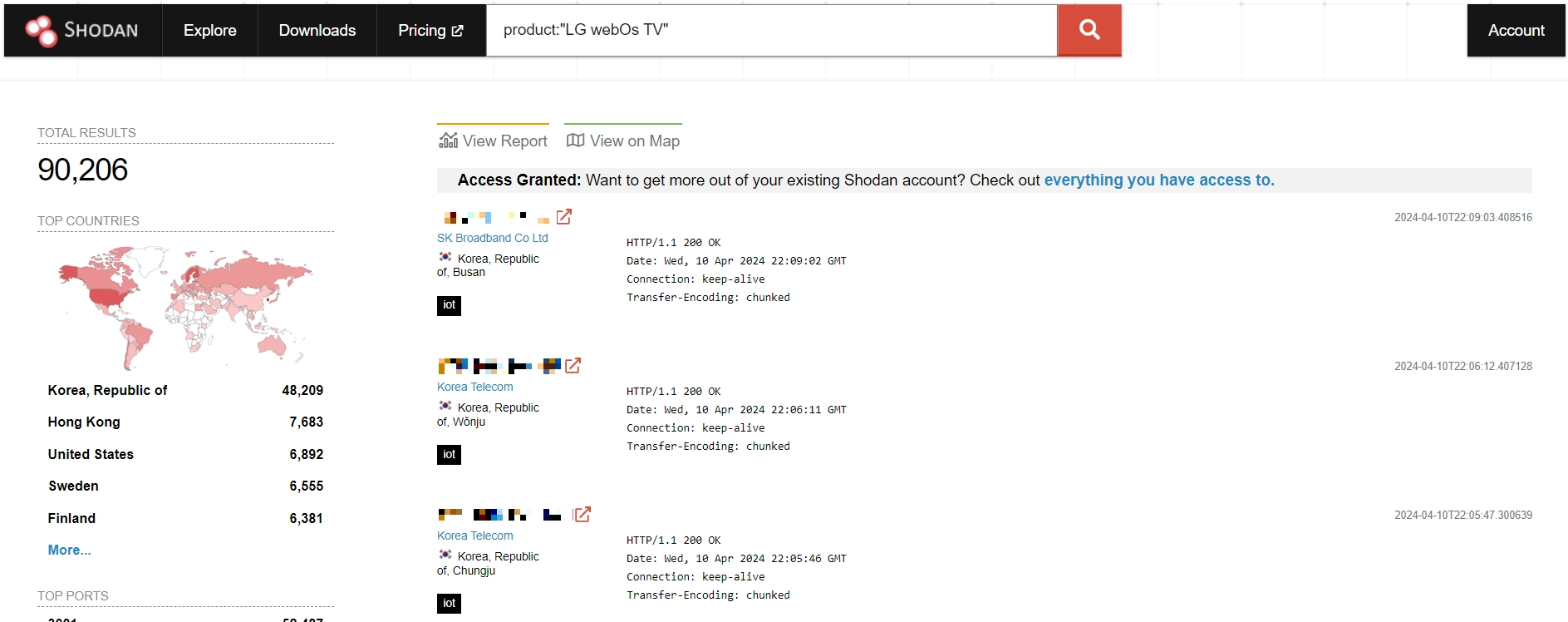

La principal dificultad de esta vulnerabilidad es que requiere estar conectado a la misma red que el televisor.. Esto complica drásticamente la explotación., potencialmente haciendo que la falla sea mucho menos crítica. Sin embargo, una comprobación a través del motor de búsqueda de Shodan revela que hay al menos 91,000 Dispositivos expuestos a la red global., es decir,. se pueden explotar de forma remota. Cada uno de ellos es un objetivo perfecto para botnets como Mirai or InfectedSlurs.

Al explotar estos fallas de seguridad, actores maliciosos puede obtener acceso root a los dispositivos, permitiéndoles ejecutar comandos a nivel del sistema operativo. Las vulnerabilidades provienen de servicios internos que controlan televisores utilizando la aplicación para teléfonos inteligentes ThinkQ de LG dentro de la misma red local.. Análisis realizado por investigadores de BitDefender describe todos los defectos en detalle – aquí están algunos de los hechos más interesantes.

Información técnica

Un análisis más detallado muestra que estas vulnerabilidades tienen un funcionamiento complejo. Explotando errores en los mecanismos de manejo de cuentas., los atacantes pueden eludir la verificación del PIN y crear perfiles de usuario privilegiados. Los ataques posteriores implican inyectar comandos del sistema operativo y otorgar acceso y control no autorizados sobre los dispositivos afectados..

El procedimiento de explotación de CVE-2023-6317 es particularmente sencillo, aunque implica algunos retoques con las variables enviadas durante el proceso de autenticación. Primero, el adversario debe crear una cuenta sin privilegios en la aplicación ThinQ, que no requiere ingresar un PIN en el televisor. Segundo, Intentan crear la cuenta privilegiada., mientras especifica la clave de cliente complementaria de la cuenta sin privilegios recién creada. Debido a la falta de verificación de la fuente clave, la creación de una cuenta privilegiada será exitosa, abriendo puertas por explotar a otros 3 defectos.

Vulnerabilidades clave

CVE-2023-6317 tiene CVSS 7.2 y permite omitir el segundo servicio screen.gateway que se ejecuta en versiones webOS 4 a través de 7. Un atacante puede crear una cuenta privilegiada sin pedirle al usuario el PIN de seguridad. Esta vulnerabilidad afecta a webOS 4.9.7, 5.5.0, 6.3.3-442, y 7.3.1-43.

CVE-2023-6318 (cvss 9.1) es una vulnerabilidad de inyección de comandos en el método ProcessAnalyticsReport del servicio com.webos.service.cloudupload en versiones webOS 5 a través de 7. Las solicitudes especialmente diseñadas pueden conducir a la ejecución de comandos como usuario root.. Un atacante puede realizar solicitudes autenticadas para desencadenar esta vulnerabilidad en webOS 5.5.0, 6.3.3-442, y 7.3.1-43.

CVE-2023-6319 (cvss 9.1) es la vulnerabilidad de inyección de comandos del sistema operativo en el método getAudioMetadata del servicio com.webos.service.attachedstoragemanager. La vulnerabilidad afecta a las versiones de webOS 4.9.7, 5.5.0, 6.3.3-442, y 7.3.1-43. Podría permitir la inyección de comandos autenticados debido a la falta de una desinfección adecuada del parámetro fullPath.

CVE-2023-6320 (también CVSS 9.1) afecta a webOS 5.5.0 y 6.3.3-442. Permite la inyección de comandos autenticados en el punto final com.webos.service.connectionmanager/tv/setVlanStaticAddress puede ejecutar comandos en el dispositivo como dbus, con permisos similares a los del usuario root.

LG lanza actualizaciones urgentes del sistema operativo de TV

Como se ha mencionado más arriba, LG ha lanzado una actualización que soluciona estas vulnerabilidades. Las repercusiones de estas vulnerabilidades son graves, ya que el acceso no autorizado podría dar lugar a la explotación de datos personales, instalaciones de aplicaciones no autorizadas, o incluso el alistamiento de dispositivos en botnets. Así que, es imperativo para los propietarios de televisores LG aplicar las actualizaciones de seguridad disponibles lo antes posible.

Si bien los televisores LG generalmente están configurados para recibir actualizaciones automáticamente, Se recomienda a los usuarios que verifiquen que sus dispositivos estén ejecutando manualmente la última versión del firmware.. Navegando por el menú de configuración, los usuarios pueden buscar actualizaciones y asegurarse de que sus televisores estén protegidos contra posibles amenazas. También, para minimizar riesgos similares en el futuro, Los usuarios deben cerrar el acceso al dispositivo desde fuera de la red.. El requisito de estar en la misma red disminuye cualquier posibilidad de utilizar el exploit en ciberataques., haciendo que se trate solo de hacer daño a alguien.