Los analistas de Intezer consideran que el nuevo malware Lightning Framework para Linux es real «Cuchillo suizo» por su arquitectura modular, así como la posibilidad de instalar rootkits y puertas traseras.

Déjame recordarte que también hablamos de Nuevo Alerta roja Ransomware dirigido a servidores VMware ESXi de Windows y Linux, y también eso Expertos en seguridad de la información hablaron sobre el malware de Linux simbionte Eso es casi indetectable.

Parece que el malware aún no se ha utilizado en ataques reales., pero los investigadores lograron estudiar algunos de sus componentes., y dicen que el resto «Todavía hay que encontrarla y analizarla.»

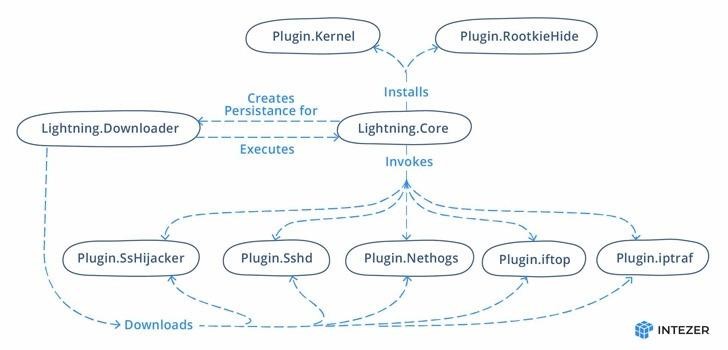

Se sabe que el Marco relámpago tiene una estructura bastante simple: el componente principal del cargador (kbioset), que descarga e instala otros módulos y complementos de malware en dispositivos comprometidos, incluyendo el módulo principal (kkdmflush).

La tarea principal del módulo principal es establecer comunicación con el administrador y recibir los comandos necesarios para ejecutar varios complementos., así como para ocultar la presencia en la máquina comprometida. Por ejemplo, el malware utiliza typequatting para disfrazarse y se disfraza como el Caballo de mar administrador de contraseñas y claves.

Otros métodos de encubrimiento incluyen cambiar las marcas de tiempo de los artefactos maliciosos usando pisotear el tiempo, y ocultar el PID y cualquier puerto de red asociado utilizando uno de varios rootkits que Lightning Framework puede implementar. El malware puede afianzarse en el sistema mediante la creación de un script llamado elastibúsqueda en /etc/rc.d/init.d/, que se ejecutará en cada inicio del sistema y ejecutará el módulo del gestor de arranque nuevamente para volver a infectar el dispositivo.

Además, Lightning Framework agrega su propia puerta trasera basada en SSH al sistema infectado: inicia un servidor SSH usando uno de los complementos descargados (Linux.Plugin.Lightning.Sshd). Como resultado, esto permitirá a los atacantes conectarse a máquinas infectadas a través de SSH utilizando sus propias claves SSH.