Especialistas de BlackBerry e Intezer hablaron sobre el nuevo malware Symbiote Linux que infecta todos los procesos en ejecución en sistemas comprometidos, roba credenciales y proporciona acceso de puerta trasera a sus operadores.

Déjame recordarte que también dijimos que Google Ofertas hasta $91,000 para linux Vulnerabilidades del núcleo, y también eso Lista de expertos 15 Vulnerabilidades de Linux más atacadas.

Infiltrarse en todos los procesos en ejecución, el actos de malware como un parásito de todo el sistema, sin dejar signos perceptibles de infección, por lo que es difícil de detectar simbionte incluso con un estudio cuidadoso y profundo.

Se cree que el desarrollo de Symbiote comenzó en noviembre. 2021, Después de lo cual los atacantes utilizaron principalmente el malware para atacar el sector financiero en América Latina., incluyendo bancos como Banco de Brasil y Caja.

En lugar de un archivo ejecutable normal, Symbiote es un objeto compartido. (ENTONCES) biblioteca que se carga en procesos en ejecución utilizando el LD_PRELOAD funcionar para que el enlazador dinámico cargue malware en todos los procesos en ejecución e infecte el host. Este enfoque fue utilizado anteriormente por otro malware., incluido Pro-Océano y pez cara. También, estas acciones ayudan a que el malware tenga prioridad sobre otros SO.

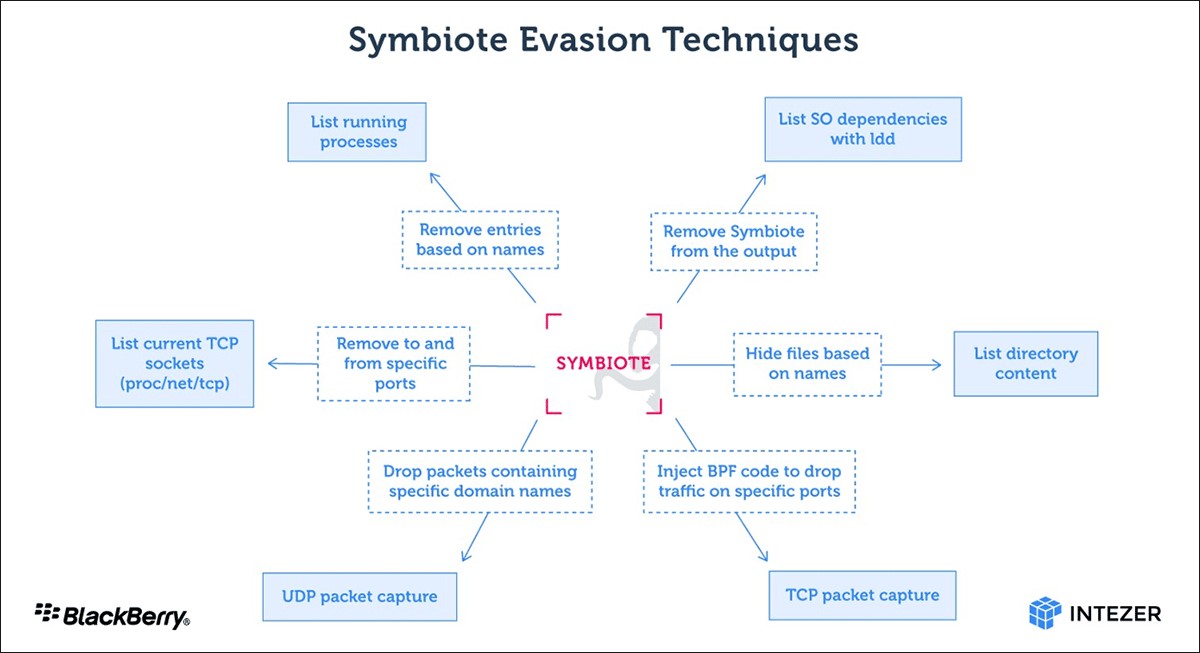

De este modo, con la ayuda de las funciones libc y libpcap, Symbiote puede realizar varias acciones para ocultar su presencia en el sistema.. Por ejemplo, ocultar procesos parasitarios, ocultar archivos implementados con malware, etcétera.

Además de ocultar su presencia en el sistema de archivos, Symbiote también puede ocultar su tráfico de red utilizando el filtro de paquetes Berkeley. (BPF). Esto se hace inyectando malware en el proceso y usando BPF para filtrar los resultados que revelan su actividad..

Según los investigadores, Symbiote ahora se utiliza principalmente para recopilar automáticamente credenciales de dispositivos pirateados (a través de libc leer). El hecho es que el robo de credenciales de administrador abre el camino a los atacantes para un movimiento lateral sin obstáculos y les da acceso ilimitado a todo el sistema..

Además, Symbiote proporciona a sus operadores acceso SHH remoto a la máquina infectada a través de PAM, que permite a los atacantes obtener privilegios de root.