LANZAMIENTO, una familia de malware detectada recientemente, parece ser un nuevo actor fuerte en el mercado del malware. Llevar una combinación de funcionalidad de puerta trasera y software espía., utiliza métodos de difusión novedosos que lo hacen más efectivo. Es capacidad de proporcionar conexiones VNC ocultas puede ser un punto de referencia para numerosos ciberdelincuentes. Analicemos este malware y veamos, ¿Es realmente tan peligroso y cómo contrarrestarlo?.

Breve descripción general

LOBSHOT es un malware novato debutó a mediados de 2022. Por sus capacidades, es un malware ladrón avanzado, acompañado de funcionalidad de puerta trasera. Ser principalmente un ladrón, generalmente apunta a billeteras criptográficas, particularmente los presentes como extensiones del navegador. No busca ningún otro dato sensible., es decir,. es un ladrón de criptomonedas puro. Esto es bastante inusual en programas maliciosos de este tipo., ya que comúnmente son capaces de robar algunas otras cosas., like login credentials, email addresses or so. Aunque una especialización tan estrecha permite que el malware sea mucho más sigiloso. hVNC es otro inusual, aún no es una característica nueva presente en este malware.

Otro detalle interesante de LOBSHOT es su posible asociación con TA505 – banda de ciberdelincuentes más conocida for its Cl0p ransomware. La pista clave de LOBSHOT perteneciente a TA505 es el uso de la infraestructura del actor de amenazas. como servidores C2 para este malware. A pesar de estar generalmente orientado hacia ataques a corporaciones y gobiernos., Los delincuentes han optado ahora por malware claramente orientado al usuario.. Tal paso no está claro., ya que los ataques a usuarios individuales no son una tendencia y más bien están en descenso. Aún, La diversificación nunca es mala idea., y propagar malware a los usuarios en lugar de a las empresas puede ser bastante fácil de lograr, especialmente considerando Conexiones del TA505 con cuentagotas Amadey.

Distribución

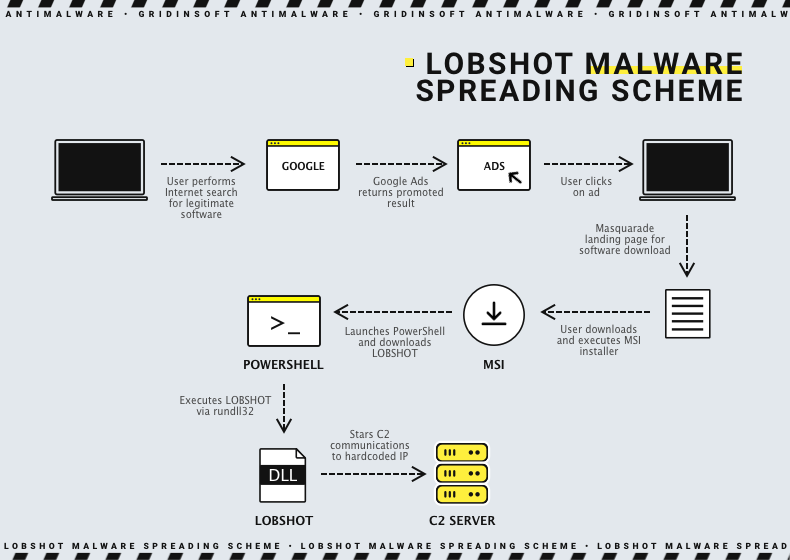

¿Ya te dije que LOBSHOT se trata principalmente de peculiaridades?? Maestros inusuales y funcionalidad limitada no son las únicas cosas que hacen que los analistas se pregunten. El malware generalmente afecta malicious advertisements in Google Ads – un enfoque bastante raro. Supone crear un sitio de aterrizaje que se asemeje a una página de descarga de un conocido proveedor de software libre.. Entonces, Los delincuentes compran una promoción de Google., publicarlo en los resultados de búsqueda. Debido al abundante spam de SEO utilizado en esa falsificación, está siendo impulsado a la cima de los resultados de búsqueda. Los usuarios que confían en Google y sus anuncios harán clic ciegamente en estas trampas promocionadas. y descargar malware.

Cabe resaltar que puede ser sólo una decisión temporal. Mientras Google continúa desarrollando protección antifraude para sus servicios publicitarios, la posibilidad de hacer tal truco en el futuro puede dejar de existir. En ese caso, formas más “clásicas” pueden convertirse en una opción, como correos electrónicos de phishing o software descifrado. Propagación mediante descargador de malware también puede ser una opción: como dijimos, TA505, quien controla LOBSHOT, tiene una relación a largo plazo con delincuentes que están detrás del cuentagotas Amadey.

Análisis de amenazas LOBSHOT

Actualmente, Los analistas localizaron ~500 muestras de LOBSHOT. circulando en la naturaleza. El malware puede tener la forma de una DLL de 32 bits o un archivo ejecutable. Más probablemente, eso depende de la forma en que se entrega: DLL form is more convenient para iniciar a través de scripts PS o malware dropper, mientras que .exe es más conveniente para un inicio independiente. Este último, de hecho, Es un caso típico de difusión a través de Google Ads..

Lanzamiento

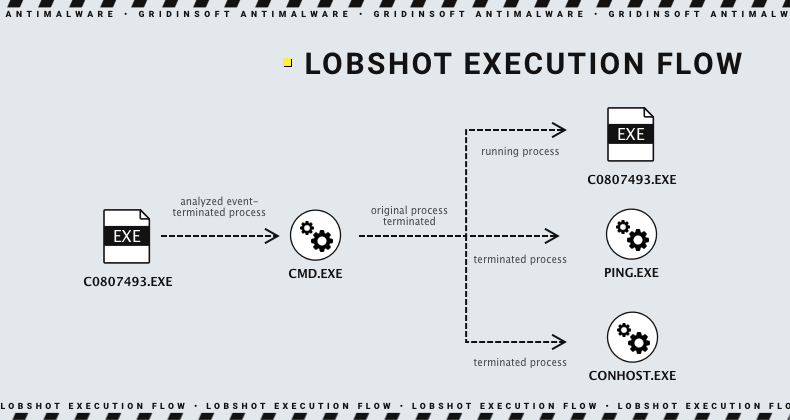

Independientemente de la forma en que se lanzó, LOBSHOT comienza creando su copia en el C:\Datos del programa carpeta. Entonces, usando explorer.exe, el malware lanza esta copia, finaliza su proceso original y elimina el archivo original – un truco de evasión de detección bastante común. Después de eso, el malware comienza a proporcionarse persistencia para futuras operaciones, usando la clave Ejecutar en el registro del sistema. Se genera una entrada con un nombre aleatorio que hace referencia a la nueva ubicación del malware. HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun. Permite que el malware se inicie al iniciar sesión este usuario en particular, lo cual no es muy común.. El malware generalmente intenta ser independiente del usuario cuando se trata de ganar persistencia., y trata de usar HKEY_LOCAL_MACHINE colmena de registro.

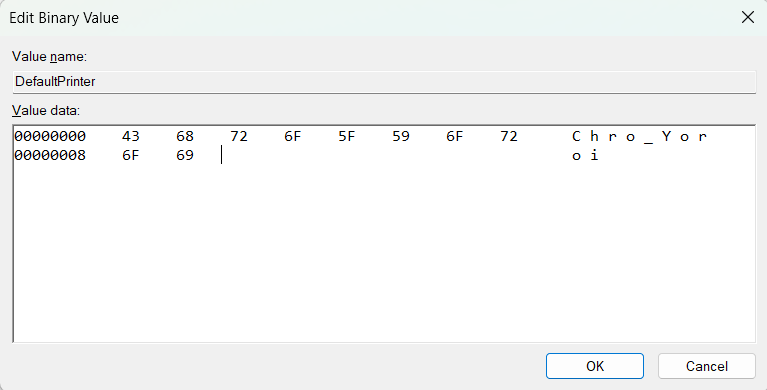

Una acción más que el ladrón hace con el registro es una revisión de SoftwareMicrosoftWindows NTVersión actualDispositivos llave. LOBSHOT utiliza el Impresora predeterminada valor en esta clave como punto de registro agregando la cadena específica (134a1160) a ese valor. Otros programas maliciosos suelen basarse en la huella digital del sistema para saber si se infectó anteriormente., o mutex: para evitar que se inicie la segunda instancia de malware. Es otra inusual, pero decisión efectiva.

Funciones antianálisis

De hecho, Este malware incluye un par de funciones antidetección dentro del flujo de ejecución inicial.. Establecer persistencia a través de una clave de registro inusual es una posible forma de evadir la atención del software antimalware. Sin embargo, no todos prestan atención a las alteraciones registrales y prefieren el análisis comportamental. Para ese caso, LOBSHOT tiene otro par de trucos.

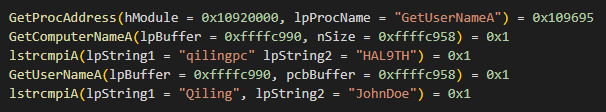

Dado que el malware generalmente apunta a usuarios individuales, era obvio que el software antivirus más frecuente lo que puede encontrar es Microsoft Defender. Con un entorno de prueba específico, es capaz de localizar y eliminar incluso malware complicado. este entorno, sin embargo, tiene un par de propiedades que permiten que el malware descubra su presencia. Una combinación de Nombre de usuario de JohnDoe y nombre del sistema HAL9TH obliga a LOBSHOT a suspender la ejecución. Esta práctica es bastante rara y sólo se encuentra en dos familias de malware muy extendidas: Arkei. y ladrones de vidar.

Otras dos características son bastante comunes., aunque sigue siendo eficaz. Resolución API dinámica supone mas lento, pero flujo de ejecución menos predecible. El malware resuelve los nombres de las llamadas a la API de Windows durante la ejecución en lugar de tenerlas listas para funcionar en el momento de la ejecución.. Esto va acompañado de cifrado de cadenas.: están cifrados XOR con la clave agregada en la compilación del malware. A pesar de ser conocido por los motores anti-malware, Estos trucos no se cuentan como actividad maliciosa., ya que las aplicaciones legítimas también pueden usarlos.

Funcionalidad de ladrón

Como mencioné arriba, LOBSHOT es un malware puramente ladrón de criptomonedas, es decir,. su único objetivo son las credenciales para carteras de criptomonedas.. Se dirige particularmente a las extensiones de billetera disponibles para Firefox., Navegadores Edge y Chrome. El malware comienza a buscar extensiones. (por sus identificaciones) y sus archivos justo después de establecer la persistencia. En general, hay 5 Firefox, 9 Borde y 32 Extensiones de Chrome perseguido por LOBSHOT.

Lista de extensiones atacadas:

Cromo

Yoroi, Monedero Binance, TronLink, Cartera valiente, Cartera ingeniosa, Guardia, MetaMáscara, Igual, Cartera de Matemáticas, Libertad Jaxx, Monedero Coinbase, BitApp, Billetera, La billetera de Ron, wombat, moneda98, Oxígeno, Fantasma, Mi billetera Ether, Estación, Cartera del gremio, PERNO X, Cartera Saturno, Armonía, ALGUNA VEZ, Cartera Pali, Cartera de calidad, Namí, Cartera MultiversX DeFi, Cartera XDEFI, KardiaCartera con cadena.

Firefox

Yoroi, TronLink, MetaMáscara, La billetera de Ron, Fantasma.

Borde

Brillo, La billetera de Ron, Cartera BDLT, Una llave, MetaWallet, Cartera de estación, Cartera de Matemáticas, Yoroi, MetaMáscara

Al encontrar una coincidencia en extensiones, el malware edita lo antes mencionado Impresora predeterminada valor, agregando la cadena que representa la extensión ubicada. Sigue la convención de nomenclatura de “Nombre del navegador_Extensión”. Por ejemplo, si el malware encuentra el complemento MetaMask en Chrome, agregará un Chrome_MetaMáscara cadena al valor.

Antes de comunicarse con el servidor C2, LOBSHOT también recopila información sobre el sistema en el que se ejecuta.. Sólo parecerá digno de mención si recordamos que el malware ofrece capacidades VNC ocultas. La lista de datos recopilados es la siguiente.:

- Versión y edición de Windows.;

- Nombre y nombre de usuario del ordenador host;

- Número de procesos y resultado de la verificación de procesos relacionados con VM;

- ID del proceso de malware y proceso principal del malware;

- GUID de la máquina;

- Resolución de pantalla, DPI y modelo de dispositivo;

- Identificadores de ventanas y objetos de escritorio..

Los dos últimos artículos son bonitos. Útil para enfoques complicados del fraude bancario. En lugar de utilizar credenciales filtradas en sus máquinas, Los piratas informáticos pueden hacer lo mismo utilizando el servicio hVNC.. Sin embargo, Algunos sitios cuentan con sistemas de seguridad que pueden activarse con una resolución de pantalla/DPI/configuración del sistema inusuales.. Los identificadores robados y los datos de visualización permiten a los piratas informáticos falsificar estos parámetros, eludiendo las soluciones de seguridad. Incluso había todo un mercado Darknet que ofrecía esos datos a la venta.. Law enforcement took care of it a principios de abril 2023.

comunicación C2

Después de recopilar información básica sobre el sistema., LOBSHOT inicia una conexión con el servidor C2. La muestra normalmente lleva una única dirección IP e información de puerto., y envía solicitudes POST al servidor cada 5 segundos. El paquete de solicitud inicial solo contiene información codificada sobre la variante exacta del malware..

Entonces, después de tener éxito con la conexión inicial, el malware comienza a enviar al servidor todos los datos que recopiló sobre el sistema. En cambio, puede recibir comandos de apagado, solicitudes de conexiones hVNC y también información sobre las direcciones C2 alternativas. Este último está escrito en el Video valor de SoftwareMicrosoftWindows NTVersión actualDispositivos llave. Ese es otro momento extraño de comunicación., Como los maestros del malware suelen aplicar otras formas de notificar a los bots. sobre la nueva C&direcciones IP C.

Función LOBSHOT hVNC

Obviamente, el principal, La característica distintiva del ladrón LOBSHOT es su capacidad de proporcionar una conexión de computación en red virtual.. De hecho, crea uno oculto – jugando con ciertas llamadas al sistema. Como resultado, el usuario de una PC infectada no tendrá idea de que alguien realiza acciones maliciosas en su sistema, e incluso puede usarlo de manera regular.

El malware crea un escritorio oculto llamando al CrearEscritorioW función. Simultáneamente, asigna este escritorio a malware mediante el uso SetThreadEscritorio. Para hacer que todas las acciones sean imposibles de presenciar bajo el perfil de usuario "principal", agrega malware una nueva instancia de explorer.exe específicamente para el escritorio oculto.

Después de eso, malware LOBSHOT comienza a transmitir la pantalla del escritorio oculto al servidor de comando. Pueden hacer lo que quieran; ahora también reinan sobre esta computadora. Aparte de las acciones manuales, El cliente que utilizan los piratas informáticos para conectarse a la computadora infectada ofrece varias teclas de acceso rápido que pueden facilitar ciertas acciones..

Protección contra el malware ladrón LOBSHOT

Las medidas de protección contra LOBSHOT son Lo mismo que cualquier otro malware ladrón.. Basado en el hecho de que no incluye software de evasión de seguridad que no sea Microsoft, un paso obvio es tener una solución antimalware alternativa.

La solución antimalware es un consejo útil para contrarrestar tanto reactiva como proactiva. Teniendo en cuenta que los desarrolladores de este malware dependen en gran medida de páginas maliciosas en Google Ads, Será bueno tener el monitor de red.. Mientras tanto, puede ser útil para evitar que LOBSHOT se ejecute, si logra llegar a su sistema desapercibido. Seguro, Estas tareas requieren mucho más que un simple "programa antimalware".. Es por eso GridinSoft Anti-Malware puede ser una muy buena opción. Sus sistemas de detección multicomponente le permiten detectar no sólo malware conocido, pero también muestras para principiantes: una opción muy demandada para el panorama de amenazas moderno.