El grupo de ransomware LockBit lanzó LockBit 3.0 malware, Al mismo tiempo, introdujo su propio programa ransomware de recompensas por errores., y también anunció que aceptaría rescates en la criptomoneda Zcash..

Computadora que suena recuerda que BloquearBit apareció en 2019 y desde entonces se ha convertido en una de las amenazas más activas, contabilidad de acerca de 40% de todos los ataques de ransomware en mayo 2022.

Usted también puede estar interesado en: conti vs. BloquearBit 2.0 - a Tendencia Micro Investigación en resumen.

Los periodistas dicen que durante el fin de semana., el grupo lanzó una versión actualizada de su RaaS malware (BloquearBit 3.0), qué piratas informáticos han estado realizando pruebas beta durante los últimos meses. Al mismo tiempo, Se observa que la nueva versión del malware ya ha sido utilizada en ataques..

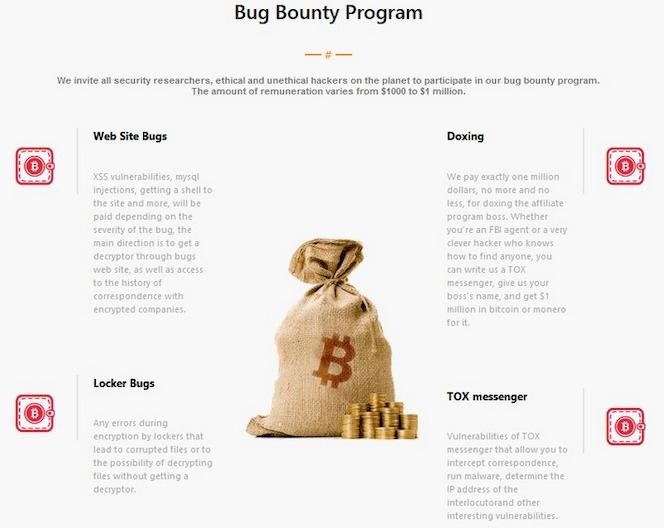

También, junto con el lanzamiento de una nueva versión del ransomware, Los hackers también introdujeron los suyos. recompensa de errores programa.

Es fácil adivinar exactamente cómo pretenden los piratas informáticos utilizar las vulnerabilidades adquiridas de esta manera.. Además, el grupo ofrece recompensas no solo por errores, pero también por “ideas brillantes” para mejorar el trabajo de su ransomware, así como por engañar al director de su propio programa de afiliados. El sitio web de Hackers enumera las siguientes categorías de premios.

- Errores del sitio: XSS vulnerabilidades, inyecciones de MySQL, Los shells y más se cobrarán según la gravedad del error.. El vector principal es obtener un decodificador a través de errores en el sitio., además de obtener acceso al historial de correspondencia con empresas cifradas.

- Errores de casillero: Cualquier error de cifrado que provoque corrupción de archivos o la capacidad de descifrar archivos sin un descifrador.

- Ideas brillantes: Pagamos por las ideas. Por favor escriba cómo podemos mejorar nuestro sitio web y nuestro software., las mejores ideas serán recompensadas. ¿Qué tienen de interesante nuestros competidores que nosotros no tenemos??

- doxing: Pagaremos exactamente un millón de dólares., Nada mas y nada menos, por engañar al jefe afiliado. No importa si eres un agente del FBI o un hacker muy inteligente que sabe cómo encontrar a alguien., puedes escribirnos al TOX messenger, dinos el nombre del jefe y obtén un millón de dólares en Bitcoin o Monero por él.

- Mensajero TOX: vulnerabilidades en el mensajero TOX que permiten interceptar correspondencia, lanzando malware, determinar la dirección IP del interlocutor, y otras vulnerabilidades interesantes.

- red tor: cualquier vulnerabilidad que ayude a obtener la dirección IP del servidor donde está instalado el sitio cebolla, así como obtener acceso root a nuestros servidores y dominios cebolla, seguido de un volcado de base de datos.

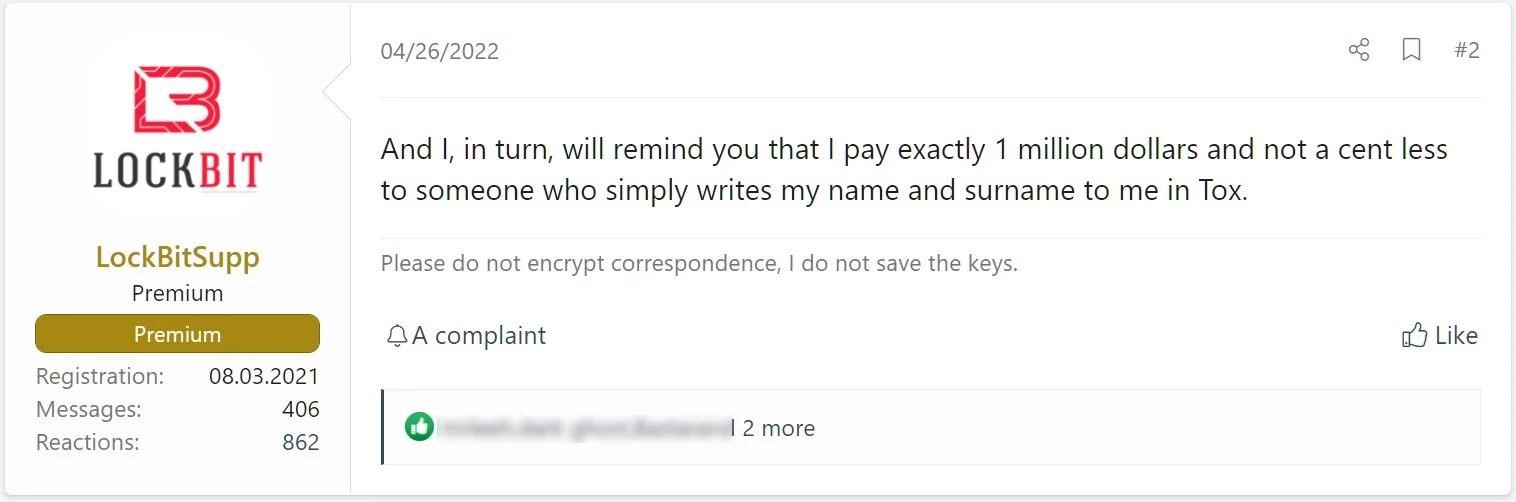

Cabe señalar que la propuesta de dox al director del programa de afiliados de LockBit, conocido bajo el apodo LockBitSupp, como un experimento, no aparece por primera vez. Por ejemplo, en abril de este año, El grupo ofreció un millón de dólares a cualquier persona en el foro de hackers XSS que pudiera reconocer al menos el nombre y apellido de LockBitSupp..

Los periodistas también señalan que ahora en el sitio del grupo de hackers, los visitantes son recibidos con un gif con íconos animados de las criptomonedas Monero y Bitcoin, que fueron previamente aceptados para pagar rescates. Pero ahora el logo de la Zcash criptomoneda, que es conocido por su mayor privacidad, Unete a ellos.

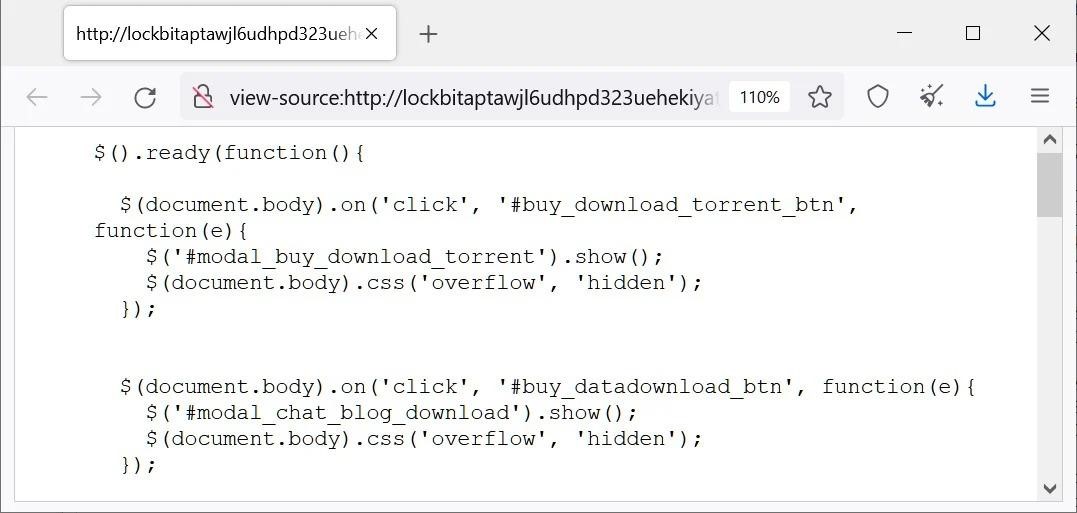

Otra innovación: un nuevo modelo de ransomware que permitirá a los atacantes comprar datos robados durante los ataques de LockBit. Se ha observado que uno de los archivos JavaScript en el sitio de agrupación actualizado contiene un cuadro de diálogo modal que permitirá comprar datos robados.. Aparentemente, los datos se ofrecerán para su compra y descarga a través de un torrent o directamente a través del sitio.

Desde el LockBit 3.0 El sitio web aún no ha publicado los detalles de las víctimas., Aún no está claro cómo funcionará esta innovación y si se habilitará pronto..