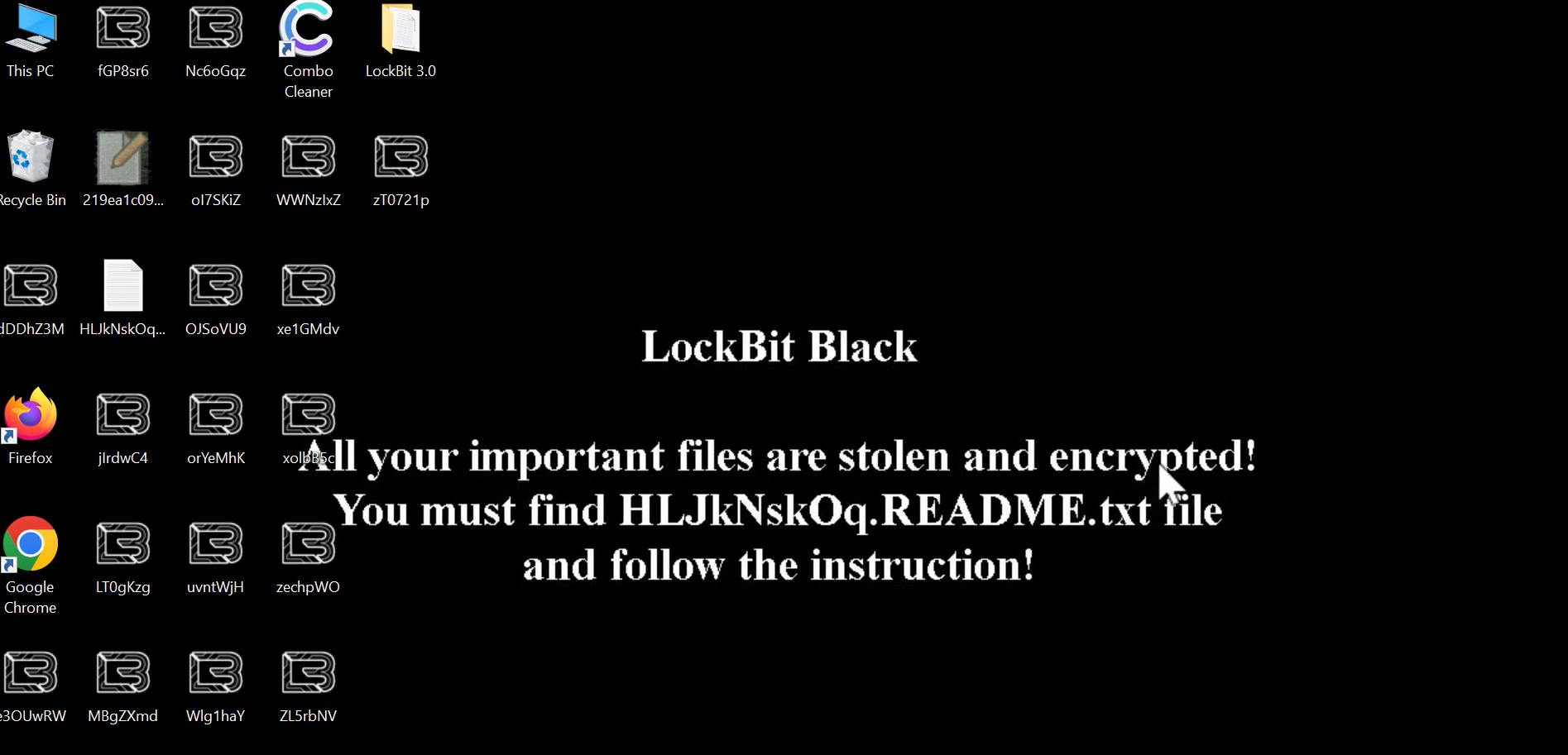

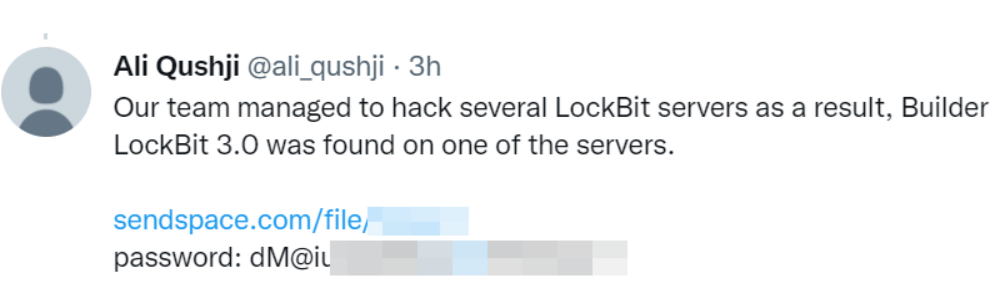

En septiembre 21, 2022, un nuevo usuario de Twitter, Ali Qushji, publicó lo que se supone que es un creador de LockBit Ransomware. Según lo que dice el usuario, esta aplicación es para LockBit 3.0 Secuestro de datos – la última versión del malware utilizado por estos ciberdelincuentes. El usuario exacto pretende ser un hacker anónimo que violó la infraestructura de LockBit.

¿Qué es el ransomware LockBit??

LockBit Ransomware es uno de los más bandas de ransomware exitosas entre los que actúan en 2022. Apareció en 2020, Rápidamente se convirtió en un pez gordo, gracias a su cifrado extremadamente rápido y fiable., y las mismas herramientas rápidas de extracción de datos. En 2022, después de la Conti group shutdown, rápidamente ganó cuota de mercado y se convirtió en líder absoluto. Las estadísticas disponibles muestran que casi 60% de ataques de ransomware a corporaciones en el verano de 2022 fueron iniciados por el grupo LockBit.

También son conocidos como un grupo muy público., ya que están constantemente activos en varios foros., e incluso dar entrevistas a varios blogs.. La narrativa principal que el grupo estaba impulsando era "Lockbit siempre hace lo que promete". Probablemente quisieron decir que después de pagar el rescate(s), la víctima recibirá la clave de descifrado, y sus archivos serán eliminados. Obviamente, DDoS-attacks this group started using También se debe detener la creación del otro estímulo para pagar.. Esta confianza probablemente sea el resultado de un programa de contratación diligente: la administración está definitivamente segura de que los miembros del grupo siguen las reglas..

BloquearBit 3.0 Fuga del constructor

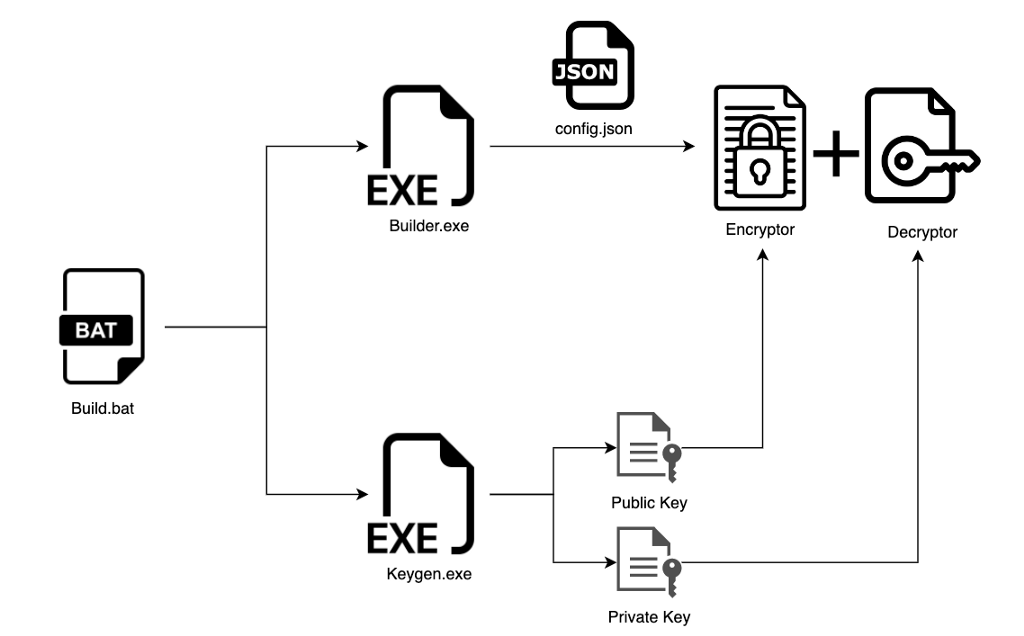

Cada muestra de ransomware implementado por el grupo LockBit es único. Se entrega al sistema de destino después de establecer la conexión que sigue al acceso inicial.. La herramienta especial genera una nueva versión de malware que hace imposible detectarlo con cualquier tipo de análisis de firmas.. También se utiliza para crear las claves de cifrado y descifrado., lo que hace que esta aplicación sea potencialmente valiosa para crear un descifrador unificado.

El miércoles, 21primero de septiembre, 2022, un usuario de Twitter apodado Ali Qushji publicó varios tweets donde compartían el enlace para descargar el constructor y algunos detalles.. En particular, Hubo una afirmación de que este programa se filtró de la infraestructura LockBit después del hackeo exitoso de este último.. No hay evidencia de que haya habido un hackeo real en los servidores LockBit., pero otro tuit (ahora eliminado) de Vx-Underground fue confirmando la violación anterior (a partir de septiembre 10, 2022).

Una persona apodada Protón, quien parece ser un programador que trabaja para el grupo, compartió un constructor con los administradores de la página de Twitter antes mencionada.. Esa versión pertenecía a la última versión de LockBit. 3.0 ransomware y presentó varias correcciones de fallas que estaban presentes anteriormente. Lo que crea aún más confusión es el hecho de que ambas versiones, la compartida por Proton y la de Ali Qushji, son diferentes.. Ambos estan disponibles en GitHub de 3xp0rt.

Que sigue?

La situación es tan confusa como podría serlo. La posibilidad de que se haya violado la infraestructura de LockBit es bastante alta, y si esto resulta ser cierto – El grupo probablemente tendrá algunos problemas serios.. Y no sólo por motivos de seguridad: Los que entraron a los servidores probablemente filtraron todos los datos necesarios para crear un descifrador.. Seguro, el grupo puede activar la otra tecnología, pero llevará tiempo, y tal operación no será muy agradable poco después de cambiar a LockBit 3.0 Secuestro de datos. Es mejor esperar la reacción oficial de una banda de ciberdelincuentes – y solo entonces sacar conclusiones.