Los investigadores de RiskIQ dijeron que el nuevo kit de phishing LogoKit se detectó en más de 700 dominios únicos solo en el último mes y en 300 en la ultima semana.

Peor, esta herramienta permite a los piratas informáticos modificar logotipos y texto en páginas de phishing en tiempo real, Adaptación de sitios para propósitos específicos..

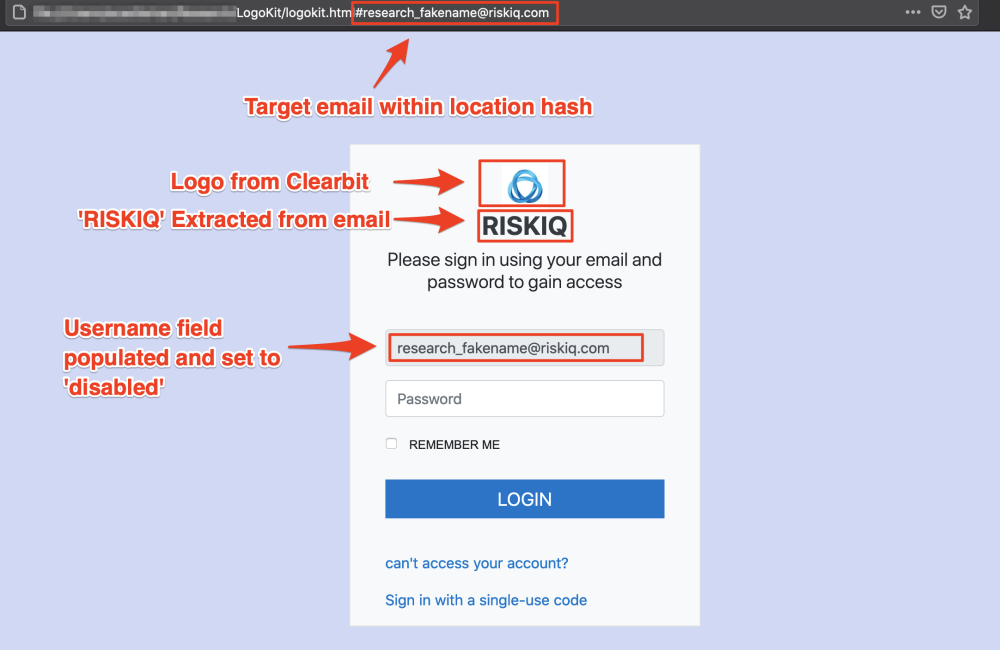

LogoKit se basa en enviar a los usuarios enlaces de phishing que contienen sus direcciones de correo electrónico. LogoKit obtiene el logotipo de la empresa de un servicio de terceros, como Clearbit o la base de datos de favicon de Google cuando la víctima accede a dicha URL.

El malware logra esto a través de un conjunto integrado de funciones de JavaScript que pueden integrarse en cualquier formulario de inicio de sesión estándar o documentos HTML complejos.. Esta es la principal diferencia entre LogoKit y otros kits de phishing, ya que la mayoría requiere plantillas con precisión de píxeles que imiten las páginas de autenticación específicas de la empresa.

Los analistas señalan que la modularidad permite a los operadores de LogoKit organizar ataques a cualquier empresa, dedicando un mínimo de tiempo y esfuerzo. Por ejemplo, durante el último mes, LogoKit ha creado páginas de inicio de sesión falsas que imitan varios servicios, desde portales de inicio de sesión habituales hasta páginas de inicio de sesión falsas de SharePoint, Nube de documentos de Adobe, OneDrive, Oficina 365, y varios intercambios de criptomonedas.

Peor aún, porque LogoKit es solo una colección de archivos JavaScript, sus recursos pueden incluso alojarse en Firebase, GitHub, nube de oráculo, etc.. La mayoría de ellos están incluidos en la lista blanca de entornos corporativos y pueden parecer inofensivos para las soluciones de seguridad y los usuarios..

Déjame recordarte que Los ciberdelincuentes empezaron a utilizar los servicios de Google con más frecuencia en campañas de phishing

.