Investigadores de seguridad han descubierto un nuevo malware dirigido a servidores Microsoft SQL. La puerta trasera se llama Maggie., ya ha infectado cientos de máquinas en todo el mundo. La mayor distribución de malware se observa en Corea del Sur, India, Vietnam, Porcelana, Rusia, Tailandia, Alemania y Estados Unidos.

Déjame recordarte que también escribimos eso. Fargo El ransomware apunta a personas vulnerables Servidores Microsoft SQL, y también eso Épsilon Rojo ransomware amenaza los servidores de Microsoft Exchange.

DCSO CyTec informe de expertos que el malware está disfrazado de DLL de procedimiento almacenado extendido (sqlmaggieAntiVirus_64.dll) firmado digitalmente por DEEPSoft Co. Limitado, que parece tener su sede en Corea del Sur.

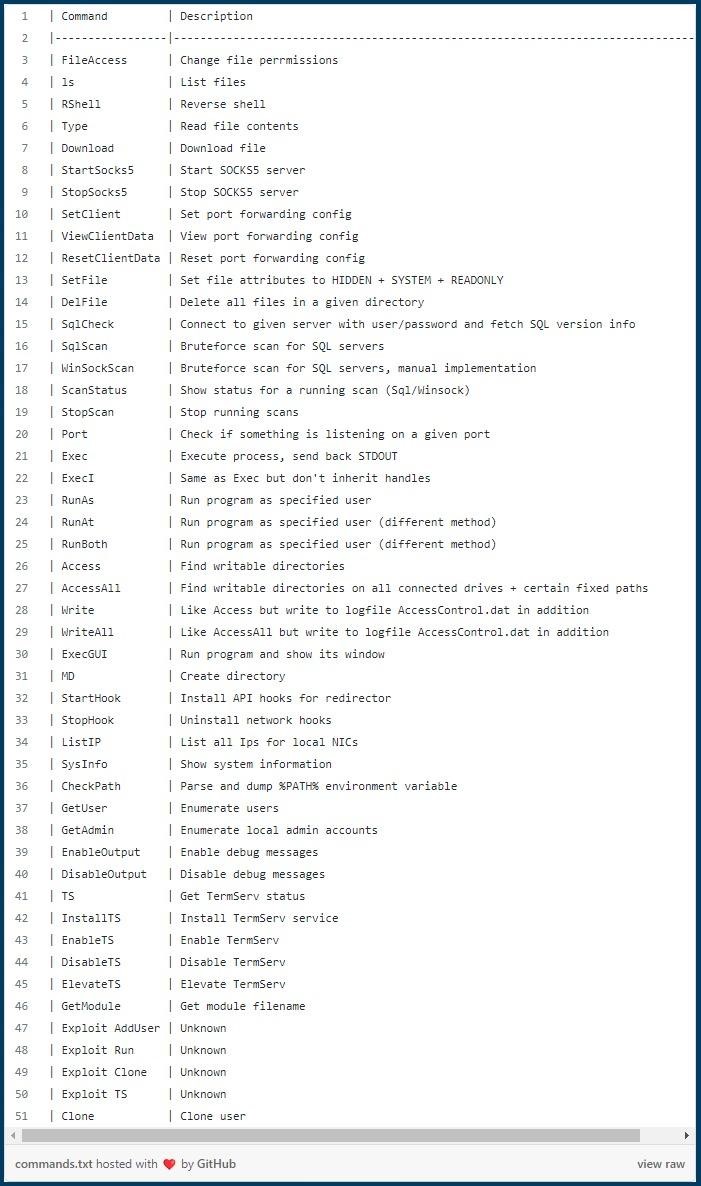

Maggie se controla mediante consultas SQL que le indican que ejecute ciertos comandos o interactúe con archivos. El malware también es capaz de forzar las credenciales de administrador para penetrar otros servidores Microsoft SQL..

Los archivos de procedimiento almacenado extendido amplían la funcionalidad de las consultas SQL mediante el uso de una API que acepta argumentos de usuarios remotos y responde con datos no estructurados.. Como resultado, la lista de comandos admitidos por la puerta trasera parece bastante impresionante.

Así que, Maggie puede solicitar información del sistema., ejecutar programas, interactuar con archivos y carpetas, habilitar servicios de escritorio remoto (TérminoServicio), empezar un CALCETINES5 servidor proxy, y configurar el reenvío de puertos.

Los investigadores señalan que la lista de comandos también contiene cuatro «Explotar» comandos, lo que significa que los atacantes pueden confiar en la explotación de vulnerabilidades conocidas para realizar ciertas acciones, como agregar un nuevo usuario. Desgraciadamente, no pudimos estudiar estas hazañas, ya que parecen depender de una DLL adicional y no se envían con Maggie.

El SqlScan y WinSockScan Los comandos son responsables de la fuerza bruta de las contraseñas de administrador., que se ejecutan después de definir un archivo con una lista de contraseñas y el número de subprocesos. Si tiene éxito, aparece un nuevo usuario codificado en el servidor.

Los investigadores’ El informe también señala que el malware tiene una función de redireccionamiento TCP simple que ayuda a los atacantes a conectarse a cualquier dirección IP disponible para el servidor MS-SQL infectado..

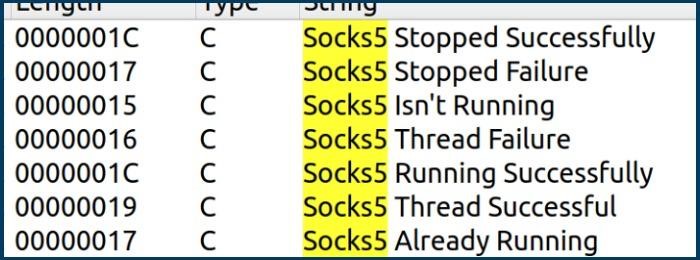

Además, la puerta trasera tiene la funcionalidad de proxy SOCKS5 que se puede utilizar para enrutar todos los paquetes de red a través del proxy., hacer que la amenaza sea aún más invisible si es necesario.

Actualmente, No está claro exactamente cómo los piratas informáticos utilizan a Maggie después de la infección., ¿Cómo se introduce el malware en los servidores?, y quién está detrás de estos ataques.