Computadora que suena descubierto que un exploit que utiliza el búfer de memoria de las GPU AMD y Nvidia para almacenar malware y ejecutarlo, apareció a la venta en un foro de hackers.

En general, Este método no es nuevo y ya se han publicado anteriormente exploits PoC similares., pero todos estos proyectos se implementaron como parte de una investigación académica, o permaneció incompleto y sin procesar.

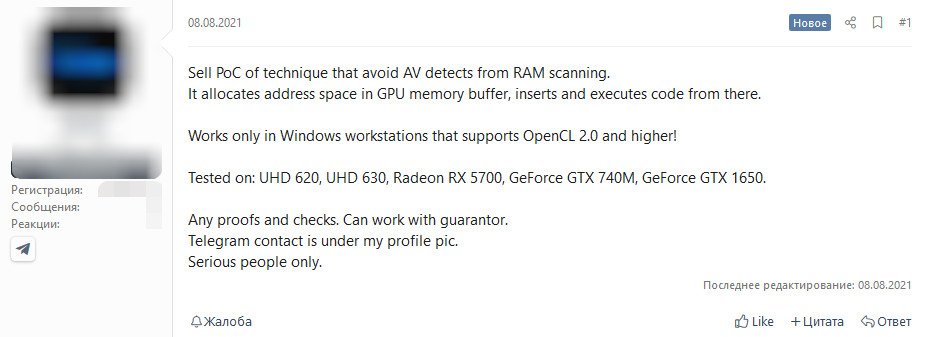

El vendedor del exploit escribe que su herramienta protege con éxito el código malicioso de las soluciones de seguridad que escanean la RAM del sistema.. Hasta ahora, solo funciona en sistemas Windows que soportan OpenCL 2.0 y por encima. El autor del exploit asegura que su solución ha sido probada y funciona correctamente en Intel (HD 620/630), Radeón (RX 5700) y GeForce (GTX 740M, GTX 1650) tarjetas de video.

El anuncio apareció en el foro de piratería en agosto. 8 este año, y unas dos semanas después, en Agosto 25, el vendedor anunció que había vendido su PoC, pero no reveló ningún detalle sobre el acuerdo..

Los investigadores de VX-Underground tuitean que el código malicioso vendido efectivamente funciona y permite que la GPU ejecute binarios.

Prometieron demostrar esta técnica de ataque pronto..

Los periodistas de Bleeping Computer recuerdan que ya se ha creado malware para GPU, refiriéndose al Rootkit JellyFish y el Registrador de teclas demonio. Estos proyectos fueron publicados en mayo. 2015 y todavía son de dominio público. La base de tales ataques fue puesto en 2013 por investigadores del Instituto de Ciencias de la Computación, FORTH y la Universidad de Columbia en Nueva York. Demostraron que el trabajo de un keylogger se puede confiar a las GPU y que estas guardarán en su memoria las pulsaciones interceptadas.

El vendedor de la nueva herramienta afirma que su desarrollo no tiene nada que ver con JellyFish y dice que su método es diferente al presentado en 2015, ya que no depende de mapear el código nuevamente al espacio del usuario.

Permítanme recordarles que dije que el Los desarrolladores de GitHub revisan la política de publicación de exploits debido al escándalo.