Los investigadores detectaron cuentas de empresas falsas en GitHub vinculado a una empresa de ciberseguridad engañosa. Estas cuentas promueven repositorios dañinos en el servicio de alojamiento de códigos.. Según los expertos, todos los repositorios reclaman una prueba de concepto (prueba de concepto) exploit para supuestas vulnerabilidades de día cero en discordia, Google Chrome, y Microsoft Exchange. Aunque de hecho, ese fue otro ejemplo más de malware en GitHub.

¿Qué es GitHub??

GitHub es una plataforma masiva para alojar código. Investigadores de todo el mundo lo utilizan para compartir exploits PoC con el comunidad de seguridad de la información. Esto ayuda a otros a probar parches y determinar la escala y el impacto de los errores.. El año pasado, Había 10 millones de ocurrencias de secrets being exposed on GitHub, a 67% aumento respecto al año anterior.

Empresa de seguridad falsa difunde malware en GitHub

Un equipo de VulnCheck Los expertos siguen de cerca una gran cantidad de repositorios de GitHub como parte de una oferta de Exploit Intelligence. Durante un control de rutina a principios de mayo, Los investigadores descubrieron un repositorio malicioso en GitHub que decía ser Signal 0-day. Luego fue eliminado. El día siguiente, un repositorio casi idéntico fue descubierto bajo una cuenta diferente, esta vez afirmando ser WhatsApp Zero Day. Pero, también, was deleted by the GitHub team. Este proceso continuó durante un mes..

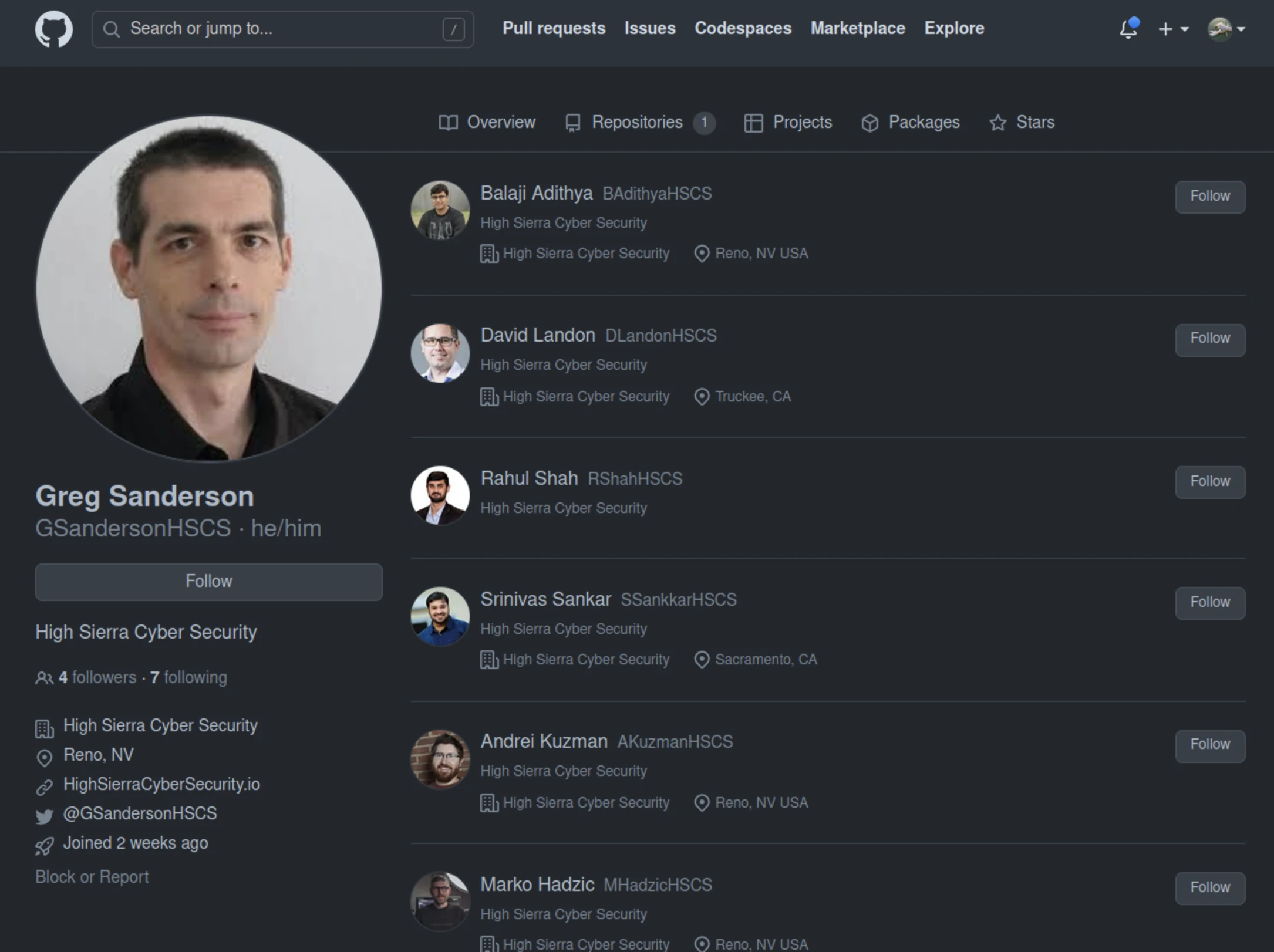

Después de eso, los atacantes creó toda una red de cuentas, incluyendo media docena de cuentas de GitHub y varias cuentas de Twitter relacionadas. Estas cuentas pretenden ser parte de una empresa de seguridad extinta llamada High Sierra Cyber Security. A continuación se muestra un ejemplo de una de esas cuentas.:

Según ingenieros técnicos., Los actores de amenazas ahora usan repositorios de código. engañar a desarrolladores desprevenidos para que hagan su trabajo por ellos. Estos actores se han centrado en tácticas de ingeniería social para hacer que el propietario del repositorio parezca legítimo, pero su malware en Github es bastante fácil de identificar. Ya que hay mucho margen de mejora, Estos ataques pueden volverse mucho más efectivos..

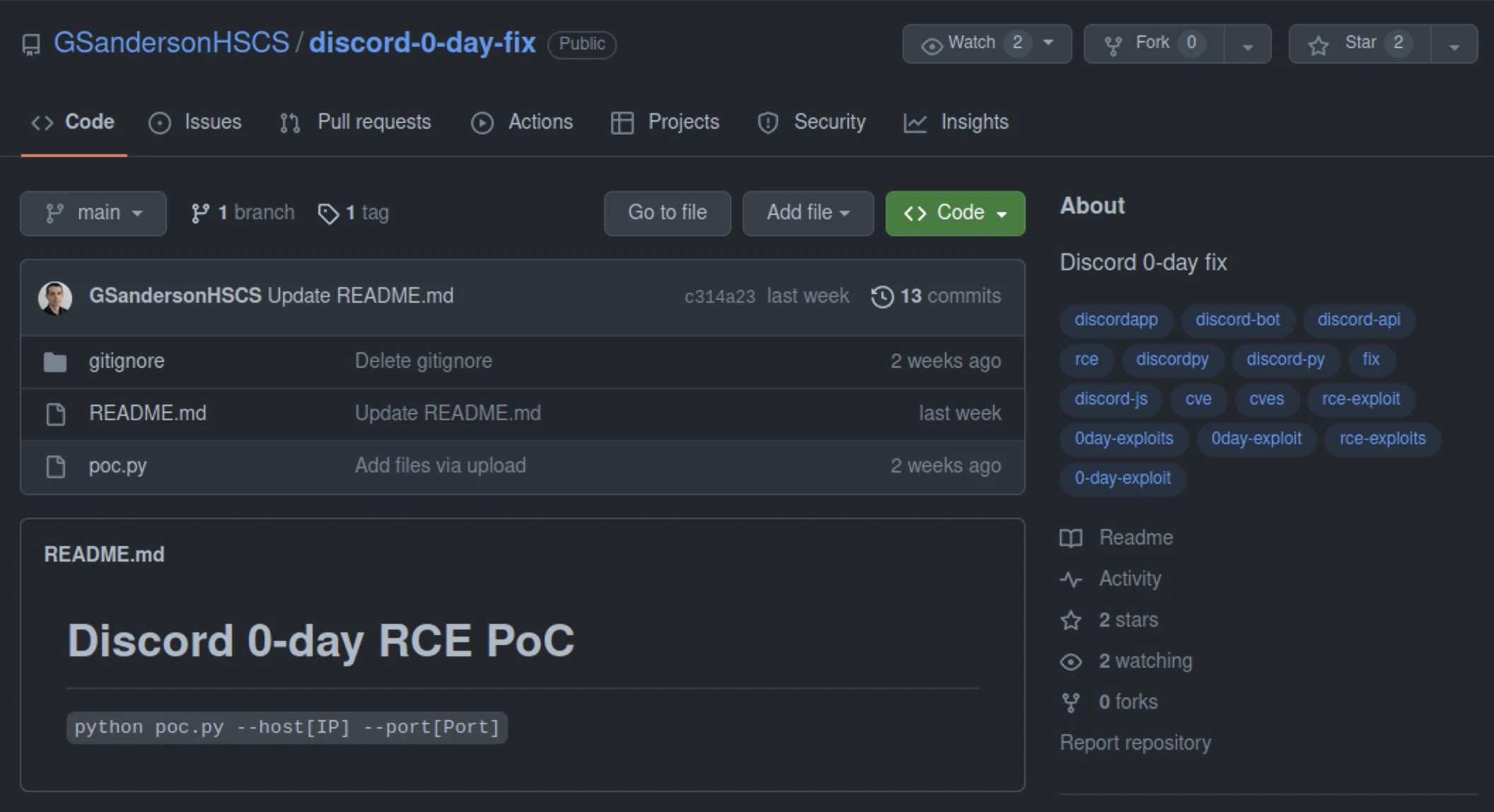

Todos los repositorios tienen una estructura sencilla que se muestra en la imagen a continuación.. Además, ellos usan el «caliente» Etiquetado CVE para atraer a víctimas potenciales.

Cómo funciona?

El código en poc.py descarga un binario dañino y lo ejecuta. El script de Python descargará una carga útil particular según el sistema operativo del objetivo.. Esta discordia «0-día» exploit utiliza el código mencionado anteriormente para llevar a cabo estas tareas.

Después, poc.py obtiene uno de los dos archivos zip de GitHub: cveslinux.zip o cveswindows.zip. El programa descomprime el archivo., lo guarda en el disco de la computadora, y luego lo ejecuta. Sin embargo, el binario de Windows tiene un high detection rate on VirusTotal (43/71). A diferencia de, el binario de Linux tiene una tasa de detección más baja (3/62) pero contiene algunas cadenas que sugieren su propósito.

Conclusiones:

Un atacante ha puesto mucho esfuerzo en creando identidades falsas para difundir malware obvio en GitHub. Es posible que hayan tenido éxito., pero como siguen usando este método, deben pensar que funcionará. Hay que aclarar si se trata de un individuo con demasiado tiempo libre o de una campaña más avanzada como la descubierta. por Google TAG en enero 2021.

A pesar de todo, Los investigadores de seguridad deben ser conscientes de que son objetivos atractivos para los ciberdelincuentes y debe tener cuidado al descargar código de GitHub. Examina constantemente el código que estás a punto de ejecutar y evita utilizar cualquier cosa que no entiendas.. Utilice máquinas virtuales o dedicadas en las que no risk losing your data. Allá, las precauciones nunca son excesivas, especialmente considerando la gravedad del malware en GitHub.

Es posible que su seguridad se haya visto comprometida si ha interactuado con alguna de las cuentas enumeradas: