Los investigadores de Securonix han notado una interesante campaña de malware que distribuye un malware llamado GO#WEBBFUSCATOR escrito en Go.. Los piratas informáticos utilizan correos electrónicos de phishing, documentos maliciosos, e imágenes del telescopio James Webb para difundirlo.

Déjame recordarte que también hablamos de eso. MyKingz usos de botnets Taylor Swift foto para infectar máquinas objetivo, y también eso Los piratas informáticos se esconden carromago skimmers en botones de redes sociales.

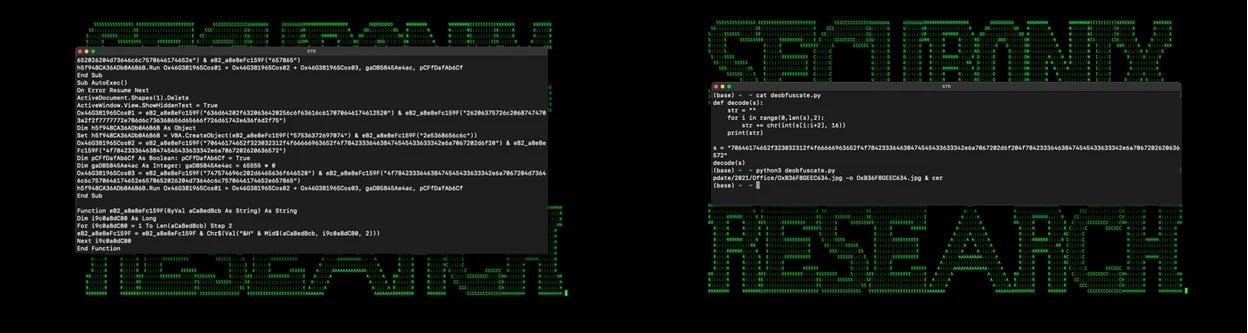

Típicamente, La infección comienza con un correo electrónico de phishing con un documento malicioso. Geos-Tarifas.docx adjunto, que descarga un archivo de plantilla. Este archivo, a su vez, contiene una macro VBS ofuscada que se ejecuta automáticamente si las macros están habilitadas en Office.

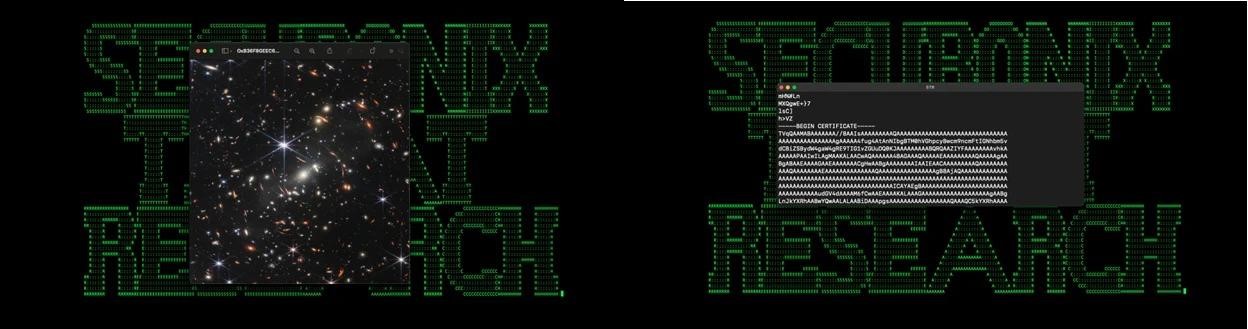

Entonces, una imagen en formato JPG (BueyB36F8GEEC634.jpg) se descarga desde un recurso remoto controlado por los atacantes (formato de esquema xml[.]com). La imagen se decodifica en un archivo ejecutable. (msdllupdate.exe) usando certutil.exe, después de lo cual se inicia el archivo.

Curiosamente, si simplemente abres este .JPG malicioso, puedes ver el cúmulo de galaxias SMACS 0723, tomado por el James Webb Telescopio y publicado por la NASA en julio. 2022. Si abre el archivo en un editor de texto, puedes encontrar contenido adicional, es decir, la carga útil cifrada con Base64, que eventualmente se convierte en un archivo ejecutable malicioso.

El análisis dinámico del malware mostró que el archivo ejecutable proporciona al malware una presencia estable en el sistema al copiarse a sí mismo en «%%localappdata%%\microsoft\vault\» y crear una nueva clave de registro. Una vez lanzado, el malware establece una conexión DNS con el servidor de comando y control y le envía solicitudes cifradas.

El servidor de comando y control puede responder al malware estableciendo intervalos de tiempo entre solicitudes de conexión., cambiando el tiempo de espera de nslookup, o enviar comandos para ejecutar usando cmd.exe. De este modo, seguridad Los expertos observaron cómo los atacantes ejecutaban comandos de enumeración arbitrarios en los sistemas de prueba., eso es, llevaron a cabo un reconocimiento inicial en las máquinas infectadas.

Los investigadores señalan que los dominios utilizados en esta campaña fueron registrados recientemente, el más antiguo de los cuales está fechado en mayo 29, 2022.