Trend Micro informa que el entorno de desarrollo en la nube GitHub Codespaces, Disponible para uso público desde noviembre. 2022, se puede utilizar para almacenar y distribuir malware, así como scripts maliciosos.

Déjame recordarte que también hablamos de Eludir a los piratas informáticos CAPTCHA en GitHub para automatizar la creación de cuentas, y también eso Hackers comprometidos Flojo repositorios privados de GitHub.

Y también, los medios informaron que Muchos repositorios de GitHub se clonan y distribuyen malware.

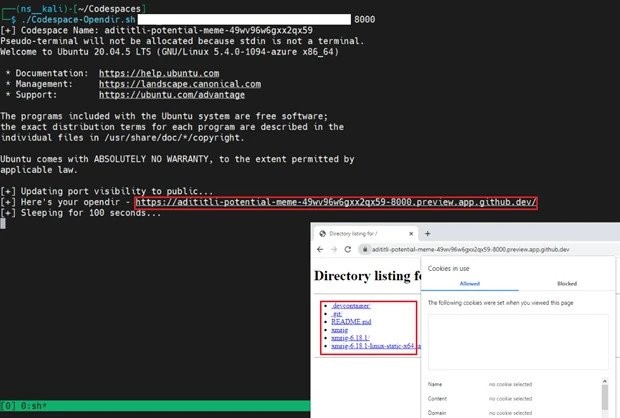

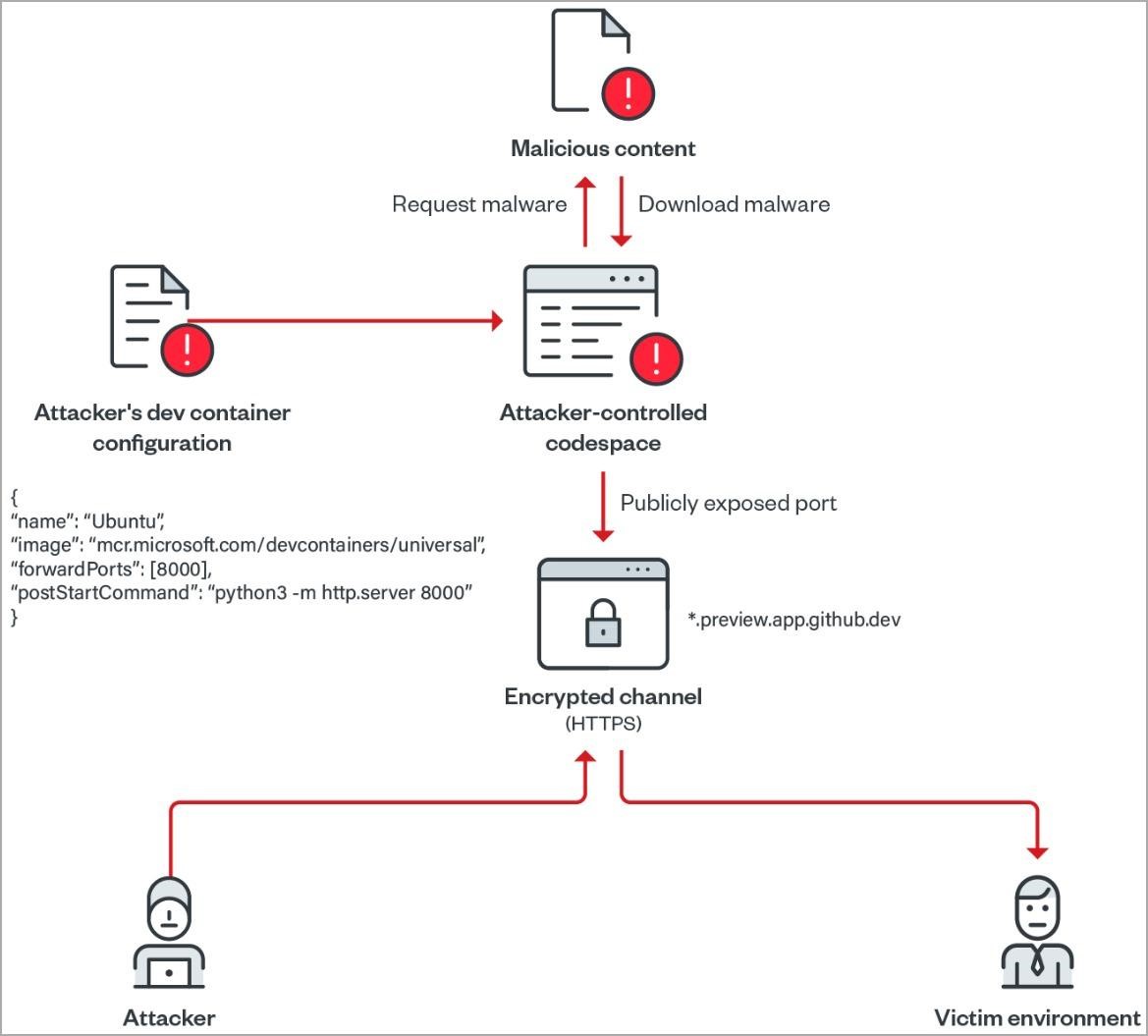

en su informe, los investigadores demuestran qué fácil es configurar GitHub Espacios de código actuar como un servidor web para distribuir contenido malicioso evitando la detección ya que el tráfico se origina desde Microsoft servidores.

El hecho es que GitHub Codespaces permite a los desarrolladores compartir puertos reenviados desde una máquina virtual tanto de forma privada como pública con el fin de colaborar en tiempo real..

Al reenviar puertos en una máquina virtual, Codespaces generará una URL para acceder a la aplicación que se ejecuta en ese puerto, que se puede configurar como privado o público. El acceso a la URL del puerto privado requerirá autenticación en forma de token o cookies. Sin embargo, el puerto público estará disponible para cualquier persona sin autenticación si conoce la URL.

Tendencia Micro Los analistas escriben que los atacantes pueden usar fácilmente esta funcionalidad para colocar contenido malicioso en la plataforma.. Por ejemplo, un atacante puede ejecutar un servidor web Python simple, cargar scripts maliciosos o malware en su Codespace, abrir un puerto de servidor web en una máquina virtual y hacerlo público.

La URL generada se puede usar para acceder a archivos alojados que podrían usarse en campañas de phishing o convertirse en ejecutables maliciosos descargados por otro malware.. Así es como los atacantes suelen abusar de otros servicios conocidos, incluido Nube de Google, AmazonAWS, y Microsoft Azure.

También, Los analistas de Trend Micro escriben que un atacante puede crear un script simple para crear un Codespace con un puerto público y usarlo para alojar contenido malicioso., y configúrelo para que se autoborre automáticamente después de que se haya accedido a la URL.

Hasta ahora, no se han encontrado casos de abuso de GitHub Codespaces de esta manera, pero los analistas confían en que es poco probable que los atacantes pierdan esta oportunidad.