Los foros de la web oscura son conocidos por ser un centro de actividad cibercriminal, incluyendo un sistema de subasta. Aquí, Los malos actores pueden intercambiar consejos sobre piratería, compartir muestras de malware, y demostrar cómo explotar las vulnerabilidades. Para aquellos que desarrollan malware, Plataformas de comunicación en la red oscura, específicamente foros, se convirtió en un plataforma de marketing perfecta. Los desarrolladores de software cuestionable o de doble propósito también aprecian un lugar libre de leyes. Aquí, he elegido 6 muestras de malware que se promocionan activamente en Darknet.

Ladrón de extractores malvados

Los desarrolladores de EvilExtractor lo presentan como una herramienta legítima basada en suscripción. Sin embargo, Los investigadores han descubierto que ha sido anunciado a actores de amenazas en múltiples foros de piratería desde 2022. Los atacantes lo utilizan para robar información confidencial., particularmente data from web browsers. Kodex lo creó y se ha actualizado periódicamente desde su lanzamiento en octubre. 2022.

La mayoría de las infecciones ocurrió debido a una campaña de phishing. Allí los atacantes enviaron solicitudes de confirmación de cuenta con un archivo adjunto ejecutable comprimido parecido a un archivo PDF o Dropbox legítimo. Fortinet descubrió varios ataques de este tipo. Cuando el objetivo abre el archivo, se ejecuta un archivo PyInstaller, que inicia un cargador .NET que además inicia un ejecutable EvilExtractor utilizando un script PowerShell codificado en base64. Para evitar la detección, el El malware comprueba la hora del sistema y el nombre de host. en el lanzamiento para determinar si se está ejecutando en un entorno virtual. Si esto es, el malware saldrá.

Programa de afiliados de Trigona

Uno de los foros de Darknet ofrece un programa de afiliados Trigona. El ransomware Trigona fue detectado inicialmente en octubre 2022 y ha ganado notoriedad por exigir exclusivamente pagos de rescate en criptomoneda Monero. En el poco tiempo que lleva activo., Este grupo ha victimizado a personas en todo el mundo..

Trigona es un grupo que hackea a las víctimas’ dispositivos y cifra todos sus archivos, excepto aquellos en carpetas específicas como los archivos de programa y los directorios de Windows. Además, ellos robar documentos confidenciales y agregarlos a su sitio de filtración en la web oscura antes de cifrarlos. Este programa proporciona ransomware como servicio (RaaS) y tiene varias capacidades:

- El panel de administración de la red Tor viene equipado con cifrado de extremo a extremo para todos los datos..

- Almacenamiento de bases de datos filtradas en la nube.

- Construcción multiplataforma con cifrado criptográficamente avanzado.

- Capacidades DDoS.

- Servicios de llamadas para países de todo el mundo.

Bóveda de sombras: ladrón de MacOS

Un malware llamado RedLine Stealer es se vende en foros clandestinos. Está diseñado específicamente para usuarios de MacOS.. Un software dañino conocido como malware está diseñado para extraer información sensible desde navegadores de internet, como detalles de inicio de sesión guardados, datos de autocompletar, e información de la tarjeta de crédito. Una vez instalado en una computadora, se hace un inventario del sistema, recopilar detalles como el nombre de usuario, datos de localización, Configuración de hardware, e información sobre el software de seguridad instalado. Las últimas versiones de RedLine incluso puede robar criptomonedas. Este malware se dirige a clientes FTP y de mensajería instantánea y puede cargar y descargar archivos., ejecutar comandos, y enviar información periódicamente sobre la computadora infectada.

- Éste software has a keylogging function que registra las pulsaciones de teclas y crea varias copias de los datos robados. Estas copias se guardan en varias ubicaciones para que la información aún se pueda recuperar incluso si se elimina..

- El el extractor puede capturar datos de Metamask, éxodo, Coinomi, binance, Coinbase, marciano, Atómico, Fantasma, Confianza, Enlace Tron, Kepler, etc..

- Este software se puede instalar utilizando formatos de archivo PKG o DMG.

- El proceso de extracción de datos de dispositivos Apple.’ La base de datos del llavero está cifrada., haciendolo Difícil detectar la cantidad de información robada. y evitar ser atrapado.

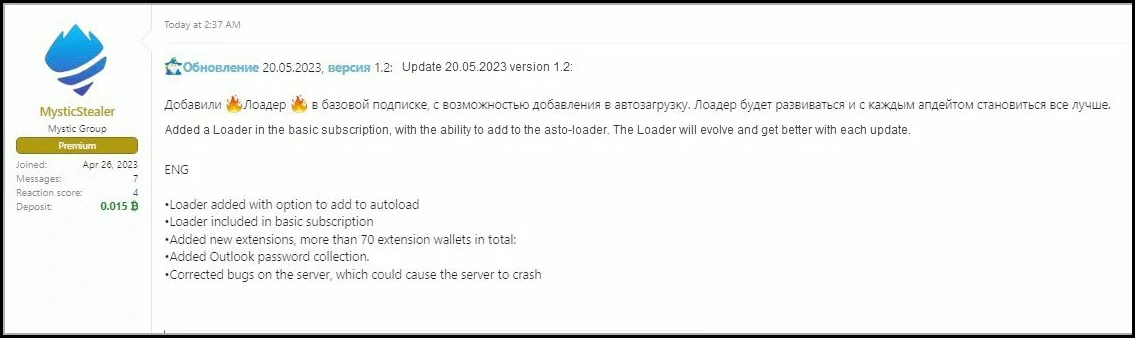

El ascenso de Mystic Stealer

Una nueva versión de Mystic Stealer, versión 1.0, fue lanzado a finales de abril 2023, pero una versión actualizada, 1.2, se lanzó rápidamente en mayo, indicando que el proyecto se está desarrollando activamente. El El vendedor está anunciando el malware. en varios foros de piratería, como por ejemplo WWH-Club, BHF, y XSS, y está disponible para alquiler a interesados..

místico es capaz de robar credenciales de inicio de sesión desde casi 40 diferentes navegadores web, como cromo, Borde, Firefox, y ópera (pero no Safari), así como más 70 extensiones del navegador, incluyendo Coinbase Wallet, Dashlane, y último pase.

- El Mystic Stealer es capaz de operar en diferentes versiones de Windows, desde XP hasta 11, y es compatible con arquitecturas de sistema operativo de 32 y 64 bits.

- Funciona en la memoria de una computadora para evitar la detección del software antivirus.

- La comunicación C2 se cifra mediante un protocolo binario único sobre TCP.. También, cualquier Los datos robados se envían directamente al servidor. sin ser almacenado en el disco.

- místico realiza múltiples controles antivirtualización, incluido el examen de la información de CPUID para confirmar que no se está ejecutando en un entorno aislado.

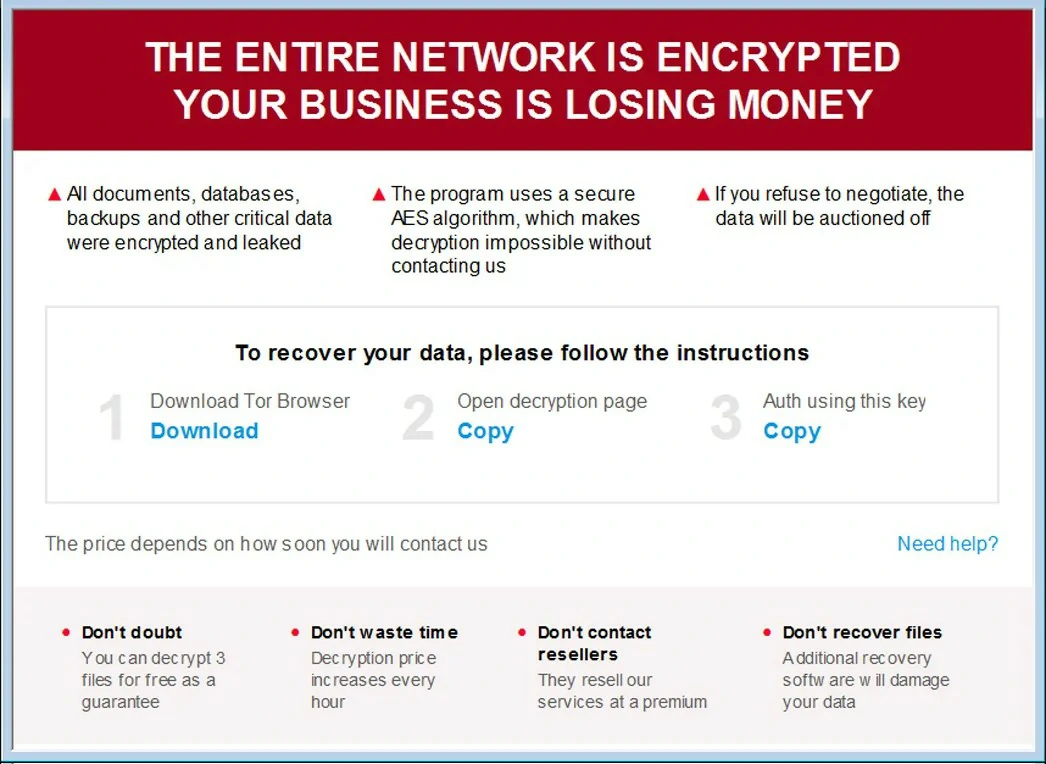

Akira ransomware

en marzo de 2023, los ciberdelincuentes comenzaron using a new ransomware llamado akira. Este ransomware cifra datos y cambia los nombres de archivos de todos los archivos afectados añadiendo la extensión «.akira». También crea una nota de rescate llamada «akira_readme.txt». La carta afirma que la infraestructura interna de la empresa ha sido cerrada total o parcialmente y que todas las copias de seguridad han sido eliminadas.

Los atacantes también afirman que obtuvo datos corporativos importantes antes del cifrado. La nota de rescate ofrece un proceso de negociación con exigencias razonables y promete no arruinar económicamente a la empresa.. Incluye instrucciones para acceder a una sala de chat. through a Tor browser y un código de inicio de sesión. Los atacantes destacan que cuanto más rápido responda la empresa, menos daño se causará. Akira tiene publicó información sobre cuatro personas en su data leak website. La cantidad de datos filtrados varía de 5.9 GB para que una empresa 259 GB para otro.

Ladrón LummaC2

En diciembre 2022, LummaC2 se presentó en foros de ciberdelincuencia. Desde entonces, Se ha desarrollado continuamente y se ha convertido en un producto muy avanzado pero a un precio razonable. malware que roba información. Este malware, disponible como servicio, esta alrededor 150-200 KB de tamaño y es diseñado para extraer datos de varios navegadores, como cromo, Cromo, Mozilla Firefox, Borde de Microsoft, y valiente. Su objetivo principal es el último sistema operativo Windows., de 7 a 11.

Se han realizado actualizaciones recientes a LummaC2 que implican mejorar su seguridad rediseñando los módulos utilizados para crear compilaciones dañinas y recibir registros robados. Además, un nuevo módulo con un balanceador de carga ya agregado. Los desarrolladores también han anunciado su MaaS en un conocido foro en ruso que los operadores de RaaS utilizan con frecuencia para promover sus programas de afiliados y asociaciones.

Así que lo que?

Los sitios de foros Darknet brindan el anonimato de sus miembros, permitiéndoles compartir libremente sus ideas, pensamientos, y experiencia. Como resultado, Estas comunidades en línea son valiosas fuentes de inteligencia para los profesionales de la ciberseguridad. El impacto de la web oscura en las empresas de diversos sectores pone de relieve la necesidad de una comprensión profunda de las amenazas cibernéticas y estrategias defensivas efectivas.

Para proteger su organización de los peligros de la web oscura y estar un paso por delante de los ciberdelincuentes, es esencial adoptar un enfoque proactivo. Expertos en ciberseguridad monitorean al actor de amenazas comunidades en la web clara y oscura, canales ilícitos de Telegram, y otros mensajeros.

La policía cerró recientemente los foros muy populares de Darknet. Como resultado, La comunidad Darknet tiene curiosidad por ver qué foros ocuparán su lugar.. Los Foros Populares proporcionaron una ventanilla única para una gran cantidad de datos., con publicaciones examinadas, y los usuarios lo consideraron un intermediario confiable para las transacciones de proveedores. Sin embargo, la creciente popularidad de Canales de Telegram centrados en filtraciones y sitios indica una tendencia hacia la descentralización. Esta tendencia pone de relieve que Pequeños grupos e individuos venden datos filtrados., no solo grupos de ransomware. Por lo tanto, las personas tienen opciones más descentralizadas para comprar, vender, y descargar datos filtrados.