El mundo del Malware evoluciona constantemente, y sería imprudente ignorar a los recién llegados y su potencial. Meduza Stealer parece ser una variante de ladrón bastante potente con sus características únicas y su modelo de marketing.. Además, Este malware puede considerarse el primero de una nueva generación de malware. uno que rompe las viejas reglas de filtrado de geolocalización.

¿Qué es Meduza Stealer??

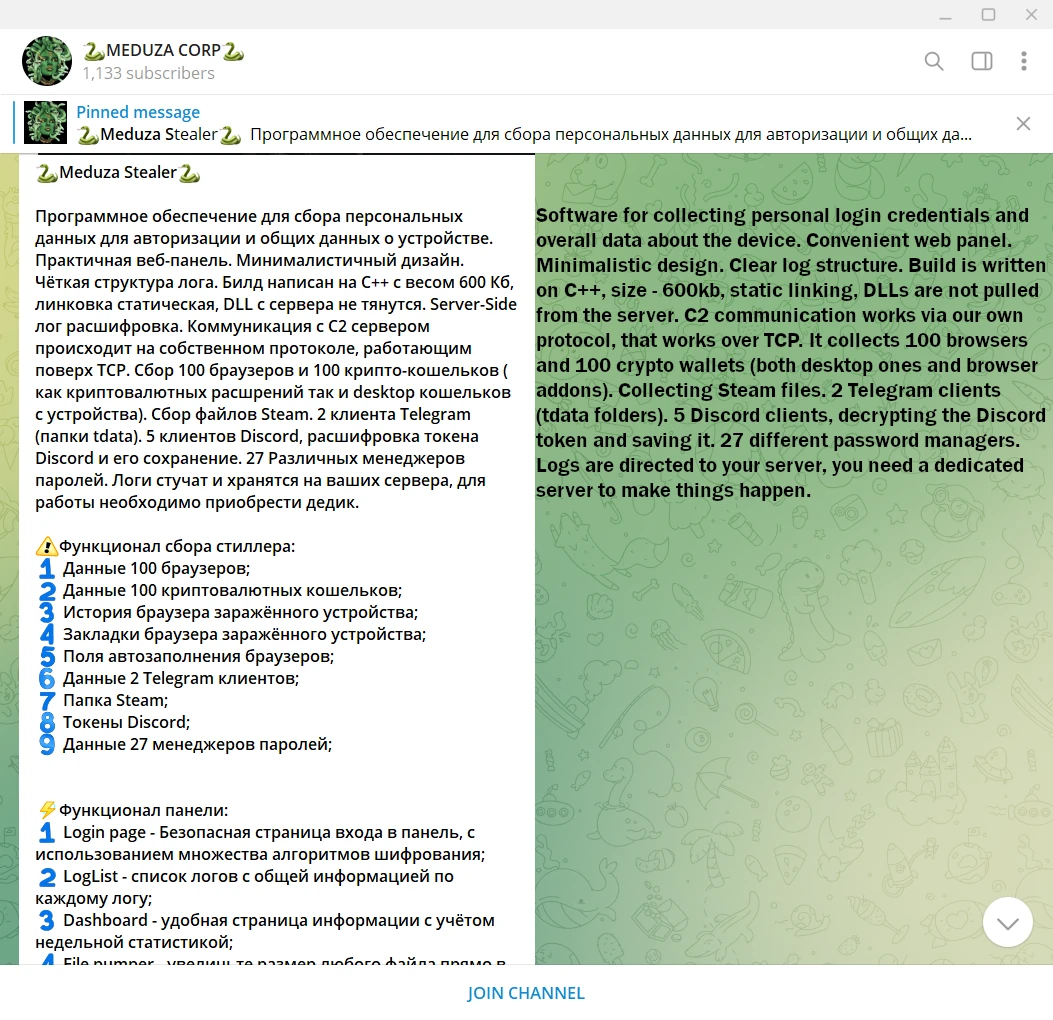

Meduza es un ladrón de información que lo abarca todo, que es algo similar a la vieja guardia de un vistazo. Sin embargo, cosas bien conocidas como línea roja o Ladrones de mapaches obtuvo la capacidad de robar información de criptomonedas solo con actualizaciones adicionales. Medusa, por otro lado, puedo hacer esto de inmediato, con la capacidad de eludir medidas de protección más complicadas de aplicaciones criptográficas. Además, incluye una lista mucho más grande de billeteras y navegadores de los que puede extraer datos que cualquiera de los ladrones mencionados.

La característica distintiva de Meduza Stealer es la forma en que oculta sus muestras.. En lugar del embalaje habitual, Los piratas informáticos utilizan la ofuscación y la recompilación del código., lo que les permite eludir incluso los motores antimalware más robustos. Pozo, estos enfoques no suenan como algo fenomenal, pero cuando se aplican juntos, y de una manera inusual, las cosas pueden volverse mucho menos predecibles y detectables.

Aunque, Esta no es la lista completa de cosas inusuales para este malware.. En el precio, las ofertas de malware 2 Planes fijos y licencia vitalicia negociable.. Para $199 recibes malware, todas las opciones de personalización posibles para la carga útil, Panel de administrador, y la posibilidad de descargar todos los registros con un solo clic, por el término de 1 mes. Los hackers ofrecen lo mismo para $399 para 3 meses. Y la cobertura de cereza, como ya he dicho, es la posibilidad de negociar los precios de una licencia de por vida para este malware. Probablemente, Los desarrolladores de malware incluso están dispuestos a compartir el código fuente, pero eso es sólo una suposición, ya que hubo grupos que utilizaron este modelo anteriormente..

Un descendiente de Aurora Stealer?

Hay muchos ejemplos de cómo un malware nuevo puede ser una muestra antigua renombrada., con un equipo de delincuentes ligeramente diferente detrás. El malware rara vez lo desarrolla una sola persona. Los desarrolladores de un malware pueden empezar a trabajar en otro, y traer sus desarrollos anteriores en un nuevo producto.. Alternativamente, parte de una banda de ciberdelincuentes that stopped functioning pueden decidir reanudar sus actos ilegales y cambiar el nombre de sus “herramientas” para comenzar con una nueva imagen. De esta u otra manera, es una ocasión común allí.

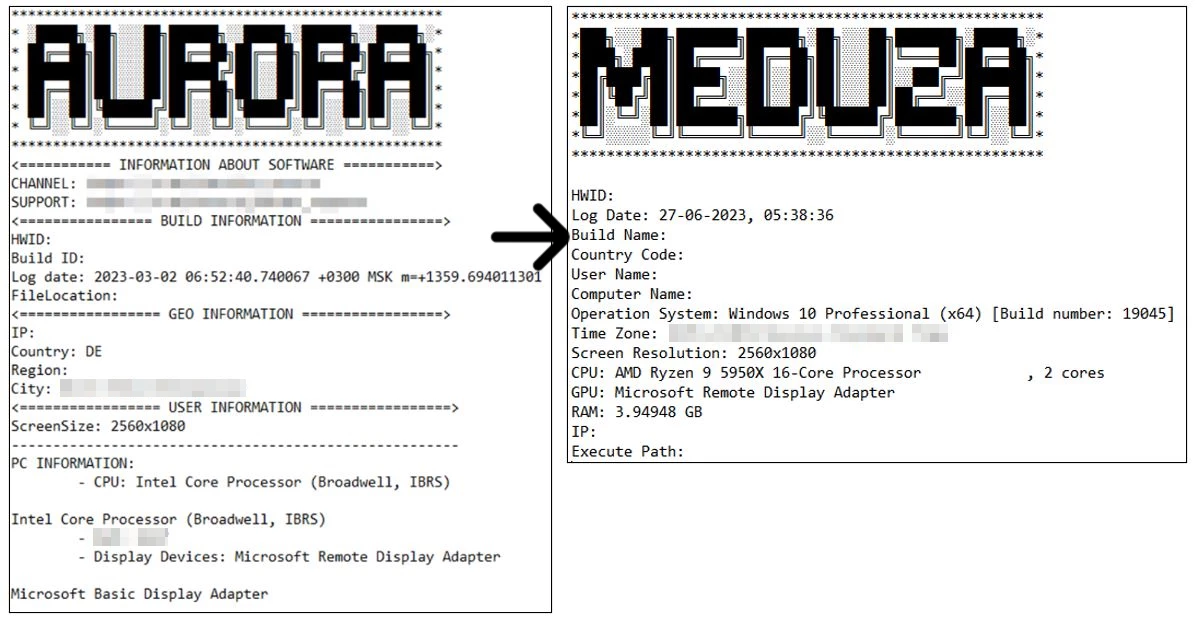

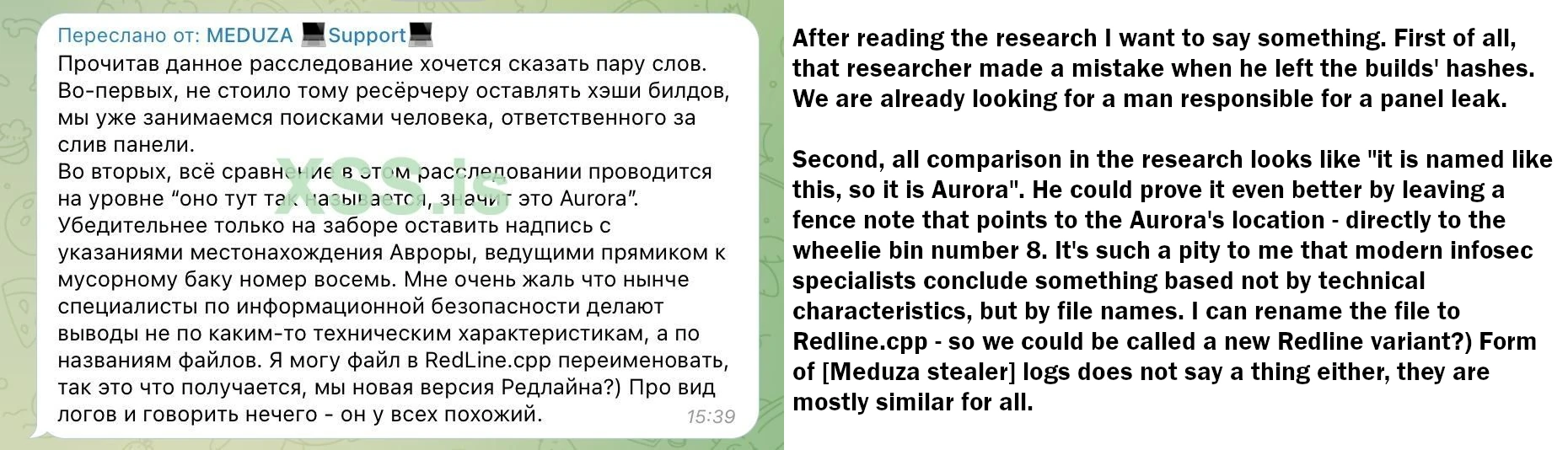

En el caso de Meduza Stealer, las cosas no son tan sencillas. Debido al uso de ofuscación mejorada, es difícil decir si comparte algún detalle del código con familias de malware conocidas. Algunos analistas de malware afirman que Meduza es an offspring of Aurora Stealer – malware que apareció tarde 2022. Sus principales argumentos son la similitud en la forma de las llamadas C2 y los registros con los datos recopilados..

Como se puede ver, Los registros de Meduza se parecen a los de Aurora por el encabezado de estilo ASCII y algunos elementos visuales. Sin embargo, no es algo definitivo – Los desarrolladores de malware a veces se inspiran o copian completamente elementos de otras familias de malware.. Otros detalles que los investigadores ponen bajo el sospechoso son políticas de nombres de archivos – pero esta tampoco es la prueba más brillante.

Éste, sin embargo, provocó una dura reacción de los desarrolladores de malware. en su «apoyo» canal llamaron basura a todas las pruebas, y también dijeron que encontraron el rastro de alguien que filtró la compilación de malware.. También, Había pruebas decentes que prueban la originalidad de Meduza. – está escrito en C++, que ni siquiera se acerca al Golang utilizado en Aurora Stealer.

Análisis del ladrón de Meduza: Atrápame o te atrapo

La amenaza que proviene de cada muestra de malware específica depende aproximadamente de dos factores: lo difícil que es detectarlo y cuánto daño puede causar. Meduza Stealer intenta superar a sus homólogos en estos dos factores. No es el malware más sigiloso, con seguridad, y hay quienes roban aún más datos, pero las muestras raras pueden presumir de una combinación de estos dos. Y Meduza lo hace.

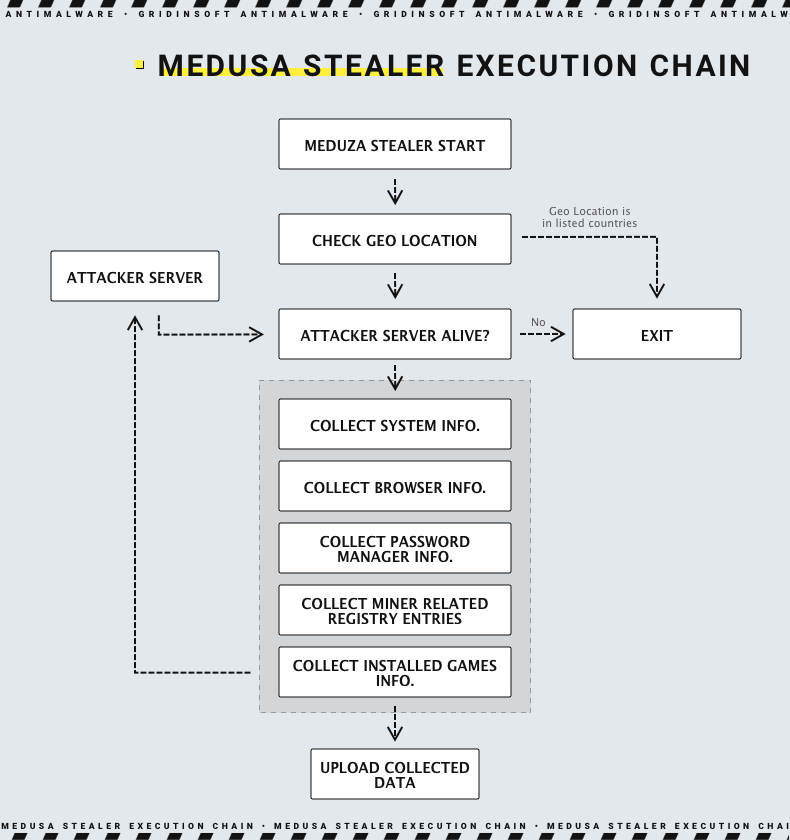

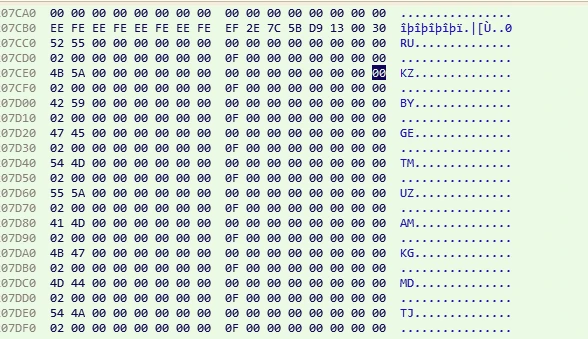

En la imagen de arriba puedes ver el esquema simplificado del proceso de operación de Meduza Stealer.. En primer lugar, Comprueba la geolocalización del sistema atacado. por su dirección IP. Hay otra característica inusual de este malware: tiene una lista típica de países donde se prohíbe el malware procedente de Rusia., aunque no incluye Ucrania. En cambio, el malware saldrá una vez que la IP del sistema atacado esté en Georgia. Este último se ha convertido en un destino bastante popular entre los rusos que intentan evitar alistarse en el ejército.. En general, el malware no se ejecutará Armenia, Bielorrusia, Georgia, Kazajstán, Kirguistán, Moldavia, Rusia, Tayikistán y Turkmenistán.

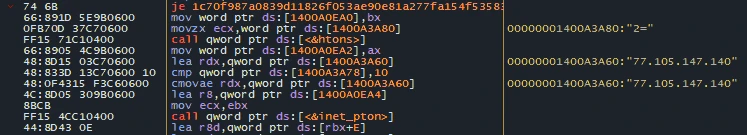

El siguiente paso es contactar al servidor C2.. Este paso no es muy común entre los ladrones., ya que prefieren derribar el C2 sólo después de tener éxito en el robo de datos. En cambio, Meduza se pone en contacto con el servidor inmediatamente después de asegurarse de que el sistema no se encuentra en la ubicación prohibida, pero sin ninguna acción estricta.. El malware envía la solicitud POST en blanco, que no recibe ninguna respuesta del servidor. Sólo una vez que la conexión sea exitosa, el malware seguirá funcionando.

Recopilación de datos

Como ya he dicho, Meduza se distingue por un número increíblemente amplio de navegadores web, aplicaciones de escritorio, y carteras criptográficas en las que puede hurgar. Las muestras de malware más comunes suelen detenerse en las aplicaciones y carteras más populares., incluyendo algunas de opciones alternativas. Éste, sin embargo, no desdeña ni siquiera a los desvalidos. Prevención, correo.ru, Átomo, Amigo: algunos de ellos incluso son considerados programas basura por los proveedores de seguridad, y Apuesto que ni siquiera sabías que algunos de ellos existen..

Lista de navegadores de los que Meduza recopila datos:

| Cromo | Chrome Beta | Cromo SxS | 360ChromeX | ChromePlus |

| Cromo | Borde | Navegador valiente | Navegador de privacidad épico | amigo |

| vivaldi | Cometa | órbita | Átomo | Dragón conveniente |

| Antorcha | Cómodo | Slimjet | 360Navegador | 360se6 |

| Chispa Baidu | Halcón | Navegador AVAST | zorro acuático | Navegador BitTube |

| Navegador Netbox | Mustango | Navegador Insomniac | Maxtón | Navegador Viasat |

| Establo de ópera | Ópera Neón | Desarrollador de criptografía Opera | Ópera GX estable | Navegador QQ |

| SLNavegador | K-Meleón | Ir! | Navegador seguro | Sputnik |

| nicromo | Navegador CocCoc | Carrera | cromodo | Navegador Yandex |

| 7Estrella | Chedot | CentBrowser | Iridio | Ballena Naver |

| Navegador Titán | mono marino | Navegador de la UC | CLIQZ | Rebaño |

| halcón negro | Compañero | Basilisco | Navegador fantasma | GarenaPlus |

| Navegador URB | Dragón de hielo | Navegador CryptoTab | Luna pálida | superpájaro |

| Explorador de elementos | citrio | Xpom | Visor de cromo | Navegación QIP |

| Liebao | Coowon | Suhba | TorBro | rocaderretir |

| bromio | Prevención | Navegador CCleaner | AcWebBrowserr | CoolNovo |

| Hierro SRWare | Mozilla Firefox | Navegador AVG | pájaro trueno | Iluminación |

| ciberfonx | Navegador oscilante | Mozilla IceCat | SalamWeb | Navegador delgado |

Los navegadores suelen tener diferentes formas de manejar contraseñas e información de autocompletar, y el malware tiene su enfoque para cada uno. Para aquellos que almacenan dichos datos en bases de datos, El malware prepara una solicitud de base de datos SQL., que simplemente extrae todos los objetos de valor. Otro, navegadores menos seguros, Mantenga esta información en un archivo de texto sin formato, lo cual no es una gran tarea de encontrar..

Otro punto de interés para el malware ladrón en los navegadores web son los archivos cookie.. Las cookies pueden contener diferentes cosas, desde contenidos casi inútiles del carrito de compras hasta tokens de sesión., nombres de usuario, correos electrónicos, y similares. Cookie files can have a great value cuando se trata de robo de datos, especialmente cuando son nuevos. Se puede decir – como los reales.

aplicaciones de escritorio

Aparte de los navegadores web, Meduza Stealer recopila información de varias aplicaciones de escritorio, a saber Telegrama, Vapor, y diferentes clientes de Discord. Para conseguir tokens de sesión de Steam, el malware llega a la clave de registro del programa en la rama CurrentUser. El HKCUSoftwareVálvulaVapor La clave contiene mucha información., aparte de los datos de inicio de sesión y la información de la sesión, por lo que el malware no se dirige únicamente a la cuenta.

Telegram no guarda los datos de inicio de sesión en un formato tan accesible, aunque el malware logra recopilar información confidencial de manera similar. Comprobando estas dos claves, Medusa puede conseguir información sobre el sistema mantenida en la información de la sesión de Telegram, versiones de la aplicación, nombres de usuario, y otras cosas importantes.

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{53F49750-6209-4FBF-9CA8-7A333C87D1ED}_is1

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{C4A4AE8F-B9F7-4CC7-8A6C-BF7EEE87ACA5}_is1

Discord también es un hueso duro de roer cuando se trata de obtener información de la sesión.. Por esta razón, El malware se limita únicamente a la información del sistema registrada en una sesión., configuraciones de aplicaciones, y similares. Éste, a diferencia de otras dos aplicaciones, se hace directamente en los programas’ carpeta. El malware ataca varias ediciones diferentes de Discord, ya que la API gratuita permite la creación de bifurcaciones y modificaciones del usuario.

2Extensiones FA

Pozo, ¿Dije que Meduza es voraz cuando se trata de recopilación de datos?? Mantenga las extensiones de su navegador 2FA cerca de su cuerpo – el malware también los caza. La lista de complementos a los que se dirige no es tan grande como la de los navegadores., aunque no hay muchos de ellos presentes.

| Nombre de la extensión | ID de tienda web |

|---|---|

| Autenticador 2FA | bhghoamapcdpbohphigoooaddinpkbai |

| Autenticador 2FA | ocglkepbibnalbgmbachknglpdipeoio |

| Autenticador EOS | oeljdldpnmdbchonielidgobddffflal |

| Administrador de contraseñas de Trezor | imloifkgjagghnncjkhggdhalmcnfklk |

| Autenticador de autenticación | ilgcnhelpchnceeipipijaljkblbcobl |

| 1Contraseña | oeljdldpnmdbchonielidgobddffflal |

| 1Contraseña | dppgmdbiimibapkepcbdbmkaabgiofem |

| Administrador de contraseñas de Dashlane | fdjamakpfbbddfjaooikfcpapjohcfmg |

| Administrador de contraseñas de Dashlane | gehmmocbbkpblljhkekmfhjpfbkclbph |

| Administrador de contraseñas de Bitwarden | nngceckbapebfimnlniiiahkandclblb |

| Administrador de contraseñas de Bitwarden | jbkfoedolllekgbhcbcoahefnbanhhlh |

| NordPass | jbkfoedolllekgbhcbcoahefnbanhhlh |

| Administrador de contraseñas de Keeper | bfogiafebfohielmmehodmfbbebbbpei |

| RoboForm | pnlccmojcmeohlpggmfnbbiapkmbliob |

| RoboForm | ljfpcifpgbbchoddpjefaipoiigpdmag |

| Autenticador SSO | nhhldecdfagpbfggphklkaeiocfnaafm |

| Bóveda de Zoho | igkpcodhieompeloncfnbekccinhapdb |

| KeePassXC | dppgmdbiimibapkepcbdbmkaabgiofem |

| KeePassXC | pdffhmdngciaglkoonimfcmckehcpafo |

| Ultimo pase | hdokiejnpimakedhajhdlcegeplioahd |

| Ultimo pase | bbcinlkgjjkejfdpemiealijmmooekmp |

| NavegadorPass | naepdomgkenhinolocfifgehidddafch |

| miki | bmikpgodpkclnkgmnpphehdgcimmided |

| miki | nofkfblpeailgignhkbnapbephdnmbmn |

| división | jhfjfclepacoldmjmkmdlmganfaalklb |

| Clave común | chgfefjpcobfbnpmiokfjjaglahmnded |

| autía | gaedmjdfmmahhbjefcbgaolhhanlaolb |

Carteras de criptomonedas

La recopilación de datos sobre billeteras criptográficas no era algo común entre los ladrones de generaciones mayores.. Con tiempo, la mayoría de las familias que conocemos y amamos adoptaron dicha funcionalidad. Los de generación moderna los tienen presentes por defecto, y probablemente compensa la cantidad de nombres de los que pueden recopilar información.

| MetaMáscara | Monedero Binance | Monedero BitApp | Monedero Coin98 |

| Cartera SafePal | DAppPlay | Guardia | Cartera EQUA |

| Cartera del gremio | Cartera Casper | iconoex | Cartera de Matemáticas |

| moneda estrella | Cartera Hiro | MetaWallet | Chapoteo |

| Con aletas | Keplr | Cartera de cocodrilo | Oxígeno |

| BILLETERA MOBOX | Fantasma | TronLink | XDCPagar |

| Tonelada | sollet | Pendiente | Cartera DuinoCoin |

| Cartera de hojas | Cartera valiente | Cartera de ópera | CWallet |

| Cartera de pedernal | Cartera Éxodo Web3 | Monedero de confianza | Lanzamientos aéreos criptográficos & Recompensas |

| Cartera ingeniosa | Calidad | La billetera de Ron | Oasis |

| Templo | Cartera Bridge Aptos | Cartera Solflare | Yoroi |

| Billetera | Cartera para juegos Wombat | Monedero Coinbase | MEW CX |

| Libertad Jaxx | Una llave | Cliente Hycon Lite | Subcartera |

| Ve por | TezBox | ONTO Cartera | paquete hash |

| ciano | Cartera marciana | Cartera del remitente | zecrey |

| Oro | Estación Terra | KardiaCadena | Cartera Rabby |

| NeoLine | Nabox | XDEFI | KHC |

| Una llave | CLW | polimalla | ZilPay |

| Por uno | Eterno | Namí | Cartera Maiar DeFi |

Esta extensa lista contiene billeteras criptográficas que pueden tener formularios tanto de escritorio como de navegador.. En tales casos, el malware los trata de forma separada – mediante la recopilación de datos de las entradas del registro que dejan. A continuación se muestran algunos ejemplos de claves que el malware puede leer para recopilar datos de inicio de sesión de su billetera criptográfica.:

HKCU\SOFTWARE\Etherdyne\Etherwall\geth

HKCU\SOFTWARE\monero-project\monero-core

HKCU\SOFTWARE\BitcoinCore\BitcoinCore-Qt

HKCU\SOFTWARE\LitecoinCore\LitecoinCore-Qt

HKCU\SOFTWARE\DashCore\DashCore-Qt

HKCU\SOFTWARE\DogecoinCore\DogecoinCore-Qt

Sistema de huellas dactilares

Para distinguir entre los sistemas atacados., Los ladrones suelen recopilar información trivial sobre el sistema.. Meduza no es una exclusión – recopila todas las cosas básicas que pueden identificar la computadora, entre otras.

- Detalles de construcción del sistema

- Nombre de usuario

- Nombre de la computadora

- Detalles de resolución de pantalla

- Captura de pantalla

- Detalles del sistema operativo

- Detalles de la CPU

- Detalles de RAM

- GPU

- Detalles de identificación de hardware

- Ejecutar ruta

- IP pública

- Geo

- Tiempo

- Zona horaria

Otra aplicación para estos datos aparece a la vista cuando recordamos que Meduza también puede recopilar cookies del navegador.. La combinación de galletas, contraseñas, e información del sistema permite crear una copia completa del dispositivo, al menos desde el punto de vista del sitio web. Incluso hubo Darknet services dedicated specifically a la suplantación de perfil del sistema: usted ingresa las cookies y las especificaciones del sistema, y hace que su sistema sea indistinguible del original. Esto ayuda con eludiendo los mecanismos de protección más sofisticados.

Extracción de datos

Todos los datos que Meduza Stealer logra recopilar del sistema infectado se almacena en una carpeta específica, creado después del descompresión del malware y ejecución. Cuando se trata de enviar los datos al servidor de comando, El malware archiva estos datos y los envía al servidor; no hay nada inusual allí.. Dado que el malware utiliza una conexión protegida para la C&comunicación c, No es tan fácil detectar el proceso de extracción..

Al contrario de los ladrones “clásicos”, como vidar, Meduza no realiza la fusión una vez que finaliza la recopilación de datos. Sigue ejecutándose en segundo plano., realizando pings periódicos al C2 y esperando comandos. Hay un comando para la autoeliminación, pero lo más probable es que solo se envíen en casos excepcionales..

Cómo protegerse contra Meduza Stealer?

De hecho, las formas de protegerse contra Meduza son Lo mismo que en el caso de cualquier otro ladrón.. Sin embargo, existe una diferencia dictada por las excepcionales capacidades de evasión de detección de este malware. Para una prevención eficaz de la actividad de los ladrones de Meduza, una fuerte protección heurística es esencial.

Tenga cuidado con todo lo que pueda actuar como fuente de malware. El spam por correo electrónico o las publicaciones de phishing en las redes sociales se encuentran entre las formas más explotadas de propagación de malware.. Un menos popular, pero a veces un enfoque aún más eficaz es explotar Google Ads en los resultados de búsqueda.. Los estafadores harán todo lo posible para hacerte creer que se trata de algo legítimo., y no debes temer interactuar con él.

Implementar medidas preventivas anti-malware. Para eliminar el malware con un modelo de evasión de detección tan inusual, el programa debería incluir un motor heurístico robusto.. Además, puede buscar soluciones con funciones de protección de correo electrónico y aplicaciones CDR. Te ayudan a asegurar uno de los posibles vectores de ataque..

Evite el software crackeado. Otro lugar utilizado para la propagación de malware son los programas crackeados: han cumplido este propósito durante más de dos décadas.. E incluso desde que su participación se redujo en los últimos años, todavía puedes obtener algo desagradable de ahí. Puede obtener malware con cuentagotas a través del crack del programa, y luego inyectará cualquier otra cosa, desde software espía hasta ransomware.