Meta, un malware de robo de información recientemente diseñado, se distribuye a través de una amplia ola de spam. El mecanismo de inyección de ladrones dentro de esta campaña ya es bien conocido. Sin embargo, Meta es ahora una herramienta popular entre los piratas informáticos.. Por lo tanto, Son inevitables más ataques con este software pero con diferentes escenarios.. Este artículo explica cómo funciona el actual esquema de malspam.. También compartimos la historia detrás del ladrón de información..

LEER TAMBIÉN: Software espía versus. Ladrón de información – cual es la diferencia?

La información proporcionada en el artículo actual., incluyendo las imágenes, es cortesía de Brad Duncan, un analista independiente de ciberseguridad, el hombre detrás del análisis-de-tráfico-malware.net Blog.

Detalles de la campaña de spam

El malware Meta infostealer ingresa a la computadora de la víctima. Comienza con un correo electrónico con un adjunto. Ya es algo que los experimentados no pueden permitirse, pero alguien todavía podría aceptar eso. El cebo es clásico.: has recibido el pago, y hay un pequeño papeleo que hacer antes de recibir su dinero.

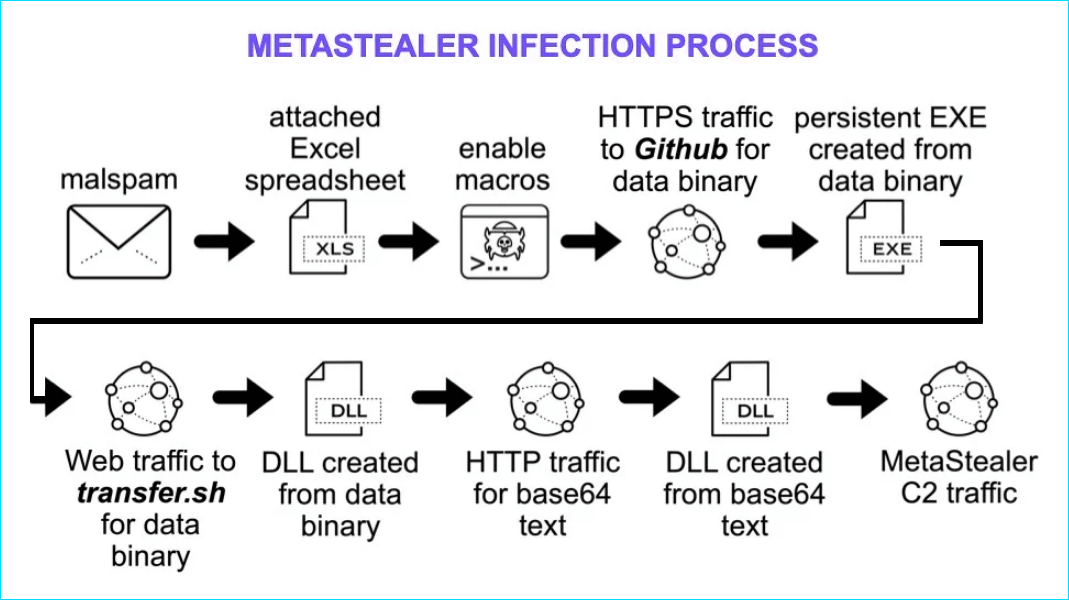

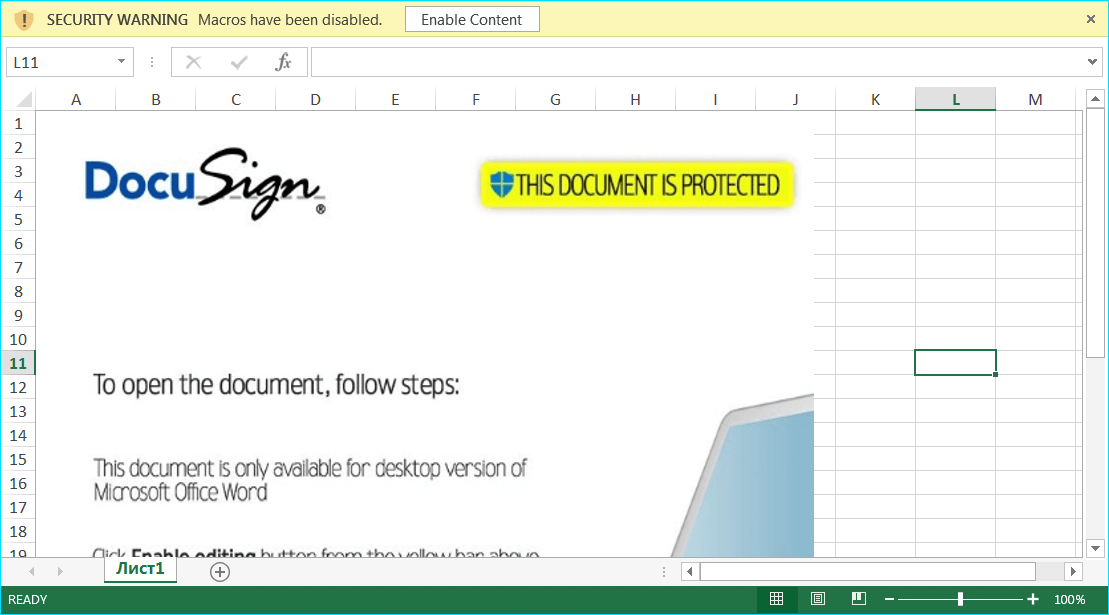

Después de que el usuario descargue el archivo adjunto (una tabla de excel dentro de la campaña actual,) el archivo, tal como se esperaba, solicitar subsidio para ejecutar macros. El archivo de hojas presenta una imagen de DocuSign para ser más persuasivo., aunque es innecesario ya que ya esta descargado. Si la víctima consiente, scripts habilitados (EBV) comenzar a descargar cosas de varias fuentes.

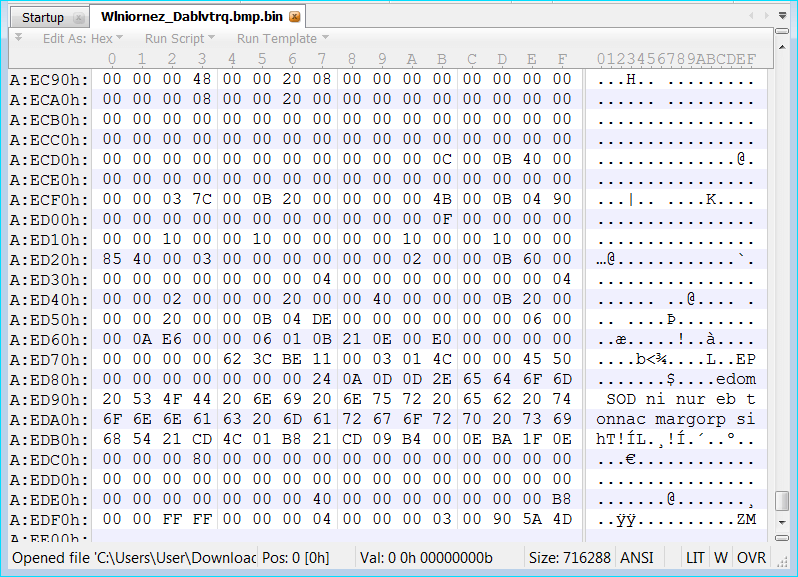

La carga útil descargada se codifica con base64 (esquemas que presentan datos binarios como texto) o sufre una inversión de bytes. Ambos métodos aumentan las posibilidades de que el malware pase desapercibido para los programas antivirus.. El contenido recuperado constituye archivos *.dll y *.exe.

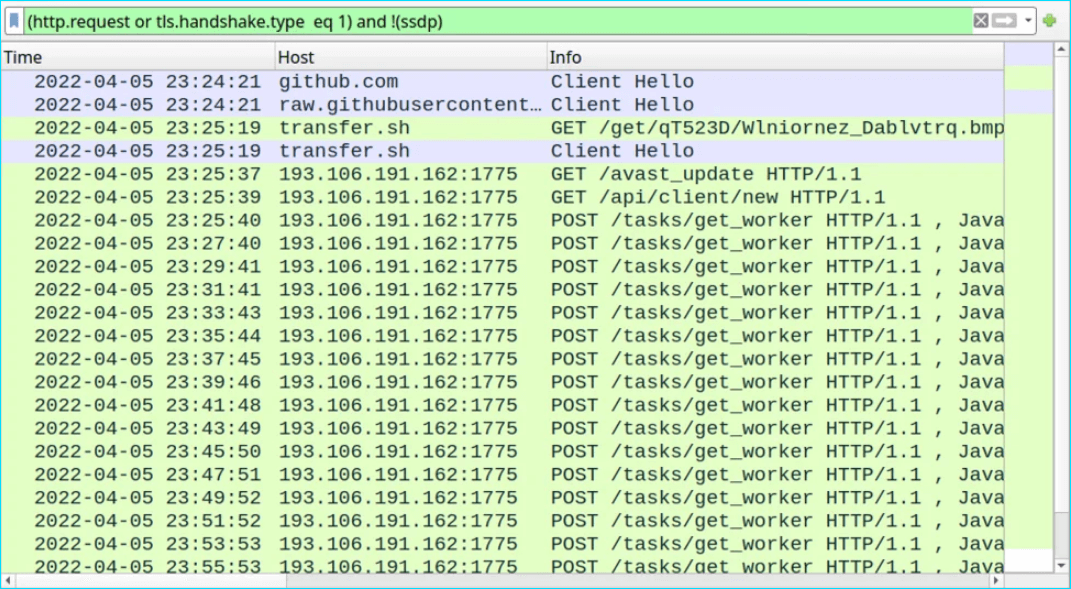

El plan del hacker tiene éxito cuando se ensambla un ejecutable malicioso en la computadora de la víctima., y comienza a enviar datos al servidor con 193[.]106[.]191[.]162 DIRECCIÓN. El nombre del archivo es 'qwveqwveqw,’ e incluso obtiene una entrada en el registro del sistema. meta robos contraseñas para billeteras de criptomonedas y navegadores web, es decir, cromo, Firefox, y borde. A propósito, Meta altera la configuración de seguridad de PowerShell y Windows, excluir archivos *.exe del examen antivirus.

Breve información sobre el metamalware

La comunidad de hackers reaccionó rápidamente a la suspensión de Ladrón de mapaches malware. Sus operadores dejaron de vender y brindar soporte a la herramienta cuando uno de los desarrolladores fue víctima de la guerra en Ucrania.. Meta, anunciado como el sucesor de RedLine, es uno de los varios ladrones que llegaron para ocupar el nicho vacante. Su precio mensual en el 2Fácil El mercado de botnets es $125 y una suscripción de por vida cuesta $1000. Para un análisis más exhaustivo del malware Meta, considere leer el informe original por Brad Duncan en el foro de seguridad de Internet Storm Center.

RELACIONADO: Por que es la plataforma de operaciones 2easy ganando popularidad?