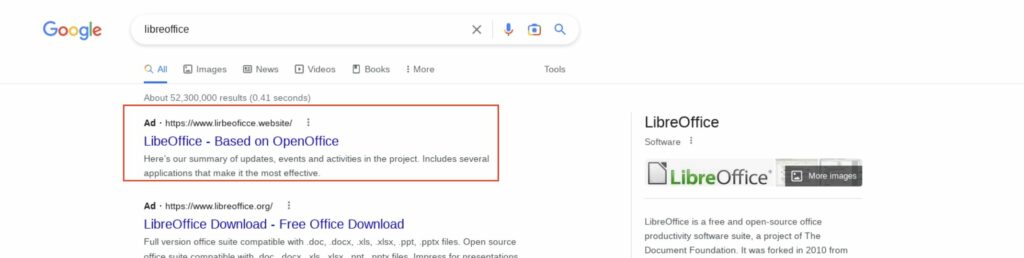

Microsoft ha dado la alarma sobre un Ola creciente de ataques de ransomware Utilizar tácticas de publicidad maliciosa para difundir el ransomware Cactus.. La sofisticada campaña de malware depende de Implementación de DanaBot como vector de acceso inicial., orquestado por el operador de ransomware Storm-0216, también conocido como Twisted Spider o UNC2198.

Cactus Ransomware implementado por DanaBot

El equipo de Threat Intelligence de Microsoft ha revelado un Ola creciente de ataques de ransomware Cactus. Está orquestado por el notorio operador de ransomware Tormenta-0216, también conocido como Araña retorcida/UNC2198. La campaña de malware emplea técnicas de publicidad maliciosa., aprovechando DanaBot como punto de entrada para el ataque de ransomware.

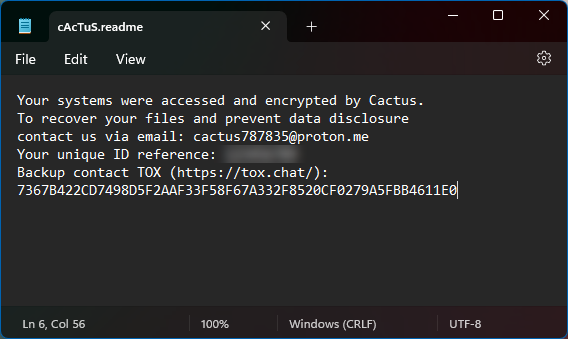

Lo que hace que Cactus sea particularmente preocupante es su capacidad de eludir el software antivirus y explotar conocido vulnerabilidades en dispositivos VPN para obtener acceso inicial a una red. También, Los expertos en seguridad han descubierto que Los ataques de ransomware Cactus explotan vulnerabilidades en Qlik Sense, una plataforma de análisis de datos. Es fundamental actualizar y parchear el software periódicamente para protegerse contra las amenazas de ransomware en evolución..

¿Qué es el malware DanaBot??

danabot, identificado por Microsoft como Storm-1044, se erige como una amenaza multifacética comparable a sus homólogos infames como Emotet, trucobot, QakBot, y ID helado. Este malware opera como ladrón de datos y conducto para cargas útiles posteriores. UNC2198, un grupo de amenazas asociado con DanaBot, tiene un historial de infección de terminales con IcedID, un precursor de la implementación de familias de ransomware como Maze y Egregor, como lo describió anteriormente Mandiant, una subsidiaria de google.

La inteligencia de Microsoft sugiere una transition from QakBot a DanaBot, probablemente provocado por una operación policial concertada en agosto 2023 que desmanteló la infraestructura de QakBot. La campaña en curso de DanaBot, observado desde noviembre, notablemente emplea una versión privada del malware de robo de información, divergiendo del enfoque convencional de malware como servicio.

Medidas de protección

Las recomendaciones de Microsoft incluyen actualizaciones y parches de software periódicos., implementaciones de seguridad robustas, y capacitación integral de los empleados para fortalecer defensas contra intentos de phishing.

- Haga una copia de seguridad periódica de sus datos sin conexión para protegerlos. Si el ransomware ataca su computadora, los archivos de respaldo no se verán afectados, y puedes restaurarlos sin pagar rescate.

- Es importante Realizar periódicamente capacitaciones sobre concientización sobre ciberseguridad para los empleados. para educarlos sobre las amenazas de ransomware y las prácticas seguras en línea.

- Emplear herramientas de monitoreo de red para identificar actividades sospechosas y posibles indicadores de compromiso, permitiendo la detección proactiva de amenazas.