Según se informa, Microsoft deshabilitó el protocolo de instalación MSIX en ventanas, debido a su explotación en ciberataques del mundo real. Los piratas informáticos encontraron una manera de hacer un mal uso del protocolo para instalar software malicioso, evitando la detección de software antimalware.

Protocolo de instalación MSIX explotado

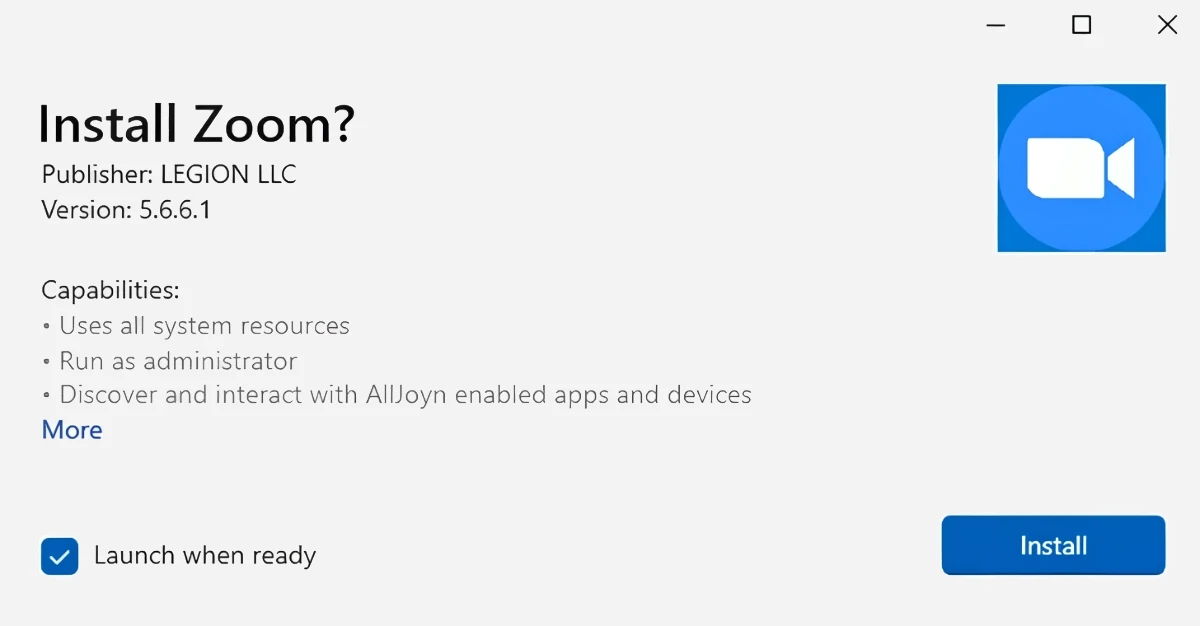

El surgimiento de un mercado de kits de malware, explotando el formato de archivo MSIX y el protocolo de instalación de ms-app no es nada nuevo. Sin embargo, en este caso, el kit, vendido como un servicio, permite a los atacantes aprovechar las vulnerabilidades dentro del protocolo para distribuir malware, incluyendo ransomware.

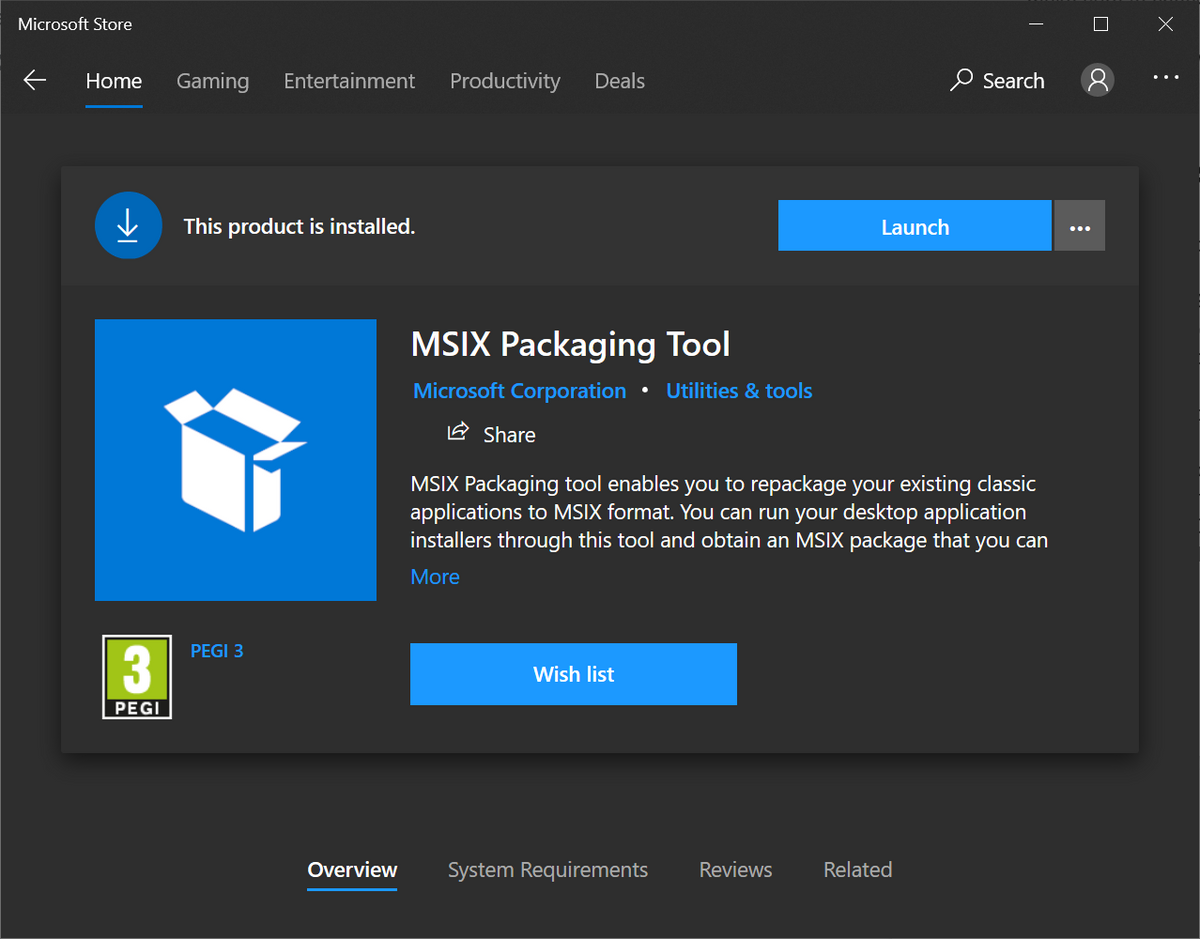

Como recordatorio, MSIX es un formato de empaquetado de archivos diseñado específicamente para Windows 10. Se basó en el concepto de archivos de manifiesto XML.. En estos archivos, los desarrolladores pueden describir cómo funciona el proceso de implementación, qué archivos se necesitan, y donde se pueden conseguir. La raíz del problema es que los archivos empaquetados con MSIX se puede entregar al sistema a través de Internet a través de ms-appinstaller. Eso, a su vez, permite crear formato de enlaces instalador de aplicaciones ms:?fuente=//sitioweb.com/file.appx, invocar la instalación de malware de tal manera.

En cuanto al modus operandi, Los delincuentes han utilizado eficazmente paquetes de aplicaciones MSIX maliciosas firmadas camufladas como software legítimo infiltrarse en los sistemas. Estos paquetes se difunden a través de varios canales.. En este caso, son Microsoft Teams y deceptive advertisements on popular search engines. Esta estrategia permite a los atacantes eludir las medidas de seguridad tradicionales., como Microsoft Defender SmartScreen y advertencias de descarga del navegador, haciendo que los ataques sean más difíciles de detectar y prevenir.

Múltiples grupos de piratería Se ha descubierto que explotan el servicio de instalación de aplicaciones. desde mediados de noviembre 2023. Estos grupos utilizan diversas técnicas para distribuir software malicioso., incluidos instaladores y páginas de destino falsos. Algunos grupos notables incluyen Tormenta-0569, Tormenta-1113, Tempestad de sangría, y Tormenta-1674.

Microsoft bloquea el instalador de MSIX

That is not the first time Microsoft se enfrenta a la explotación de este método de instalación. En febrero 2022, Microsoft deshabilitó el protocolo vulnerable, debido a su explotación por parte de Emotet, trucobot, y el malware BazaLoader. Tiempo atrás, la vulnerabilidad utilizada fue un poco diferente, pero produce casi el mismo efecto: la instalación no autorizada de malware.

Esta vez, Microsoft recomienda instalar el instalador de aplicaciones parcheado versión 1.21.3421.0 o después para bloquear posibles abusos. El parche desactiva el identificador ms-appinstaller de forma predeterminada, haciendo imposible su mal uso. Redmond también aconseja a los administradores que no puedan instalar inmediatamente la última versión de App Installer que desactiven el protocolo a través de la Política de grupo.. Pueden hacerlo por establecer EnableMSAppInstallerProtocol en Desactivado.

¿Es peligrosa esta vulnerabilidad??

es bastante peligroso, y queda claro una vez que vea la lista de actores de amenazas que explotan este problema. La mayor parte del tiempo, Permite la instalación de puerta trasera y RAT., que actúan como puertas abiertas para más programas maliciosos. Aunque en los ataques actuales la vulnerabilidad MSIX se utiliza principalmente contra corporaciones., nada impide que los ciberdelincuentes lo apliquen contra usuarios domésticos.

Para mantenerse protegido contra tales ataques, es vital instalar los últimos parches y estar atento a las novedades en ciberseguridad. Como se puede ver, cualquier vulnerabilidad crítica casi siempre aparece en los titulares de los boletines.

Como capa de protección reactiva., Puedo recomendar tener una solución de seguridad avanzada.. Si bien es difícil de detectar en un análisis de firma debido al certificado falsificado, el malware es bastante fácil de descubrir sobre la marcha con un sistema de detección heurístico. GridinSoft Anti-Malware es una solución que puede brindarle este tipo de protección.