Un experto en seguridad de la información conocido como mr.d0x ha desarrollado una nueva técnica de ataque que abusa de las aplicaciones Microsoft Edge WebView2 para robar cookies de autenticación. En teoria, esto permite evitar la autenticación multifactor al iniciar sesión en cuentas robadas.

Leer también: 10 Formas de reconocer y evitar estafas de phishing.

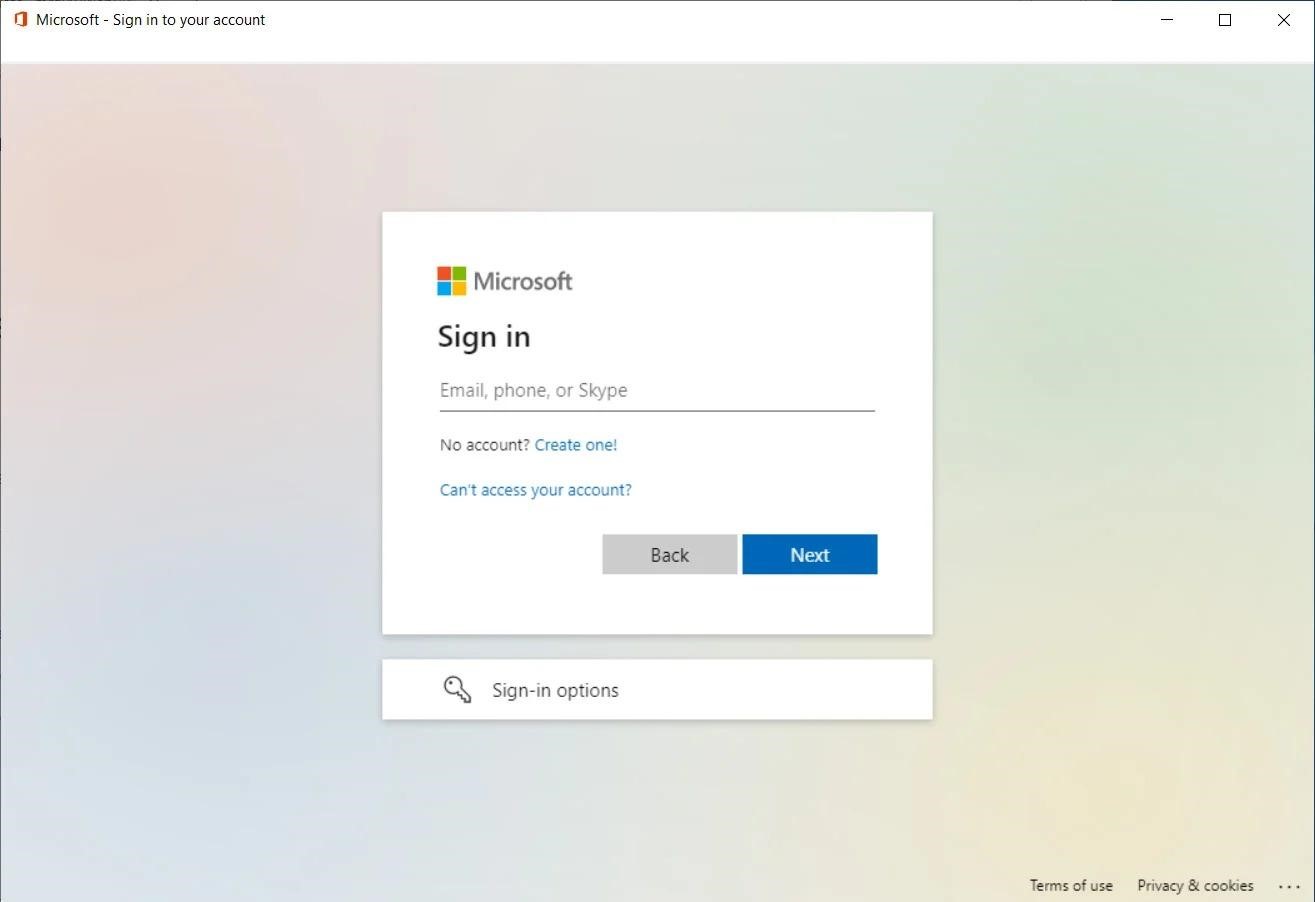

La nueva técnica de ataque se llama WebView2-ladrón de cookies y consta de un archivo ejecutable WebView2 que, cuando se lanzó, abre un formulario de inicio de sesión en la aplicación a un sitio legítimo.

Quizás también te interese saber sobre ARRIBA 12 Tipos de ataques de phishing más peligrosos 2022.

El hecho es que Microsoft Edge WebView2 permite incrustar un navegador (con soporte completo para HTML, CSS y JavaScript) en aplicaciones nativas usando Microsoft Edge (Cromo) para renderizar. Usando esta tecnología, Las aplicaciones pueden cargar cualquier sitio dentro de la propia aplicación. y mostrarlo como si estuviera abierto en Microsoft Edge.

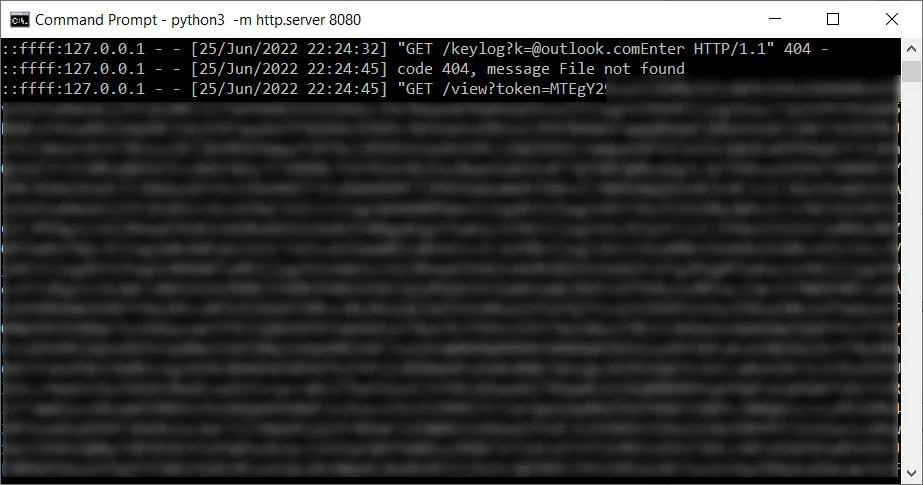

Sin embargo, El investigador notó que WebView2 permite al desarrollador acceder a las cookies directamente e inyectar JavaScript en las páginas cargadas por la aplicación., lo que la convierte en una gran herramienta para interceptar pulsaciones de teclas y robar cookies de autenticación..

Por ejemplo, en el señor.d0x Explotación PoC, el archivo ejecutable abre un formulario de inicio de sesión legítimo de Microsoft utilizando un elemento WebView2 integrado. Este formulario de inicio de sesión tiene exactamente el mismo aspecto que cuando se utiliza un navegador y no contiene nada sospechoso. (errores tipográficos, nombres de dominio extraños, etcétera).

Pero debido a que la aplicación WebView2 puede inyectar JavaScript en la página, todo lo que ingresa el usuario se envía automáticamente al servidor del atacante. En este caso, cualquier cookie enviada por el servidor remoto después de que el usuario haya iniciado sesión, incluyendo cookies de autenticación, puede ser robado.

Para hacer esto, el investigador explica, la aplicación crea una carpeta de datos de usuario de Chromium la primera vez que se inicia, y luego lo usa para cada instalación posterior. Luego, la aplicación maliciosa utiliza la interfaz WebView2 integrada ICoreWebView2CookieManager para exportar las cookies recibidas de una autenticación exitosa y luego pasarlas a un servidor controlado por el atacante..

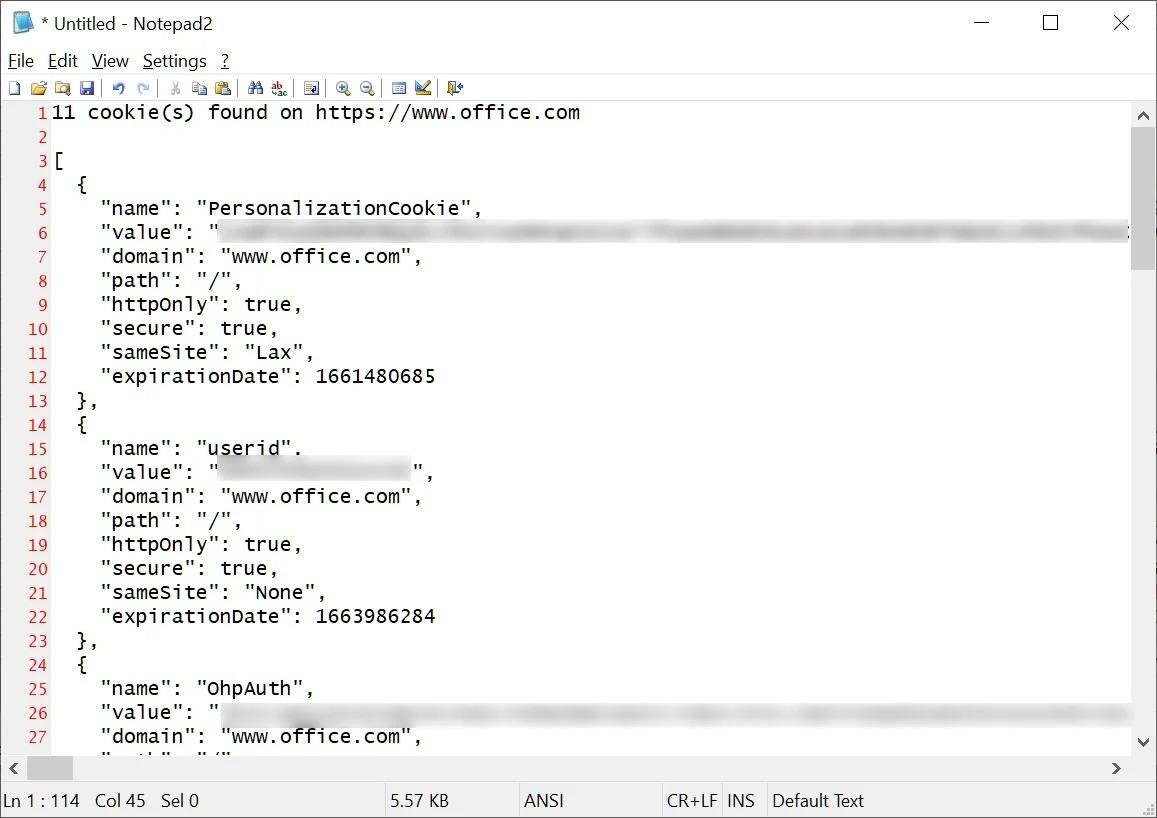

Una vez que el atacante descifra la cookie (base64), tendrá acceso completo a los sitios’ cookies de autenticación, así como la posibilidad de utilizarlos para iniciar sesión en la cuenta de otra persona.

Mr.d0x también escribe que las aplicaciones WebView2 también se pueden usar para robar cookies de un perfil de usuario de Chrome existente copiándolas..

Por último, un atacante podría usar estas cookies simplemente accediendo al formulario de inicio de sesión de la cuenta secuestrada y luego importando la cookie usando cualquier extensión de Chrome adecuada., como Editar esta cookie. Después de importar la cookie, todo lo que queda es actualizar la página para la autenticación en el sitio.

Peor aún, Un ataque de este tipo también pasa por alto la autenticación multifactor., ya que las cookies se roban después de que el usuario haya iniciado sesión y completado con éxito el MFA.

En respuesta, Los desarrolladores de Microsoft señalan que un ataque de este tipo requerirá la preparación y el uso de ingeniería social, porque los primeros atacantes deben convencer al usuario de que descargue y ejecute un archivo ejecutable malicioso. La compañía señaló que siempre recomienda que los usuarios eviten ejecutar e instalar aplicaciones de fuentes desconocidas o que no sean de confianza., así como mantener actualizado el software de seguridad.