Microsoft arregló más de 120 vulnerabilidades este mes, incluido el error DogWalk, como parte de la tradicional «Actualización del martes».

En efecto, Uno de los problemas más graves del paquete era la DogWalk día cero vulnerabilidad (CVE-2022-34713, puntuación CVSS 7.8), lo que conduce a la ejecución remota de código arbitrario y ya está bajo ataque.

En total, 121 las vulnerabilidades se solucionaron en agosto, 17 de los cuales recibieron estado crítico porque permiten la ejecución remota de código o la escalada de privilegios.

Déjame recordarte que también escribimos eso. Microsoft Ya ha parcheado dos veces una vulnerabilidad en Windows RDP, y también eso Microsoft fijo follina Vulnerabilidad y 55 Otros errores.

paseo de perros

El más grave de los problemas solucionados es sin duda el CVE-2022-34713 vulnerabilidad, que los investigadores nombraron paseo de perros. Este error está asociado con la herramienta de diagnóstico de soporte técnico de Microsoft Windows. (MSDT) y ya está siendo utilizado por atacantes que engañan a los usuarios para que abran archivos especialmente diseñados, lo que eventualmente conduce a la ejecución del código. El problema afecta a todas las versiones compatibles de Windows., incluyendo las últimas versiones de Windows 11 y servidor de windows 2022.

Curiosamente, el CVE-2022-34713 bicho fue encontrado originalmente en enero 2020 por el especialista en seguridad de la información Imre Rad, pero luego Microsoft informó que el error encontrado no era un problema de seguridad.

Recientemente, este error fue descubierto de nuevo, y esta vez lo informó un experto conocido como j00sean. Entonces un parche no oficial apareció por el error, y la empresa finalmente decidió prestar atención a lo que estaba pasando.

Ahora, Microsoft enfatiza que aunque los atacantes no autenticados pueden aprovechar esta vulnerabilidad, La interacción del usuario aún es necesaria para un ataque exitoso.: debe obligar a la víctima a abrir un archivo adjunto malicioso de un correo electrónico o hacer clic en un enlace para descargar y ejecutar un archivo malicioso.

Si el ataque tiene éxito, el atacante podrá instalar programas, vista, cambiar o eliminar datos, y crear nuevas cuentas en el contexto del usuario actual.

Intercambio

También vale la pena señalar que se solucionó otra vulnerabilidad de día 0 como parte de este «actualizar el martes», pero aún no ha sido explotado por los piratas informáticos. estamos hablando del tema CVE-2022-30134 (7.6 puntos en la escala CVSS), que está asociado con la divulgación de información en Microsoft Exchange y que permite a los atacantes leer los correos electrónicos de otras personas.

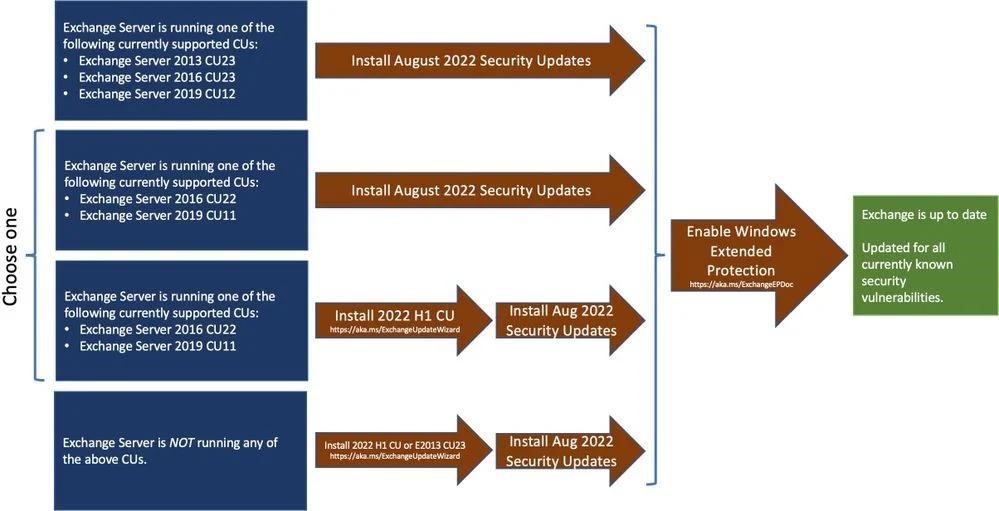

Al mismo tiempo, ingenieros de microsoft explicar que algunos de los errores en Exchange corregidos este mes requerirán algo más que parches. Los administradores también tendrán que habilitar manualmente la Protección Extendida (PE) en servidores vulnerables, que amplía la autenticación de Windows Server y protege contra hombre en el medio y relé de autenticación ataques.

Esta medida debería tomarse debido a problemas CVE-2022-21980, CVE-2022-24477, y CVE-2022-24516, que se puede utilizar para aumentar los privilegios si se puede engañar a un usuario para que visite un servidor malicioso (usando correos electrónicos o mensajes de phishing).

Para incluir el PE, la empresa proporcionó un guión especial. Sin embargo, antes de activarlo, Se recomienda a los administradores que evalúen cuidadosamente su entorno y estudien los problemas potenciales mencionados en el documentación.

Otro

Otros dos problemas críticos relacionados con la ejecución remota de código en el protocolo punto a punto de Windows, CVE-2022-30133 y CVE-2022-35744, recibió una puntuación CVSS de 9.8 fuera de 10. Sin embargo, Microsoft asegura que sólo se pueden utilizar al intercambiar datos a través del puerto 1723. Eso es, Incluso un simple bloqueo del tráfico a través de este puerto es adecuado como medida de protección temporal..

También hay que decir que no solo Microsoft ha lanzado actualizaciones para sus productos. Así que, en agosto 2022, Se lanzaron otros parches importantes., incluyendo correcciones para muchos cisco, SAVIA y VMware productos, así como actualizaciones de agosto para Androide y Adobe parches que cierran vulnerabilidades RCE en Acrobat y Reader.