Los piratas informáticos están explotando activamente la vulnerabilidad crítica de día 0 de Follina, que Microsoft no tiene prisa por arreglar.

Los investigadores advierten que los gobiernos europeos y los municipios de EE. UU. han sido objeto de una campaña de phishing utilizando documentos RTF maliciosos.

Déjame recordarte que el descubrimiento de follina se conoció a finales de mayo, aunque los primeros investigadores descubrieron el error en abril 2022, pero entonces Microsoft se negó a reconocer el problema.

La vulnerabilidad ha sido rastreada bajo el identificador. CVE-2022-30190 y se sabe que es explotable para ejecutar código arbitrario mediante la apertura normal de un documento de Word o la vista previa en el Explorador de archivos., recurrir a la ejecución maliciosa Potencia Shell comandos a través de la herramienta de diagnóstico de Microsoft (MSDT).

El error afecta a todas las versiones de Windows que reciben actualizaciones de seguridad, es decir,. Windows 7 y después, así como servidor 2008 y después.

Peor, Se observa que la vulnerabilidad es en muchos aspectos similar a la ImprimirPesadilla problema, que Microsoft no pudo solucionar durante bastante tiempo. El hecho es que Follina también sacó el descubrimiento de otros errores, las consecuencias de la explotación que no pueden ser menos graves.

eso ya lo hemos escrito Los piratas informáticos chinos están utilizando activamente los nuevos 0-día, y los expertos advirtieron que pronto habrá más ataques de este tipo. Desgraciadamente, las predicciones de los expertos resultaron ser correctas: ahora Punto de prueba Los analistas informan que han descubierto una campaña de phishing. Dirigido a agencias gubernamentales en Europa y autoridades municipales en Estados Unidos., que en total afectó al menos 10 de los clientes de la empresa. Según los expertos, Los piratas informáticos del gobierno están detrás de estos ataques.

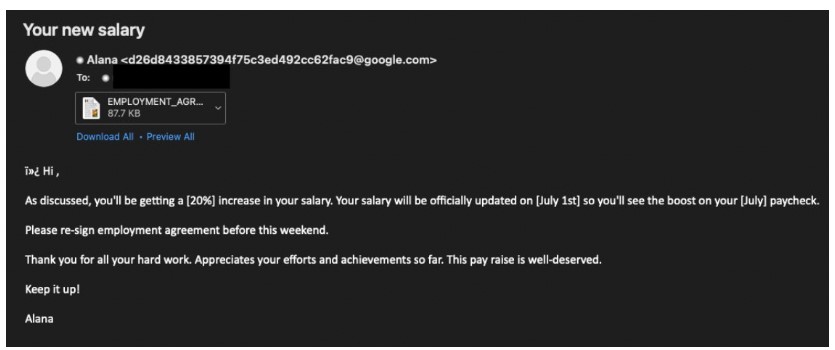

Engañar a las víctimas potenciales y obligarlas a abrir un documento señuelo., Los atacantes utilizaron el tema de un aumento salarial.. Al abrir el documento se implementó un script de Powershell que verificaba si el sistema era una máquina virtual y luego se usaba para robar información de múltiples navegadores., clientes de correo electrónico, y servicios de archivos, así como recopilar información del sistema, después de transferir los datos a un servidor controlado por piratas informáticos.

Según Computadora que suena, la carga útil recopiló una gran cantidad de datos de una amplia variedad de aplicaciones, incluido:

- contraseñas de navegadores: Google Cromo, Mozilla Firefox, Borde de Microsoft, Ópera, yandex, vivaldi, CentBrowser, Cómodo, CheDot, órbita, Cromo, Slimjet, xvasto, Prevención, Iridio, cocococ y avast Navegador;

- datos de otras aplicaciones: Mozilla Thunderbird, Netsarang archivos de sesión, Contactos de Windows Live Mail, filezilla contraseñas, al escritorio archivo de configuración, WeChat, Cliente remoto Oray SunLogin, Maestro de correo, Atender, Masilla, FTP123, WinSCP, administrador, oficina de microsoft, Navegar;

- información del sistema: información de la computadora, lista de nombres de usuario, información de dominio de Windows.

Se informa que la mayoría de los ataques se produjeron en Estados Unidos., así como Brasil, México y Rusia.

Dado que todavía no hay parche para Follina, Los administradores y usuarios pueden bloquear ataques a CVE-2022-30190 deshabilitando el protocolo MSDT, que los atacantes utilizan para iniciar depuradores y ejecutar código en sistemas vulnerables. También se recomienda oficialmente desactivar las vistas previas de archivos en el Explorador de Windows., porque el ataque también es posible de esta manera.

A falta de un parche oficial, ya ha aparecido uno no oficial, de 0parche. Déjame recordarte que 0patch es una plataforma diseñada especialmente para este tipo de situaciones., eso es, arreglando vulnerabilidades de día 0 y otras vulnerabilidades sin parches, para respaldar productos que ya no son respaldados por los fabricantes, software personalizado, etcétera.

Se proporcionan parches no oficiales para Windows 11 v21H2, Windows 10 (1803 al 21H2), Windows 7 y servidor de windows 2008 R2. Además, en lugar de desactivar MSDT recomendado por Microsoft, 0especialistas en parches limpieza adicional adicional de la ruta proporcionada por el usuario, lo que también ayuda a evitar explotar el error.

Mientras tanto, Los expertos en seguridad de la información ya empiezan a criticar a Microsoft por su lentitud y falta de soluciones.