Microsoft sigue investigando el ataque a la cadena de suministro que han sufrido SolarWinds y sus clientes este año. Los analistas de Microsoft informaron que los piratas informáticos de SolarWinds buscaban acceso a los recursos de la nube.

Permítanme recordarles que piratas informáticos desconocidos atacaron SolarWinds e infectaron su plataforma Orion con malware..

Entre las víctimas se encontraban gigantes como Microsoft., cisco, ojo de fuego, así como muchas agencias gubernamentales de EE. UU., incluido el Departamento de Estado y la Administración Nacional de Seguridad Nuclear.

Déjame recordarte que SolarWinds fue pirateado porque sus credenciales estaban disponibles públicamente en GitHub.

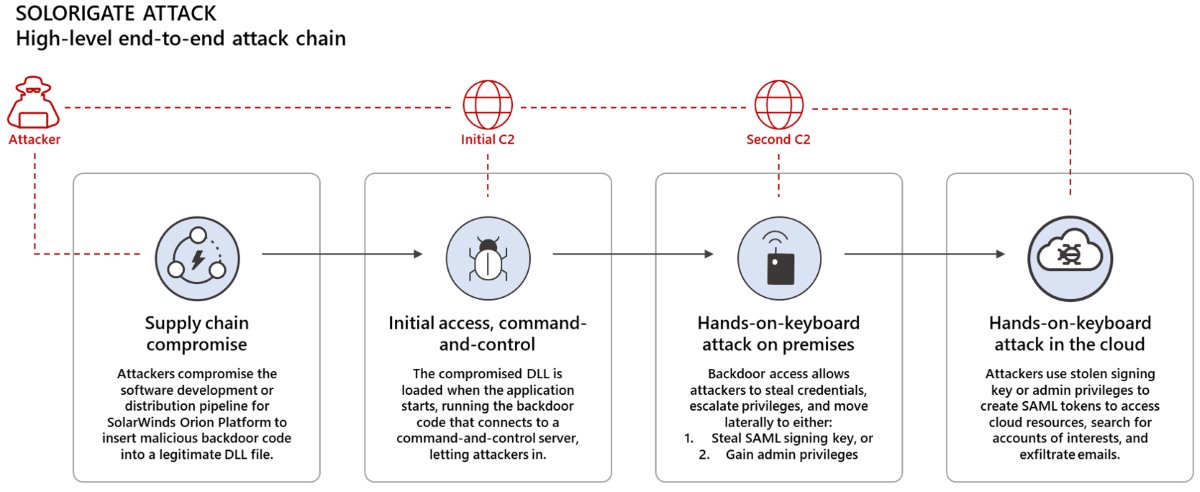

Una nueva publicación de blog sobre Microsoft 365 Defender no contiene nuevos detalles técnicos, pero los expertos escriben que parecen haber identificado el objetivo final de los piratas informáticos.: después de infiltrarse en las redes de empresas utilizando SUNBURST (o Solorigate) Puerta trasera, Los piratas informáticos intentaron acceder a las víctimas.’ recursos de la nube.

Este ataque es una campaña avanzada y sigilosa con la capacidad de mezclarse, lo que podría permitir a los atacantes permanecer fuera del radar durante largos períodos de tiempo antes de ser detectados..

Los expertos de Microsoft señalan que el objetivo final de los piratas informáticos, aparentemente, fue la creación de SAML (Lenguaje de marcado de afirmación de seguridad) tokens para falsificar tokens de autenticación que proporcionen acceso a los recursos de la nube. De este modo, Los piratas informáticos pudieron extraer correos electrónicos de las cuentas de interés..

Microsoft detalló las tácticas que utilizaron los atacantes para obtener acceso a los recursos de la nube de sus víctimas:

- Uso de una DLL de SolarWinds comprometida para activar una puerta trasera que permitía el control y operación remotos del dispositivo;

- Usar una puerta trasera para robar credenciales, escalar privilegios, y de lado para crear tokens SAML válidos de una de dos maneras: robar el certificado de firma SAML, agregar o modificar fideicomisos de federación existentes.

- Usar tokens SAML generados para acceder a los recursos de la nube y realizar acciones que conduzcan al robo de correos electrónicos y conservar el acceso a la nube..

Déjame recordarte también que El hackeo de SolarWinds permitió a atacantes rusos infiltrarse en docenas de buzones de correo del Departamento del Tesoro de EE. UU..