A finales de marzo 2024, los Estados Unidos. Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) emitió la alerta sobre la explotación de una falla en Microsoft SharePoint. Fue detectado en septiembre. 2023, pero los hechos de la explotación activa salieron a la luz sólo recientemente. Afortunadamente, Microsoft ofrece actualizaciones que solucionan el fallo.

Vulnerabilidad de ejecución remota de código

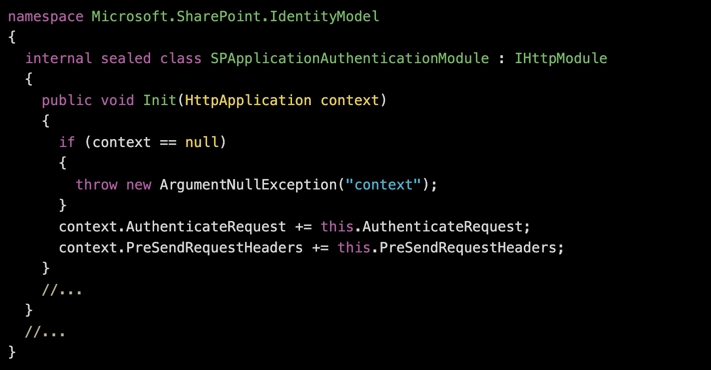

Una vulnerabilidad designada con el identificador CVE-2023-24955 (cvss: 7,2) ha sido descubierto en el popular producto Microsoft SharePoint. Incluye Servidor empresarial SharePoint 2013, Servidor SharePoint 2016 y servidor SharePoint 2019. La vulnerabilidad permite a los atacantes explotar la vulnerabilidad de inyección de código. Esto implica reemplazar un archivo específico. (/BusinessDataMetadataCatalog/BDCMetadata.bdcm) en el servidor, lo que lleva a que el código inyectado se compile en un ensamblado que luego ejecuta SharePoint. Esta acción efectivamente otorga al atacante la capacidad de ejecutar código arbitrario en el servidor.

la vulnerabilidad Fue identificado originalmente por un grupo de investigadores de seguridad. quienes luego informaron sus hallazgos a Microsoft. El detalles de la vulnerabilidad es que explota una falla en el mecanismo para manejar solicitudes web especialmente diseñadas. Esto significa que para un ataque exitoso, un atacante sólo necesita para enviar una solicitud especialmente diseñada a un servidor SharePoint. Además, No requiere que el atacante tenga credenciales ni acceso previo a la red de la víctima..

Los fallos en la ejecución remota de código se consideran tradicionalmente los más graves. Permiten efectivamente a los atacantes ejecutar el código que necesitan en varios sistemas en todo el entorno. Estos defectos pueden servir como puntos de entrada y como instrumento para el movimiento lateral.. Y considerando la popularidad de las soluciones de Microsoft., Se espera que esta vulnerabilidad se utilice junto con otras dentro del ecosistema de Microsoft..

Parches y actualizaciones oficiales de Microsoft

Curiosamente, la vulnerabilidad se solucionó antes de que los investigadores la descubrieran. La solución apareció durante el martes de parches de mayo. 2023. A pesar de eso, después de la divulgación pública, la empresa publicó avisos de seguridad y proporcionó actualizaciones para todas las versiones compatibles del producto, instando a los usuarios a aplicar inmediatamente parches para proteger sus sistemas. Los parches oficiales están disponibles a través de los canales de actualización estándar de Microsoft y en el sitio de soporte oficial.. Aunque, esto debería haberse hecho mucho antes, considerando la alta puntuación CVSS de la falla.

Al mismo tiempo, otras vulnerabilidades rara vez se reparan antes de la divulgación pública. Protegiéndose contra ellos requiere soluciones de seguridad sólidas, particularmente aquellos que pueden detectar explotación potencial. EDR/XDR y los programas de este grado no sólo protegerá contra la explotación de la vulnerabilidad, pero también le brinda la capacidad de orquestar la respuesta para minimizar el daño.