El ransomware rara vez elige un único tipo de objetivo para sus ataques. Van desde ataques a pequeños cafés hasta huelgas on governmental organisations, con las correspondientes adaptaciones a su software. Sin embargo, Todos los manuales clásicos sobre operaciones ofensivas afirman que es importante encontrar una vulnerabilidad de un objetivo y explotarla.. Esta táctica se convirtió en una opción para el ransomware Fargo – o, como se conocía antes, Mallox o TargetCompany1. Los delincuentes optaron por Microsoft SQL como base para sus ataques.

¿Cómo utilizan los piratas informáticos MS-SQL??

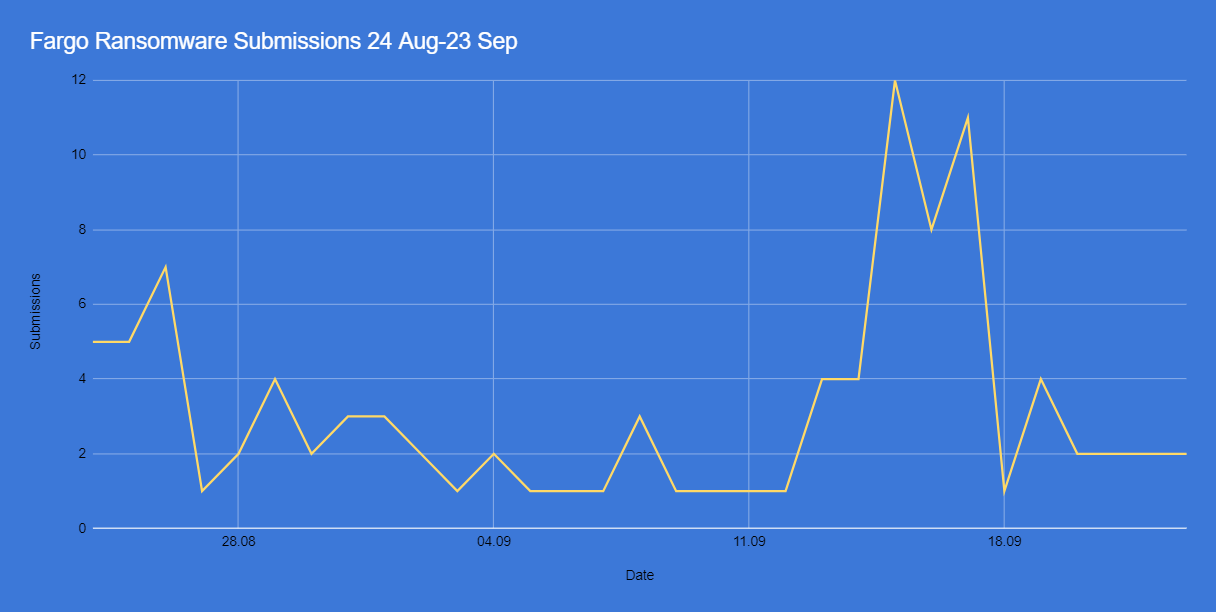

Microsoft SQL es un sistema de gestión de bases de datos., desarrollado por un gigante tecnológico de Redmond. Tiene una cuota de mercado decente., lo que crea un gran grupo de víctimas potenciales para los delincuentes. Pero ¿qué es más importante?, MS-SQL tiene muchas vulnerabilidades que permiten a los delincuentes utilizarlo como puerta de entrada a toda la red. Y como muestran las estadísticas, Son bastante activos con ese enfoque. – durante el período de agosto 24 - Septiembre 23, hubo más de cien casos de ataque.

Según los investigadores, La cadena de infección del ransomware Fargo comienza con la descarga del .NET mediante el proceso MS-SQL usando cmd.exe y powershell.exe. El archivo descargado carga malware adicional, luego genera y ejecuta un archivo BAT que deshabilita ciertos procesos y servicios..

Lista de procesos deshabilitados por el ransomware Fargo:

fdhost.exe

fdlauncher.exe

MsDtsSrvr.exe

msmdsrv.exe

mysql.exentdbsmgr.exe

oracle.exe,

ReportingServecesService.exe,

sqlserv.exe,

sqlservr.exeDespués de eso, el malware se inyecta en AppLaunch.exe e intenta eliminar la clave de registro de la utilidad Raccine, que se utiliza para eliminar cualquier proceso que intente eliminar instantáneas en Windows usando vssadmin.exe. Además, El malware desactiva la recuperación y finaliza todos los procesos asociados con las bases de datos para que su contenido esté disponible para el cifrado.. También crea y modifica las siguientes entradas de registro.:

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\open\command rundll32.exe

Set value (str) \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\open\command\ = "%SystemRoot%\\system32\\NOTEPAD.EXE %1" rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_Classes\Local Settings rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\Local Settings\Software\Microsoft\Windows\Shell\MuiCache rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\.tohnichi rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\edit\command rundll32.exe

Set value (str) \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\.tohnichi\ = "tohnichi_auto_file" rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\edit rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_Classes\Local Settings rundll32.exe

Set value (str) \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\ rundll32.exe

Set value (str) \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\edit\command\ = "%SystemRoot%\\system32\\NOTEPAD.EXE %1" rundll32.exe

Key created \REGISTRY\USER\S-1-5-21-2513283230-931923277-594887482-1000_CLASSES\tohnichi_auto_file\shell\open rundll32.exe

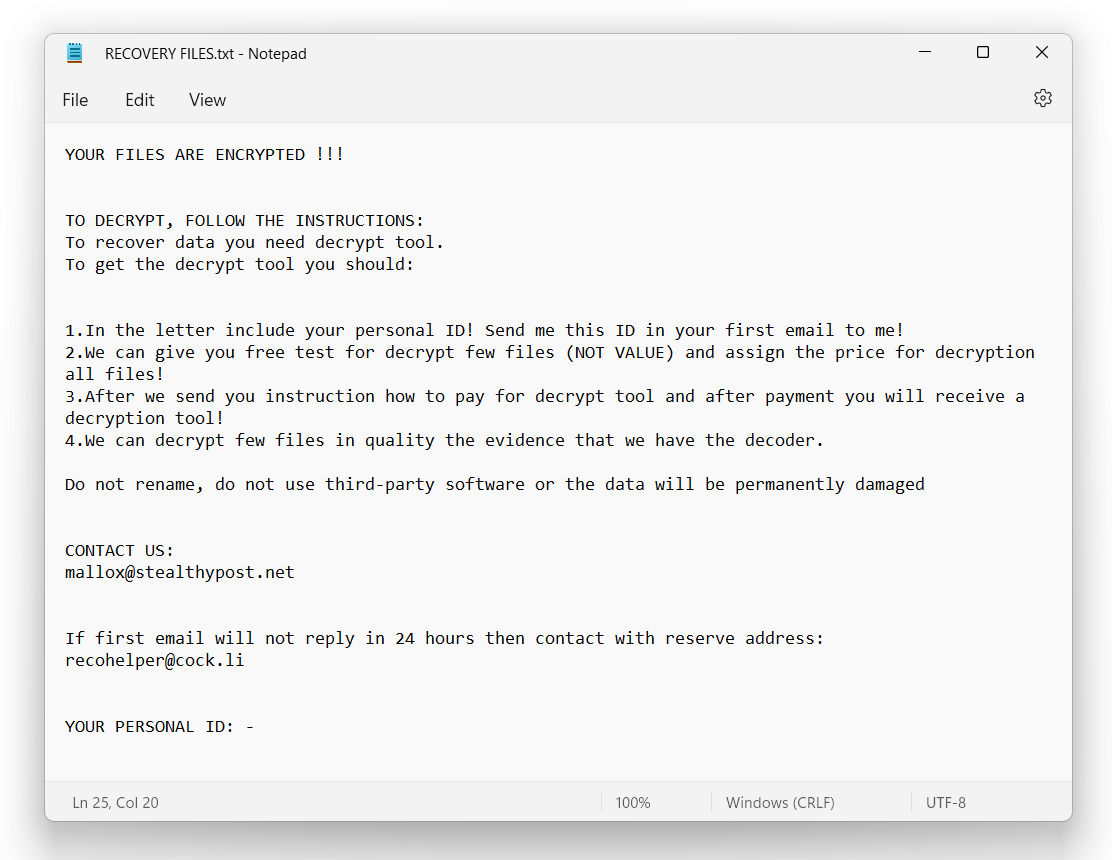

Aún, El malware está diseñado para ignorar ciertas partes de un sistema, con el fin de mantenerlo utilizable y brindar a las víctimas acceso a la nota de rescate.. Generalmente apuntan a cifrar bases de datos, Documentos de MS Office/OpenOffice, archivos de texto, fotos, vídeos y archivos de imágenes. Después del cifrado exitoso, los archivos reciben la extensión .Fargo3. El malware utiliza una combinación de ChaCha20, Curva25519 y AES-128 algoritmos de cifrado, lo que hace imposible descifrar con las herramientas de descifrado disponibles. El archivo de texto sin formato llamado RECOVERY FILES.txt muestra las siguientes instrucciones:

Demandas de rescate

Las víctimas son amenazadas con descargar archivos robados en el canal Telegram de operadores de ransomware si no pagan un rescate. Los expertos advierten que las bases de datos suelen verse comprometidas por ataques de diccionario y de fuerza bruta, es decir,. Las cuentas con contraseñas débiles están en riesgo.. Además, Los atacantes aprovechan vulnerabilidades conocidas que pueden no parchearse.. Por lo tanto, Un consejo obvio para los administradores de servidores MS-SQL es instalar las últimas actualizaciones de seguridad para MS-SQL. y cambiar contraseñas por otras más seguras. También se recomienda mantener actualizado el resto del software, ya que protegerse de estos delincuentes no garantiza la protección de muchos otros..

El tamaño del rescate puede variar, dependiendo de la cantidad de archivos cifrados y el tiempo transcurrido después del cifrado. La práctica frecuente entre los diferentes grupos de ransomware es rechazar cualquier cooperación con respecto al descifrado si la empresa ha esperado demasiado.. Además, Algunos start publishing the leaked data en la web de superficie – Incluso los detalles sensibles pueden estar disponibles para todos.. Contactar a los funcionarios también puede enojar a los delincuentes y llevar a acciones astutas., por ejemplo – publicando los detalles de cómo ingresan a la red.

- Notas anteriores sobre este grupo con un nombre diferente.