Continuar los estudios a gran escala. ataque a la cadena de suministro, por el cual los atacantes comprometieron SolarWinds y su plataforma Orion. Parece que los expertos han descubierto otro grupo de hackers que utilizó el software SolarWinds para alojar malware Supernova y CosmicGale en redes corporativas y gubernamentales..

Permítanme recordarles que el malware utilizado en el ataque original tenía el nombre en código SUNBURST. (aka Solorigate). Microsoft, ojo de fuego y la Agencia de Protección de Infraestructura y Ciberseguridad del Departamento de Seguridad Nacional (DHS CISA) Casi de inmediato se publicaron informes detallados sobre esta amenaza..

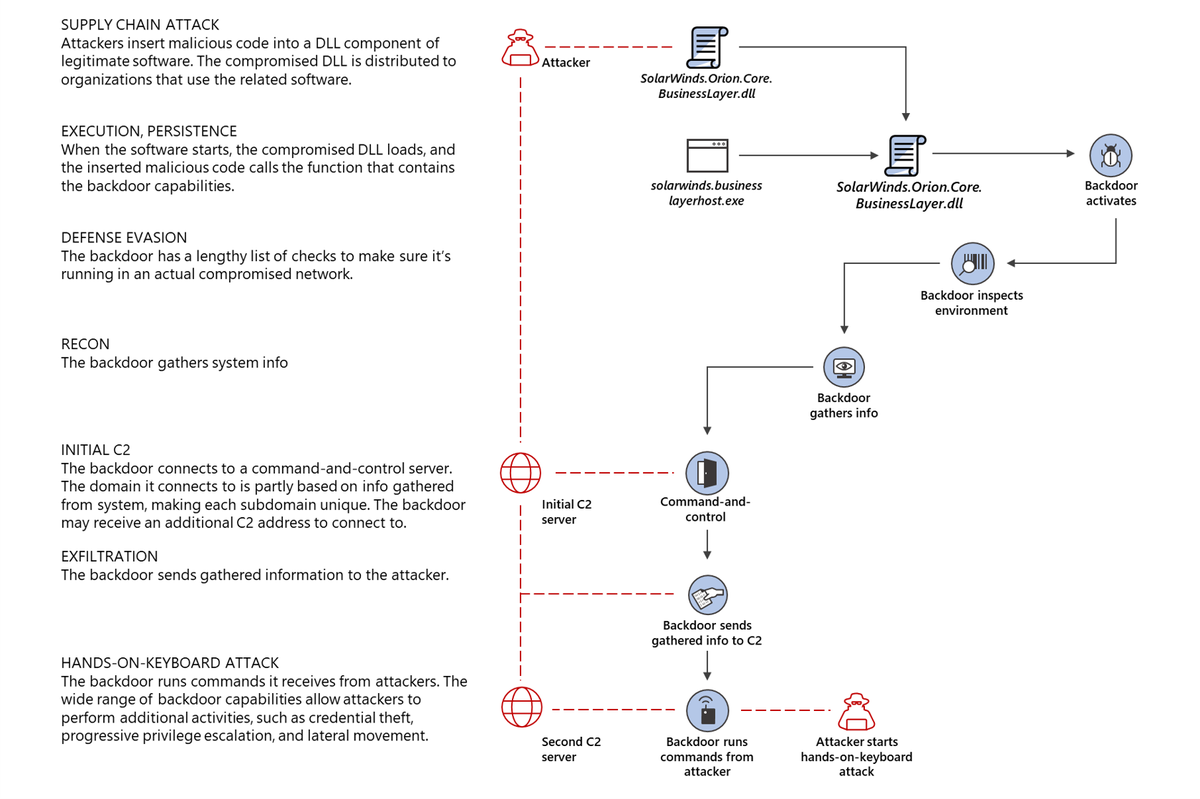

Después de infiltrarse en la red de la víctima., SUNBURST envió una solicitud a sus creadores y luego descargó un troyano de puerta trasera llamado Teardrop., que permitió a los atacantes lanzar ataques con las manos en el teclado controlados por humanos.

Sin embargo, casi de inmediato en los informes de los expertos en seguridad de la información se mencionaron dos cargas útiles más. Por ejemplo, analistas de Punto de guía, Symantec, y Redes de Palo Alto describa en detalle que los ciberdelincuentes inyectaron un shell web llamado Supernova en redes .NET infectadas.

Sin embargo, Los expertos de Microsoft escriben ahora que Supernova fue parte de otro ataque y no tiene nada que ver con el sensacional ataque a la cadena de suministro.. Así que, de acuerdo a un publicar en GitHub publicado por analista de Microsoft Nick Carr, el shell web de Supernova estaba incrustado en instalaciones de SolarWinds Orion mal protegidas, que eran vulnerables a la CVE-2019-8917 asunto.

La confusión surgió del hecho de que, como resplandor solar, Supernova se disfrazó de DLL para la aplicación Orion: Sunburst estaba oculto dentro del archivo SolarWinds.Orion.Core.BusinessLayer.dll, y Supernova estaba dentro de App_Web_logoimagehandler.ashx.b6031896.dll.

Sin embargo, a informe de microsoft publicado la semana pasada sostiene que, a diferencia de la DLL Sunburst, el archivo DLL de Supernova no se firmó con un certificado legítimo de SolarWinds.

Esto no es culpa de los atacantes., que han demostrado bastante sofisticación y atención al detalle hasta ahora. Como resultado, Los expertos de Microsoft están convencidos de que este malware no tiene nada que ver con el ataque original a la cadena de suministro y, en general, pertenece a otro grupo de hackers..

Déjame recordarte que SolarWinds fue pirateado porque sus credenciales estaban disponibles públicamente en GitHub.