Los investigadores advirtieron que la botnet RapperBot Mirai ha retomado su actividad, y ahora el malware actualizado se utiliza para ataques DDoS en servidores de juegos, aunque se desconocen los objetivos exactos de la botnet.

Déjame recordarte que también escribimos eso. Google reveló el más poderoso DDoS ataque en la historia, y también eso MooBot Ataques de botnets Enlace D Enrutadores.

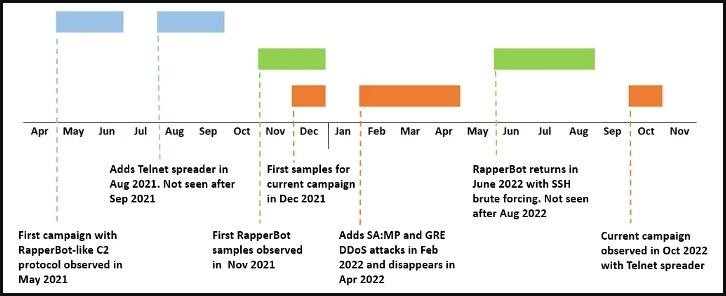

Por primera vez, raperobot malware fue descubierto por Fortinet analistas en agosto del año pasado. Luego se informó que RapperBot ha estado activo desde mayo. 2021, utiliza fuerza bruta SSH y se distribuye en servidores Linux.

Campañas de RapperBot

La nueva versión del malware que Los investigadores ahora han descubierto utiliza un mecanismo de autopropagación a través de Telnet, que es más parecido al original mirai que subyace a este malware. Además, Los objetivos de los operadores de RapperBot se han vuelto más obvios en la campaña actual.: en la nueva versión, El malware está claramente adaptado para ataques a servidores de juegos..

Los expertos pudieron estudiar la nueva versión de RapperBot usando C&Artefactos de comunicaciones C recopilados. durante campañas anteriores (eso es, este aspecto del funcionamiento de la botnet no ha cambiado). Resultó que la nueva versión tiene varias diferencias., incluyendo soporte para fuerza bruta Telnet usando los siguientes comandos:

- registro (utilizado por el cliente);

- mantener viva (hacer nada);

- detener DDoS y cerrar el cliente;

- realizar un ataque DDoS;

- dejar todos los ataques DDoS;

- reiniciar Telnet fuerza bruta;

- detener la fuerza bruta de Telnet.

Ahora el malware intenta forzar por fuerza bruta nuevos dispositivos utilizando credenciales débiles de una lista codificada., mientras que anteriormente dicha lista se cargaba desde el servidor de control.

Si los datos contabilizados se adivinan con éxito, el malware informa esto a los ciberdelincuentes’ controlar el servidor a través del puerto 5123, y luego intenta obtener e instalar un binario de carga útil adecuado para la arquitectura del dispositivo atacado. Las arquitecturas soportadas actualmente son ARM, MIPS, PowerPC, SH4, y SPARC.

Además, la funcionalidad de RapperBot se ha ampliado con un amplio conjunto de comandos para ataques DDoS, incluido:

- inundación UDP;

- Inundación TCP SYN;

- Inundación de ACK de TCP;

- Inundación TCP STOMP;

- UDP SA:diputado (apunta a Grand Theft Auto: Servidores de juegos de San Andreas)

- Inundación de Ethernet GRE;

- Inundación de IP GRE;

- inundación TCP.

Dado que el malware utiliza la encapsulación de enrutamiento genérico (GRE) protocolo de tunelización y UDP, los investigadores dicen que Grand Theft Auto: Multijugador de San Andrés (en:diputado) Los servidores son claramente uno de los objetivos de los atacantes..

Los expertos de Fortinet creen que todas las campañas de RapperBot probablemente fueron organizadas por los mismos operadores., ya que las nuevas variantes de malware son claramente creadas por personas que tienen acceso al código fuente del malware. Además, la C&El protocolo de comunicaciones C y las listas de credenciales utilizadas permanecen sin cambios..