Recientemente, Escribí todo sobre las vulnerabilidades de Intel y AMD procesadores, y mientras tanto, un grupo de investigadores de universidades de los Países Bajos y Suiza publicó un informe según el cual la memoria RAM moderna es vulnerable a los ataques de Rowhammer, a pesar de todas las medidas de protección adoptadas por los fabricantes durante los últimos seis años.

Actualmente se rastrea una nueva variación de Rowhammer con derivación TRR en CVE-2020-10255.

Permítanme recordarles que investigadores de la Universidad Carnegie Mellon inventaron el original. martillo de remo atacar de nuevo en 2014. Su esencia era que un cierto efecto sobre las células de memoria puede llevar al hecho de que la radiación electromagnética afectará a las células vecinas., y los valores de los bits en ellos cambiarán.

“A lo largo de los años transcurridos desde entonces, Los investigadores lograron demostrar que las memorias DDR3 y DDR4 podrían ser vulnerables a Rowhammer., y aprendieron a explotar el ataque a través de JavaScript y lograron adaptarlo contra máquinas virtuales Microsoft Edge y Linux.. Incluso existe una variación de Rowhammer que es peligrosa para dispositivos Android, y han aprendido cómo aumentar la eficiencia de los ataques con tarjetas de vídeo”., – escriben los investigadores.

Sin embargo, memoria moderna, En particular, usos Actualización de fila de destino (TRR) como protección, y presenta una combinación de varias correcciones de software y hardware creadas en los últimos años. Los especialistas mencionados anteriormente lograron superar TRR.. Estudiaron varias implementaciones de TRR de diferentes fabricantes y desarrollaron una herramienta universal llamada TRRepaso, que permite utilizar el viejo problema de Rowhammer contra productos modernos y seguros.

“Gracias a TRRespass, incluso la DDR4 de última generación con in-DRAM TRR integrada, inmune a todos los ataques conocidos de Rowhammer, A menudo todavía son vulnerables a las nuevas versiones TRR de Rowhammer que desarrollamos”., — escriben los investigadores.

En total, expertos probados 43 DIMM y descubrió que 12 módulos de tres principales fabricantes de DRAM (Samsung, hynix, y micra) eran vulnerables a nuevas variaciones de ataques Rowhammer usando TRRespass.

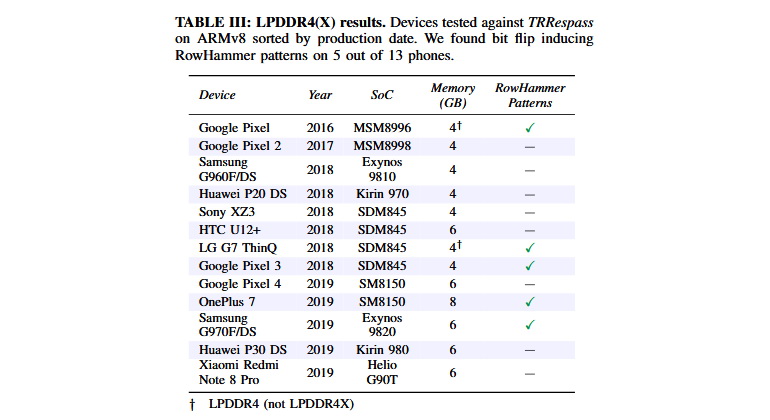

Además, los investigadores probaron LPDDR4(X) papas fritas, demostrando que también son sensibles al problema de Rowhammer. Según pruebas, TRRespass ayuda a atacar LPDDR4 utilizado en los smartphones Google, LG, OnePlus y Samsung.

Los investigadores ya han notificado los problemas a todos los fabricantes., cuyos productos se ven afectados por el nuevo problema, pero no vale la pena esperar actualizaciones pronto.

"Desafortunadamente, debido a la naturaleza de estas vulnerabilidades, pasará mucho tiempo antes de que se tomen medidas efectivas para protegerse contra ellos," – nota los autores del informe.